Результаты исследований учащихся в проекте Общение без границ: различия между версиями

(→Проблемный вопрос (вопрос для исследования)) |

(→Результаты проведённого исследования) |

||

| (не показано 16 промежуточных версий этого же участника) | |||

| Строка 3: | Строка 3: | ||

==Авторы и участники проекта== | ==Авторы и участники проекта== | ||

[[Участник:Shalashovn|Шалашов Никита Павлович]] | [[Участник:Shalashovn|Шалашов Никита Павлович]] | ||

| + | участник группы информатики | ||

==Тема исследования группы== | ==Тема исследования группы== | ||

| + | выяснить угрозы в интернете | ||

== Проблемный вопрос (вопрос для исследования)== | == Проблемный вопрос (вопрос для исследования)== | ||

| − | Что может представлять угрозу безопасной работе в Интернете | + | Что может представлять угрозу безопасной работе в Интернете ? |

| − | |||

| − | |||

==Цели исследования== | ==Цели исследования== | ||

| + | Анализ угроз в интернете | ||

==Результаты проведённого исследования== | ==Результаты проведённого исследования== | ||

| + | [[изображение:ВирусНикита.jpg| 500px]] | ||

| + | |||

| + | Угроза – это потенциально возможное событие, действие, которое посредством воздействия на объект защиты может привести к нанесению ущерба. | ||

| + | |||

| + | Все больше угроз | ||

| + | |||

| + | Киберугрозы не просто становятся более изощренными – их число также неуклонно растет. За прошлый год количество угроз, циркулирующих в интернете, удвоилось. | ||

| + | |||

| + | Если на компьютере появился вредоносный код | ||

| + | |||

| + | Как и любое другое программное обеспечение, вредоносные программы создаются с расчетом на определенное поведение и выполнение определенных функций. Таким образом, они имеют ограниченные возможности, поскольку делают только то, что запрограммировал вирусописатель. | ||

| + | В прошлом вирусы зачастую не несли никакой "полезной" нагрузки: единственной их целью было самораспространение. При этом в результате ошибок программирования некоторые из них совершали не предусмотренные авторами действия. Лишь немногие вирусы целенаправленно стирали файлы, перезаписывали участки диска "мусором" или вызывали медленное повреждение данных. И хотя вирусы вредили пользователям и приводили к потере данных, они, тем не менее, редко пытались собирать данные для будущего использования. | ||

| + | Современный вредоносный код, напротив, обычно создается не для повреждения данных на компьютере пользователя, а для их кражи. Именно поэтому многие троянские программы относят к категории шпионского ПО: они устанавливаются на компьютере скрыто, без ведома и согласия пользователя, и следят за его действиями изо дня в день. Они не привлекают к себе внимания и "заметают следы" с помощью специальных программ, которые называются руткитами. В результате увидеть их "невооруженным взглядом" трудно: с точки зрения рядового пользователя, его компьютер работает вполне нормально. | ||

| + | |||

| + | Хакерские атаки | ||

| + | |||

| + | Современные приложения чрезвычайно сложны; они компилируются из тысяч строк кода. Но создаются они людьми, а людям свойственно ошибаться. Поэтому нет ничего удивительного в том, что в программы закрадываются ошибки, что делает их уязвимыми для атаки. Хакерам эти лазейки позволяют проникнуть в систему, а вирусописатели используют ошибки в коде приложений, чтобы обеспечить автоматический запуск на компьютере вредоносных программ. | ||

| + | Термин "хакер" раньше использовался для обозначения высококвалифицированных программистов. Теперь так называют тех, кто использует уязвимости в программном обеспечении для внедрения в компьютерную систему. Это электронный эквивалент взлома помещения. Хакеры постоянно взламывают как отдельные компьютеры, так и крупные сети. Получив доступ к системе, они крадут конфиденциальные данные или устанавливают вредоносные программы. Они также используют взломанные компьютеры для рассылки спама или для атаки веб-сайтов путем перегрузки веб-серверов сетевым трафиком, что вызывает отказ в обслуживании (по-английски Denial of Service, или DoS) и делает сайты недоступными для пользователей. Подобный инцидент может нанести значительный урон бизнесу компании-владельца ресурса. | ||

| + | Конечно, киберпреступники стремятся использовать свое время и затраченные усилия с максимальной отдачей, поэтому они, как правило, атакуют наиболее популярные системы. Этим, в частности, объясняется большое внимание, уделяемое ими Microsoft® Windows® – операционной системе, установленной на подавляющем большинстве персональных компьютеров. | ||

==Вывод== | ==Вывод== | ||

| + | В общем, на этом всё. Все рассмотренные рекомендации и советы по безопасности в интернете. Они достаточно просты и доступны всем желающим оградить себя от вирусов и мошенников в интернете. | ||

| + | |||

| + | Главное помнить, что мошенники всегда рассчитывают на невнимательность и тягу к бесплатным вещам у многих пользователей, здесь, в общем-то, нет ничего плохого, каждый хотел бы что-то получить просто так, но в современных жизненных реалиях поговорка «бесплатный сыр, только в мышеловке» актуальна как никогда. | ||

| + | |||

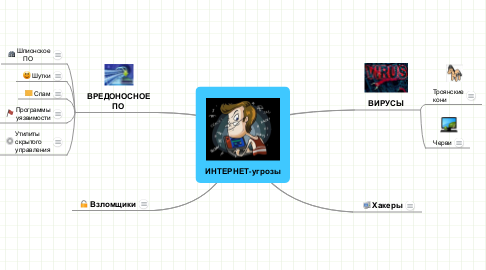

| + | в ходе исследования сделали ментальную карту | ||

| + | |||

| + | [[изображение:ИНТЕРНЕТ-угрозы.png| 500px]] | ||

==Полезные ресурсы== | ==Полезные ресурсы== | ||

| + | http://www.kaspersky.ru/internet-security-center/threats/viruses-worms | ||

== Другие документы == | == Другие документы == | ||

Текущая версия на 10:44, 25 октября 2016

Содержание

Авторы и участники проекта

Шалашов Никита Павлович участник группы информатики

Тема исследования группы

выяснить угрозы в интернете

Проблемный вопрос (вопрос для исследования)

Что может представлять угрозу безопасной работе в Интернете ?

Цели исследования

Анализ угроз в интернете

Результаты проведённого исследования

Угроза – это потенциально возможное событие, действие, которое посредством воздействия на объект защиты может привести к нанесению ущерба.

Все больше угроз

Киберугрозы не просто становятся более изощренными – их число также неуклонно растет. За прошлый год количество угроз, циркулирующих в интернете, удвоилось.

Если на компьютере появился вредоносный код

Как и любое другое программное обеспечение, вредоносные программы создаются с расчетом на определенное поведение и выполнение определенных функций. Таким образом, они имеют ограниченные возможности, поскольку делают только то, что запрограммировал вирусописатель. В прошлом вирусы зачастую не несли никакой "полезной" нагрузки: единственной их целью было самораспространение. При этом в результате ошибок программирования некоторые из них совершали не предусмотренные авторами действия. Лишь немногие вирусы целенаправленно стирали файлы, перезаписывали участки диска "мусором" или вызывали медленное повреждение данных. И хотя вирусы вредили пользователям и приводили к потере данных, они, тем не менее, редко пытались собирать данные для будущего использования. Современный вредоносный код, напротив, обычно создается не для повреждения данных на компьютере пользователя, а для их кражи. Именно поэтому многие троянские программы относят к категории шпионского ПО: они устанавливаются на компьютере скрыто, без ведома и согласия пользователя, и следят за его действиями изо дня в день. Они не привлекают к себе внимания и "заметают следы" с помощью специальных программ, которые называются руткитами. В результате увидеть их "невооруженным взглядом" трудно: с точки зрения рядового пользователя, его компьютер работает вполне нормально.

Хакерские атаки

Современные приложения чрезвычайно сложны; они компилируются из тысяч строк кода. Но создаются они людьми, а людям свойственно ошибаться. Поэтому нет ничего удивительного в том, что в программы закрадываются ошибки, что делает их уязвимыми для атаки. Хакерам эти лазейки позволяют проникнуть в систему, а вирусописатели используют ошибки в коде приложений, чтобы обеспечить автоматический запуск на компьютере вредоносных программ. Термин "хакер" раньше использовался для обозначения высококвалифицированных программистов. Теперь так называют тех, кто использует уязвимости в программном обеспечении для внедрения в компьютерную систему. Это электронный эквивалент взлома помещения. Хакеры постоянно взламывают как отдельные компьютеры, так и крупные сети. Получив доступ к системе, они крадут конфиденциальные данные или устанавливают вредоносные программы. Они также используют взломанные компьютеры для рассылки спама или для атаки веб-сайтов путем перегрузки веб-серверов сетевым трафиком, что вызывает отказ в обслуживании (по-английски Denial of Service, или DoS) и делает сайты недоступными для пользователей. Подобный инцидент может нанести значительный урон бизнесу компании-владельца ресурса. Конечно, киберпреступники стремятся использовать свое время и затраченные усилия с максимальной отдачей, поэтому они, как правило, атакуют наиболее популярные системы. Этим, в частности, объясняется большое внимание, уделяемое ими Microsoft® Windows® – операционной системе, установленной на подавляющем большинстве персональных компьютеров.

Вывод

В общем, на этом всё. Все рассмотренные рекомендации и советы по безопасности в интернете. Они достаточно просты и доступны всем желающим оградить себя от вирусов и мошенников в интернете.

Главное помнить, что мошенники всегда рассчитывают на невнимательность и тягу к бесплатным вещам у многих пользователей, здесь, в общем-то, нет ничего плохого, каждый хотел бы что-то получить просто так, но в современных жизненных реалиях поговорка «бесплатный сыр, только в мышеловке» актуальна как никогда.

в ходе исследования сделали ментальную карту

Полезные ресурсы

http://www.kaspersky.ru/internet-security-center/threats/viruses-worms