Результаты исследования группы Информационная безопасность общества и личности / ПИМ-19

Содержание

- 1 Авторы и участники проекта

- 2 Тема исследования группы

- 3 Проблемный вопрос (вопрос для исследования)

- 4 Гипотеза исследования

- 5 Цели исследования

- 6 Результаты проведённого исследования

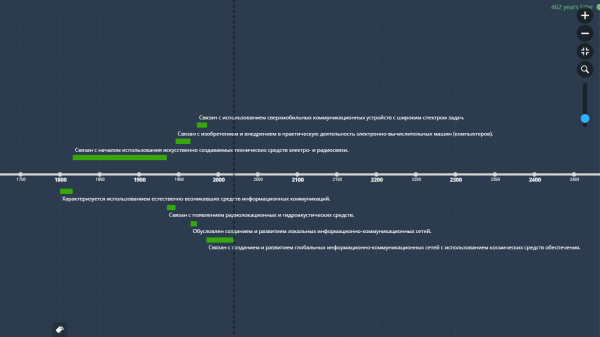

- 6.1 Этапы развития информационной безопасности

- 6.2 Классификация информационных угроз

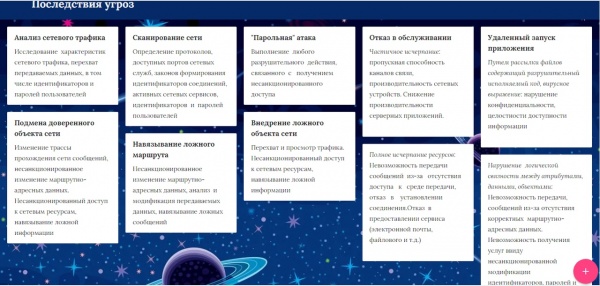

- 6.3 Последствия угроз

- 6.4 Методы и программы для защиты общества и личности

- 6.5 Программные и аппаратные средства защиты информации:

- 6.6 Статистика нарушений информационной безопасности

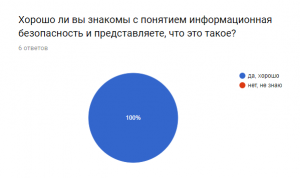

- 6.7 Анкетирование

- 7 Полезные ресурсы

- 8 Вывод

- 9 Другие документы

Авторы и участники проекта

Тема исследования группы

|

Информационная безопасность общества и личности |

Проблемный вопрос (вопрос для исследования)

Как обеспечить свою информационную безопасность? |

Гипотеза исследования

|

Тенденции развития информационного общества всё больше и больше предполагают использование различных средств обработки информации. С развитием технологий появляются уязвимости, приводящие к потере/краже/подмене информации. Наиболее вероятно, что в ближайшем будущем появится ещё большее количество угроз, поэтому необходимо проводить углублённые исследования для их устранения. |

Цели исследования

|

1.Установить этапы развития информационной безопасности; 2.Классифицировать угрозы; 3.Изучить последствия угроз; 4.Сопоставить возможные методы и программы для защиты с угрозами; 5.Составить статистику нарушений информационной безопасности. |

Результаты проведённого исследования

Этапы развития информационной безопасности

|

I этап - до 1816 года - характеризуется использованием естественно возникавших средств информационных коммуникаций. Основная задача заключалась в защите сведений о событиях, фактах и других данных, имеющих для человека лично или сообщества, к которому он принадлежал, жизненное значение. II этап - начиная с 1816 года - связан с началом использования искусственно создаваемых технических средств электро- и радиосвязи. Для обеспечения скрытности и помехозащищенности радиосвязи применялось помехоустойчивое кодирование сообщения с последующим декодированием принятого сообщения. III этап - начиная с 1935 года - связан с появлением радиолокационных и гидроакустических средств. Основным способом обеспечения информационной безопасности было сочетание организационных и технических мер, направленных на повышение защищенности радиолокационных средств от воздействия на их приемные устройства. IV этап - начиная с 1946 года - связан с изобретением и внедрением в практическую деятельность электронно-вычислительных машин (компьютеров). Задачи информационной безопасности решались методами и способами ограничения физического доступа к оборудованию средств. V этап - начиная с 1965 года - обусловлен созданием и развитием локальных информационно-коммуникационных сетей. Задачи информационной безопасности также решались методами и способами физической защиты средств добывания, переработки и передачи информации, объединённых в локальную сеть путём администрирования и управления доступом к сетевым ресурсам. VI этап - начиная с 1973 года - связан с использованием сверхмобильных коммуникационных устройств с широким спектром задач. Угрозы информационной безопасности стали гораздо серьёзнее. Появились хакеры, ставящие своей целью нанесение ущерба информационной безопасности. Информационный ресурс - важнейшим ресурсом государства, а обеспечение его безопасности - важнейшей и обязательной составляющей национальной безопасности. Формируется информационное право - новая отрасль международной правовой системы. VII этап - начиная с 1985 года - связан с созданием и развитием глобальных информационно-коммуникационных сетей с использованием космических средств обеспечения. Для решения задач информационной безопасности на этом этапе необходимо создание макро-системы информационной безопасности человечества под эгидой ведущих международных форумов. |

Классификация информационных угроз

Последствия угроз

Методы и программы для защиты общества и личности

Законодательные:Одна из четырёх основных составляющих национальных интересов Российской Федерации в информационной сфере включает в себя соблюдение конституционных прав и свобод человека и гражданина в области получения информации и пользования ею, обеспечение духовного обновления России, сохранение и укрепление нравственных ценностей общества, традиций патриотизма и гуманизма, культурного и научного потенциала страны. Основными правовыми регуляторами являются "Доктрина информационной безопасности Российской Федерации" и закон "Об информации, информационных технологиях и о защите информации"  Доктрина информационной безопасности РФ [2] Основные понятия Доктрины информационной безопасности Российской Федерации:

Угрозы информационной безопасности РФ в Доктрине:

Основные положения ФЗ о "Об информации, информационных технологиях и о защите информации"

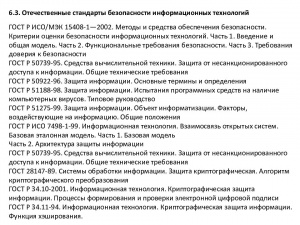

Государственные стандартыОрганизационные:Организационная защита информации - составная часть системы защиты информации, определяющая и вырабатывающая порядок и правила функционирования объектов защиты и деятельности должностных лиц в целях обеспечения защиты информации. Организационная защита информации включает в себя:

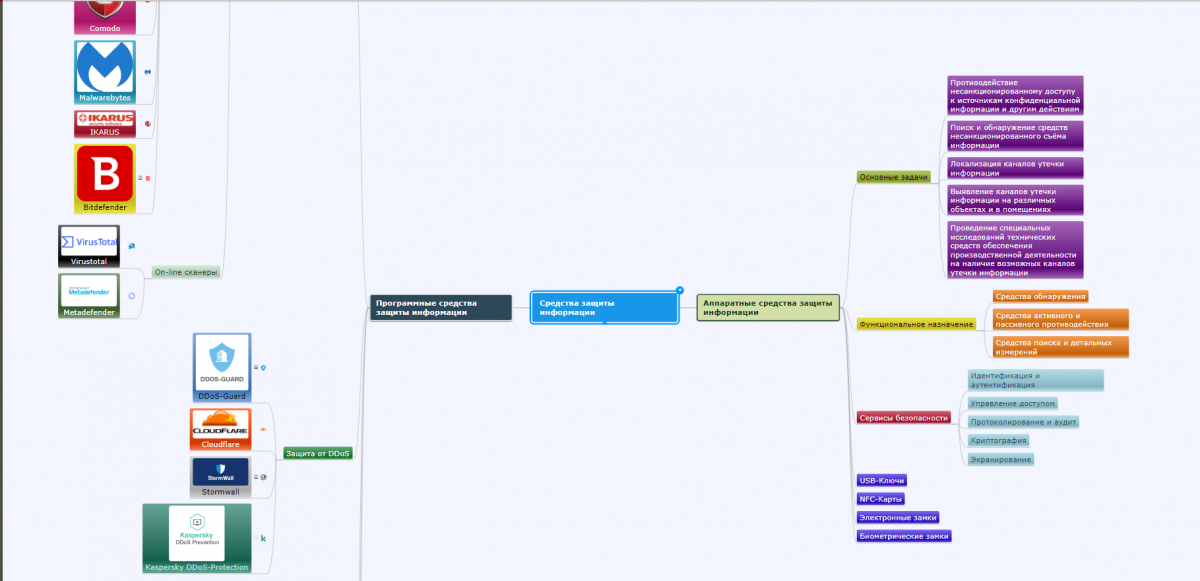

Программные и аппаратные средства защиты информации: Ссылка на карту в mindomo |

Статистика нарушений информационной безопасности

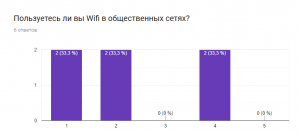

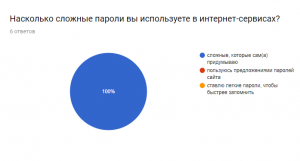

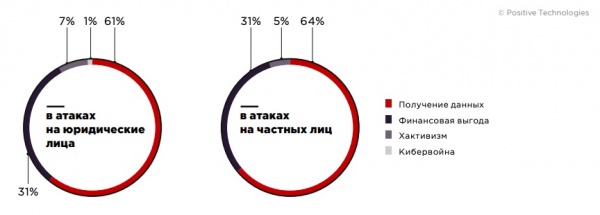

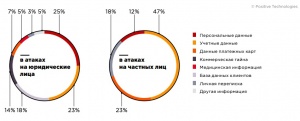

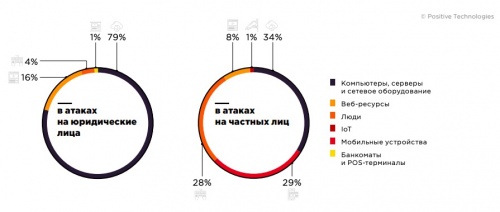

Сводная статистика (III квартал 2019 года)В III квартале 2019 года доля атак, направленных на кражу информации, выросла до 61% в атаках на юридические лица и до 64% в атаках на частных лиц (против 58% и 55% соответственно во II квартале). Доля финансово мотивированных атак для юридических и частных лиц сравнялась и составила 31%. Финансово мотивированные кампании в отношении юридических лиц преимущественно связаны с заражениями троянами-шифровальщиками, требующими выкуп за восстановление зашифрованных данных. В атаках на частных лиц кибер-преступники ищут финансовую выгоду, распространяя навязчивую рекламу и мобильные приложения, подписывающие на платные услуги.  Рисунок 1. Мотивы злоумышленников [3] Утечка персональных данных в результате кибер-атаки — по-прежнему одна из актуальных угроз. В III квартале персональные данные составили четверть от общего объема похищенной у юридических лиц информации.  Рисунок 2. Типы украденных данных [4] Каждая пятая атака (19%) в III квартале была направлена против частных лиц. Почти половина (47%) всех украденных у частных лиц данных — это учетные данные. Пользователи могут сами раскрывать логины и пароли злоумышленникам в результате хитроумных фишинговых атак. Например, более 200 клиентов Народного банка в Казахстане попались на удочку кибер-мошенников, не заметив небольшой разницы в адресе онлайн-банка, и ввели свои учетные данные на поддельном сайте, имитирующем официальный ресурс. Мы вновь отмечаем высокий интерес злоумышленников к государственным учреждениям. Доля атак на правительственные ресурсы выросла до 23%, что на 4 п. п. больше, чем во II квартале. Кроме того, злоумышленники активно атакуют промышленные компании, финансовую отрасль, а также образовательные учреждения и научные институты.  Рисунок 3. Категории жертв среди юридических лиц [5]  Рисунок 4. Объекты атак [6]

Полезные ресурсыВыводВ результате проведенных исследований, мы можем сказать, что большинство людей знают, что такое ИБ и правила безопасного пользования сети Интернет. Также мы узнали, что информационных угроз становится все больше, поэтому нужно создавать больше методов и программ по борьбе с ними. Другие документы |