Результаты исследования группы Информационная безопасность общества и личности/ИСТ-18 — различия между версиями

(Новая страница: «{|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | style="width: 50%; background-color: #fe…») |

(→Способы защиты информации) |

||

| (не показаны 162 промежуточные версии 7 участников) | |||

| Строка 1: | Строка 1: | ||

| + | <!-- | ||

| + | Цвета наполнения блоков: | ||

| + | 1. #E0FFFF | ||

| + | 2. #FFEBCD | ||

| + | 3. #C7F7D7 | ||

| + | 4. #FFE4E1 | ||

| + | --> | ||

{|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | {|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | ||

| − | | style="width: 50%; background-color: # | + | | style="width: 50%; background-color: #E0FFFF; border: 1px solid #000000;vertical-align: top" colspan="1"; rowspan="1"| |

| − | + | {|border=0 style="width: 50%" align="right" | |

| + | |style="width: 60%"|«''When there are no physical attacks, then physical protection is not needed, but informational security is always needed.''»<br><p align=right>'''Steve Jobs'''</p> | ||

| + | |[[Изображение: AnonTasf.jpg|260px|right]] | ||

| + | |} | ||

| − | |||

| − | |||

| − | == | + | |

| + | ==Авторы и участники проекта== | ||

| + | |||

{|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | {|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | ||

| − | | style="width: 50%; background-color: # | + | | style="width: 50%; background-color: #FFEBCD; border: 1px solid #000000;vertical-align: top" colspan="1"; rowspan="1"| |

| − | + | ||

| − | + | *[[Участник:Бобров Сергей|'''Бобров Сергей''']] | |

| − | + | ||

| − | + | *[[Участник:Александр Будилов|'''Будилов Александр''']] | |

| − | + | ||

| + | *[[Участник:Курганский Максим|'''Курганский Максим''']] | ||

| + | |||

| + | *[[Участник: Полтавец Александр|'''Полтавец Александр''']] | ||

| + | |||

| + | *[[Участник: Темнов Александр|'''Темнов Александр''']] | ||

| + | |||

| + | *[[Участник:Даниил Якимшин|'''Якимшин Даниил''']] | ||

|} | |} | ||

==''Тема исследования группы''== | ==''Тема исследования группы''== | ||

| − | Обеспечение информационной безопасности личности. | + | |

| + | {|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | ||

| + | | style="width: 50%; background-color: #FFEBCD; border: 1px solid #000000;vertical-align: top" colspan="1"; rowspan="1"| | ||

| + | |||

| + | <span style="font-size: 12pt">Обеспечение информационной безопасности личности.</span> | ||

| + | |||

| + | |} | ||

==''Проблемный вопрос (вопрос для исследования)''== | ==''Проблемный вопрос (вопрос для исследования)''== | ||

| − | + | {|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | |

| + | | style="width: 50%; background-color: #FFEBCD; border: 1px solid #000000;vertical-align: top" colspan="1"; rowspan="1"| | ||

| − | == ''Гипотеза исследования'' == | + | <span style="font-size: 12pt">Как обеспечить информационную безопасность?</span> |

| − | Мы | + | |

| + | |} | ||

| + | |||

| + | ==''Гипотеза исследования''== | ||

| + | |||

| + | {|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | ||

| + | | style="width: 50%; background-color: #FFEBCD; border: 1px solid #000000;vertical-align: top" colspan="1"; rowspan="1"| | ||

| + | |||

| + | <span style="font-size: 12pt">Мы считаем, что Обеспечение информационной безопасности личности зависит от соблюдения конституционных прав и свобод человека в области получения информации и пользования ею. Важно так же развивать законодательную базу с расчётом на будущее развитие информационных систем и технологий.</span> | ||

| + | |||

| + | |} | ||

==''Цели исследования''== | ==''Цели исследования''== | ||

| − | + | ||

| + | {|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | ||

| + | | style="width: 50%; background-color: #FFEBCD; border: 1px solid #000000;vertical-align: top" colspan="1"; rowspan="1"| | ||

| + | |||

| + | #<span style="font-size: 11pt">Ознакомиться с доктриной информационной безопасности Российской Федерации.</span> | ||

| + | #<span style="font-size: 11pt">Рассмотреть возможные угрозы для данных.Провести их классификацию.</span> | ||

| + | #<span style="font-size: 11pt">Провести анкетирование по поводу обеспечения безопасной работы в Интернете.</span> | ||

| + | #<span style="font-size: 11pt">Сформулировать принципы защиты информации. </span> | ||

| + | |||

| + | |} | ||

==''Результаты проведённого исследования''== | ==''Результаты проведённого исследования''== | ||

| − | == | + | ===<span style="font-size: 14pt">Доктрина информационной безопасности Российской Федерации</span>=== |

| + | |||

{|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | {|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | ||

| − | | style="width: 50%; background-color: # | + | | style="width: 50%; background-color: #C7F7D7; border: 1px solid #000000;vertical-align: top" colspan="1"; rowspan="1"| |

| + | |||

'''Доктрина информационной безопасности Российской Федерации — это система официальных взглядов на обеспечение национальной безопасности Российской Федерации в информационной сфере.''' | '''Доктрина информационной безопасности Российской Федерации — это система официальных взглядов на обеспечение национальной безопасности Российской Федерации в информационной сфере.''' | ||

''Утверждена Указом Президента Российской Федерации от 05.12.2016 г.'' | ''Утверждена Указом Президента Российской Федерации от 05.12.2016 г.'' | ||

| − | [[Файл: | + | [[ Файл:Doctrin.jpeg|400px|Doctrin|right|]] |

'''Основные понятия Доктрины информационной безопасности Российской Федерации''' | '''Основные понятия Доктрины информационной безопасности Российской Федерации''' | ||

| − | + | * национальные интересы Российской Федерации в информационной | |

сфере - объективно значимые потребности личности, общества и государства в | сфере - объективно значимые потребности личности, общества и государства в | ||

обеспечении их защищенности и устойчивого развития в части, | обеспечении их защищенности и устойчивого развития в части, | ||

касающейся информационной сферы; | касающейся информационной сферы; | ||

| − | + | * угроза информационной безопасности Российской Федерации - совокупность действий и факторов, | |

создающих опасность нанесения ущерба национальным интересам в информационной сфере; | создающих опасность нанесения ущерба национальным интересам в информационной сфере; | ||

| − | + | * информационная безопасность Российской Федерации - состояние защищенности личности, | |

общества и государства от внутренних и внешних информационных | общества и государства от внутренних и внешних информационных | ||

угроз, при котором обеспечиваются реализация конституционных прав и | угроз, при котором обеспечиваются реализация конституционных прав и | ||

| Строка 56: | Строка 101: | ||

безопасность государства; | безопасность государства; | ||

| − | + | * обеспечение информационной безопасности - осуществление | |

| − | взаимоувязанных правовых, организационных, оперативно- | + | взаимоувязанных правовых, организационных, оперативно-розыскных, |

разведывательных, контрразведывательных, научно-технических, | разведывательных, контрразведывательных, научно-технических, | ||

информационно-аналитических, кадровых, экономических и иных мер по | информационно-аналитических, кадровых, экономических и иных мер по | ||

| Строка 64: | Строка 109: | ||

проявления; | проявления; | ||

| − | + | * силы обеспечения информационной безопасности - | |

государственные органы, а также подразделения и должностные лица | государственные органы, а также подразделения и должностные лица | ||

государственных органов, органов местного самоуправления и | государственных органов, органов местного самоуправления и | ||

| Строка 70: | Строка 115: | ||

информационной безопасности; | информационной безопасности; | ||

| − | + | * средства обеспечения информационной безопасности - | |

правовые, организационные, технические и другие средства, | правовые, организационные, технические и другие средства, | ||

используемые силами обеспечения информационной безопасности; | используемые силами обеспечения информационной безопасности; | ||

| − | + | * система обеспечения информационной безопасности - | |

совокупность сил обеспечения информационной безопасности, | совокупность сил обеспечения информационной безопасности, | ||

осуществляющих скоординированную и спланированную деятельность, и | осуществляющих скоординированную и спланированную деятельность, и | ||

используемых ими средств обеспечения информационной безопасности; | используемых ими средств обеспечения информационной безопасности; | ||

| − | + | * информационная инфраструктура Российской Федерации - совокупность объектов | |

информатизации, информационных систем, сайтов в сети "Интернет" и | информатизации, информационных систем, сайтов в сети "Интернет" и | ||

сетей связи, расположенных на территории Российской Федерации, а | сетей связи, расположенных на территории Российской Федерации, а | ||

| Строка 85: | Строка 130: | ||

Федерации или используемых на основании международных договоров | Федерации или используемых на основании международных договоров | ||

Российской Федерации. | Российской Федерации. | ||

| − | |||

| − | + | '''Составляющие национальных интересов Российской Федерации в информационной сфере в доктрине''' | |

| − | + | ||

| − | + | ||

| − | + | ||

| + | * Обязательное соблюдение конституционных прав и свобод человека в области получения информации и пользования ею. | ||

| + | * Информационное обеспечение государственной политики РФ(доведение до граждан РФ и международной общественности о государственной политике РФ, официальной позиции по значимым событиям в России и в мире) с доступом граждан к открытым государственным ресурсам. | ||

| + | * Развитие современных IT отечественной индустрии (средств информатизации, телекоммуникации и связи). Обеспечение IT внутреннего рынка России и выход на мировые рынки. | ||

| + | * Защита информационных ресурсов от несанкционированного доступа, обеспечение безопасности информационных и телекоммуникационных систем. | ||

| − | + | '''Виды угроз информационной безопасности РФ в доктрине''' | |

| − | + | ||

| − | + | * Угрозы, направленные на конституционные права и свободы человека в области информационной деятельности. | |

| + | * Угрозы информационному обеспечению государственной политики РФ. | ||

| + | * Угроза развитию современных ИТ отечественной индустрии, а также выходу на внутренний и мировой рынок. | ||

| + | * Угрозы безопасности информационных и телекоммуникационных средств и систем. | ||

| − | |||

| − | |||

| − | |||

| − | + | '''Деятельность государственных органов по обеспечению информационной безопасности основывается на следующих принципах:''' | |

| + | * законность общественных отношений в информационной сфере и правовое равенство всех участников таких отношений, основанные на конституционном праве граждан свободно искать, получать, передавать, производить и распространять информацию любым законным способом; | ||

| + | * конструктивное взаимодействие государственных органов, организаций и граждан при решении задач по обеспечению информационной безопасности; | ||

| + | * соблюдение баланса между потребностью граждан в свободном обмене информацией и ограничениями, связанными с необходимостью обеспечения национальной безопасности, в том числе в информационной сфере; | ||

| + | * достаточность сил и средств обеспечения информационной безопасности, определяемая в том числе посредством постоянного осуществления мониторинга информационных угроз; | ||

| + | * соблюдение общепризнанных принципов и норм международного права, международных договоров Российской Федерации,а также законодательства Российской Федерации. | ||

| − | |||

| − | + | |} | |

| − | + | === Угрозы и принципы информационной безопасности === | |

| − | === | + | {|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" |

| + | | style="width: 50%; background-color: #C7F7D7; border: 1px solid #000000;vertical-align: top" colspan="1"; rowspan="1"| | ||

| − | + | [[Файл:Mendal.png|1000px|thumb|center|[https://www.mindomo.com/mindmap/8af3349ca6ef4380bd353a6c24ecb8d2 Ментальная карта - "Классификация угроз и принципов информационной безопасности"]]] | |

| + | |} | ||

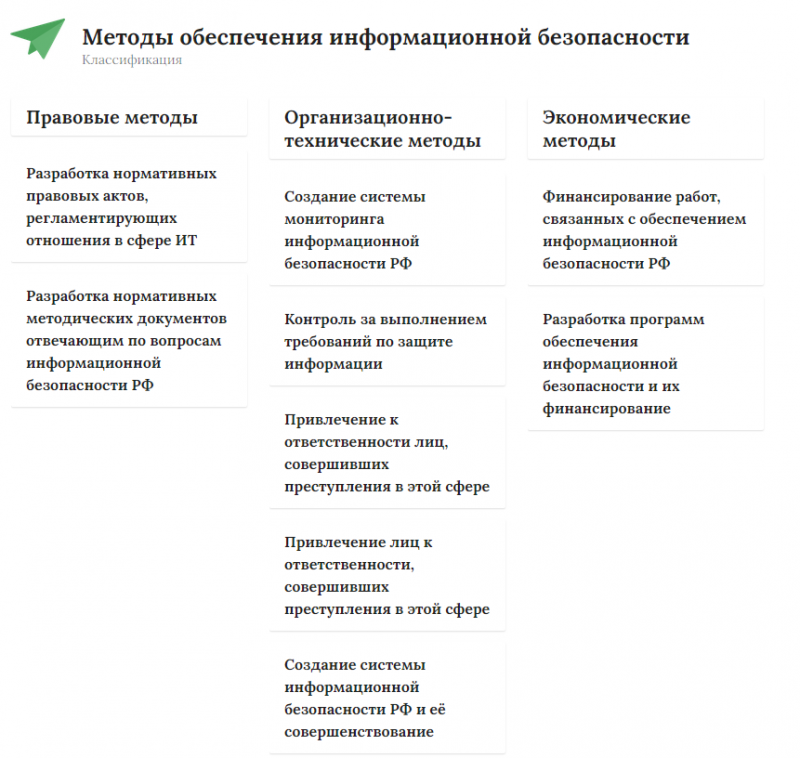

| − | === | + | === Способы защиты информации=== |

| − | + | {|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | |

| − | + | | style="width: 50%; background-color: #C7F7D7; border: 1px solid #000000;vertical-align: top" colspan="1"; rowspan="1"| | |

| − | + | ||

| − | + | ||

| − | === | + | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | = | + | |

| − | + | [[Файл:Ist-18-onlinestena.png|800px|thumb|center|[https://padlet.com/daiquirixy/jcg65smbumbo Online-доска - "Классификация методов обеспечения информационной безопасности"]]] | |

| − | |||

| − | + | '''Методы обеспечения информационной безопасности РФ в доктрине:''' | |

| − | + | ''Правовые методы:'' | |

| + | * Разработка нормативных правовых актов, регламентирующих отношения в сфере ИТ | ||

| + | * разработка нормативных методических документов отвечающим по вопросам информационной безопасности РФ | ||

| − | '' | + | ''Организационно-технические методы:'' |

| + | * создание системы информационной безопасности РФ и её совершенствование | ||

| + | * привлечение лиц к ответственности, совершивших преступления в этой сфере | ||

| + | * создание систем и средств для предотвращения несанкционированного доступа к обрабатываемой информации | ||

| + | * выявление средств и устройств, представляющих опасность для нормального функционирования систем - предотвращение перехвата информации с применением средств криптографической защиты как при передаче информации, так и при её хранении | ||

| + | * контроль за выполнением требований по защите информации | ||

| + | * контроль за действиями персонала, имеющих доступ к информации, подготовка кадров в области обеспечения информационной безопасности РФ | ||

| + | * создание системы мониторинга информационной безопасности РФ | ||

| − | ''' | + | ''Экономические методы:'' |

| + | * разработка программ обеспечения информационной безопасности и их финансирование | ||

| + | * финансирование работ, связанных с обеспечением информационной безопасности РФ | ||

| − | ''' | + | '''Правила безопасной деятельности в интернете:''' |

| − | + | #Не переходите по спам-письмах. Под ссылками могут скрываться фишинговые страницы. | |

| + | #Не вводите данные банковских карт и аккаунтов на подозрительных сайтах. | ||

| + | #На страницах в соц. сетях оставляйте только необходимый минимум персональных данные. Особенно это касается адреса вашего проживания. | ||

| + | #Используйте антивирусы для защиты компьютера от вирусного ПО. Зачастую, пользователь сам устанавливает вирус на свой ПК. Уберечь устройство от ошибки человека может антивирусник с обновленной базой вирусов. | ||

| + | #Пользуйтесь только проверенными источниками для скачивания ПО. Производитель бесплатного ПО в большинстве случаев распространяет его через свой сайт. | ||

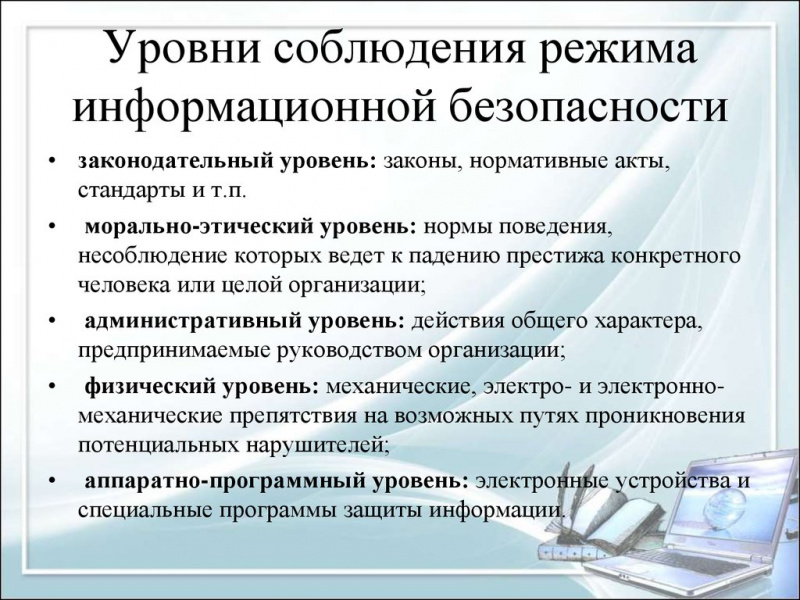

| − | + | [[Файл:sposobizashiti.jpeg|800px|thumb|center|Уровни соблюдения режима информационной безопасности]] | |

| − | + | |} | |

| − | === | + | ===Результаты опроса=== |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | |||

{|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | {|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | ||

| − | | style="width: 50%; background-color: # | + | | style="width: 50%; background-color: #C7F7D7; border: 1px solid #000000;vertical-align: top" colspan="1"; rowspan="1"| |

| − | + | ||

| − | + | '''''Был проведён опрос среди одногруппников, итог которого представлен ниже.''''' | |

---- | ---- | ||

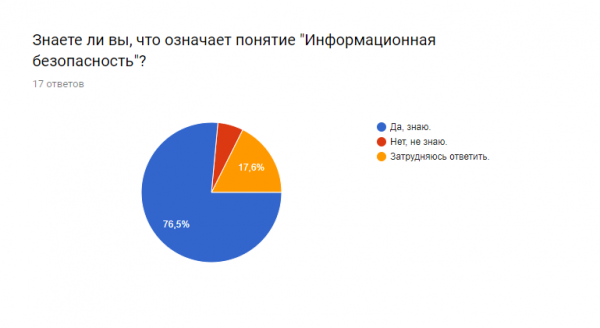

| − | [[ | + | [[файл:Ist18vopr1.PNG|600px|thumb|left|Более 75% опрошенных считают, что знают значение понятия "Информационная безопасность".]] |

| − | + | ||

| − | + | ||

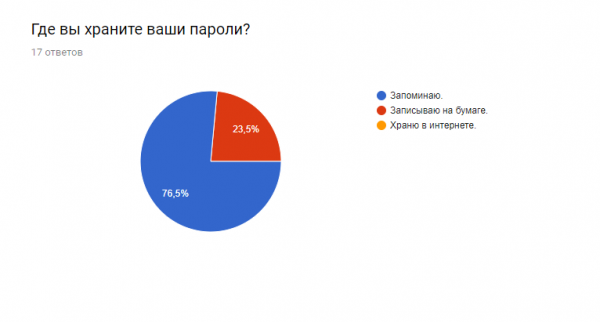

| + | [[файл:Ist18vopr2.PNG|600px|thumb|center|Большинство опрошенных запоминают пароль и лишь малая часть его записывает, при этом никто не использует специальных ресурсов для хранения паролей в интернете, из этого можно сделать вывод, что абсолютно все не доверяют хранение паролей интернет ресурсам.]] | ||

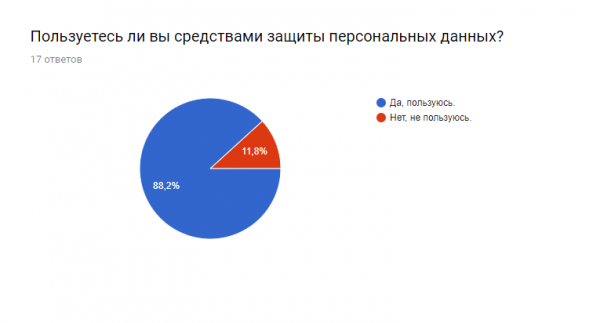

| + | [[файл:Ist18vopr3.PNG|600px|thumb|left|Почти все опрошенные используют средства защиты персональных данных на своих устройствах, что снижает вероятность кражи личных данных пользователей.]] | ||

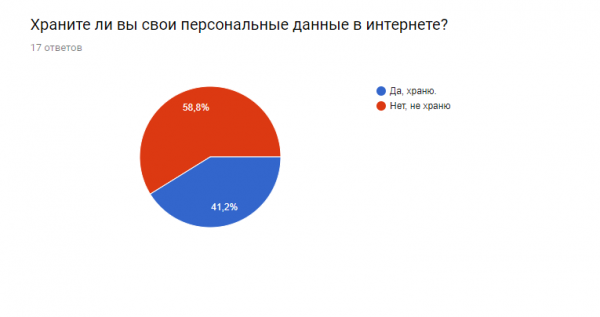

| − | + | [[файл:Ist18vopr4.PNG|600px|thumb|center|Больше половины опрошенных не хранят своих персональных данных в интернете, что означает невозможность кражи их личных данных злоумышленниками.]] | |

| − | [[ | + | |

| − | + | ||

| − | + | ||

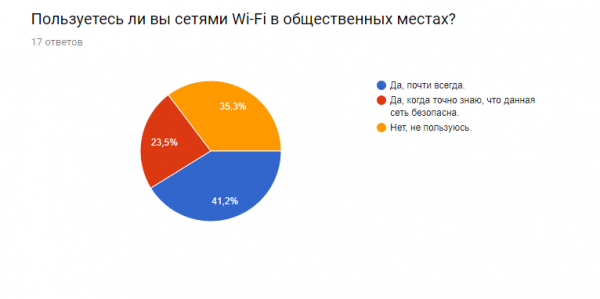

| + | [[файл:Ist18vopr5.PNG|600px|thumb|left|Только 35% опрошенных не пользуются сетями Wi-Fi в общественных местах, что противоречит результатам первого вопроса. Это говорит о том, что некоторые из опрошенных ошибались и на самом деле знакомы с понятием "Информационная безопасность" довольно плохо или вообще не знают его.]] | ||

| + | |} | ||

| − | + | ==Вывод== | |

| − | + | ||

| − | + | ||

| − | + | ||

| + | {|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | ||

| + | | style="width: 50%; background-color: #FFE4E1; border: 1px solid #000000;vertical-align: top" colspan="1"; rowspan="1"| | ||

| + | <span style="font-size: 12pt">Подводя итог нашего исследования можно заключить, что обеспечение информационной безопасности зависит далеко не только от государства, но и от каждого отдельно взятого пользователя, его знаний о возможных угрозах и умения соблюдать ряд правил для безопасной работы в сети. Компьютерно-грамотный человек может максимально снизить риски, но всё же ни один рядовой пользователь не застрахован от опасностей в интернете на все 100%.</span> | ||

| − | + | |} | |

| − | + | ||

| − | + | ||

| − | + | ||

| + | ==Полезные ресурсы== | ||

| + | {|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | ||

| + | | style="width: 50%; background-color: #FFE4E1; border: 1px solid #000000;vertical-align: top" colspan="1"; rowspan="1"| | ||

| − | + | [http://kremlin.ru/acts/bank/41460#sel=4:86:g2W,4:100:hAL Доктрина информационной безопасности Российской Федерации] | |

| − | + | ||

| − | + | ||

| − | + | ||

| + | [https://www.mindomo.com Виртуальная ментальная карта] | ||

| + | [http://www.youtube.com/watch?v=UsZ8M3LzNTI Видеоурок для создания ментальных карт] | ||

| − | + | [https://ru.padlet.com Виртуальная Online-доска] | |

| − | [ | + | |

| − | + | ||

| − | + | ||

| + | [https://ru.wikibooks.org/wiki/Вики Вики-учебник] | ||

| + | [https://docs.google.com/forms Google-Опросник] | ||

| − | + | [https://www.anti-malware.ru/threats/information-security-threats Статья на тему: "Угрозы информационной безопасности" на сайте "Управления рисками кибербезопасности"] | |

| − | [ | + | |

| − | + | ||

| − | + | [https://www.anti-malware.ru/threats/malware Статья на тему: "Вредоносные программы" на сайте "Управления рисками кибербезопасности"] | |

| + | [https://vms.drweb.ru/malware/ Статья "Вредоносные программы" на сайте антивируса Dr.Web] | ||

| + | С. И. Макаренко "Информационная Безопасность", Ставрополь, СФ МГПУ им. М. А. Шолохова, 2009 г. | ||

| − | + | [https://products.office.com/ru-ru/business/articles/lock-down-cyber-security-threats-from-inside-your-business Статья "Устранение угроз информационной безопасности изнутри бизнеса" на сайте Microsoft] | |

| − | + | ||

| − | |||

| − | |||

| − | |||

| − | |||

|} | |} | ||

| − | == | + | == Другие документы == |

| − | + | ||

| − | + | ||

| − | + | ||

| − | |||

| − | |||

| − | |||

| − | |||

{|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | {|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | ||

| − | | style="width: 50%; background-color: # | + | | style="width: 50%; background-color: #FFE4E1; border: 1px solid #000000;vertical-align: top" colspan="1"; rowspan="1"| |

| − | + | ||

| − | [ | + | [[Учебный проект На пути к информационному обществу]] |

| − | [https://docs.google.com/forms/d/ | + | [https://docs.google.com/forms/d/e/1FAIpQLSesyklK5z5m5PrujzkT3huynAH-yCexPy4YFfuMhsXRuwwGig/viewform Опрос на тему "Информационная безопасность общества и личности"] |

| − | + | ||

| − | + | ||

|} | |} | ||

|} | |} | ||

| + | [[Категория:Проекты]] | ||

Текущая версия на 12:42, 20 октября 2018

СодержаниеАвторы и участники проектаТема исследования группы

Проблемный вопрос (вопрос для исследования)

Гипотеза исследования

Цели исследования

Результаты проведённого исследованияДоктрина информационной безопасности Российской Федерации

Угрозы и принципы информационной безопасностиСпособы защиты информации

Результаты опроса

Вывод

Полезные ресурсыДругие документы

|