Результаты исследований группы Информационная безопасность общества и личности в проекте На пути к информационному обществу/ИТ-21-1 — различия между версиями

(→Полезные ресурсы) |

(→Цели исследования) |

||

| (не показано 66 промежуточных версий 6 участников) | |||

| Строка 1: | Строка 1: | ||

| − | + | {|cellpadding="10" cellspacing="5" style="width: 100%; background-color:#000000 ; margin-left: auto;margin-right: auto" | |

| + | | style="width: 50%; background-color: #F0F2FF; border: 1px solid #000000;vertical-align: top" colspan="1"; rowspan="1"| | ||

==Авторы и участники проекта== | ==Авторы и участники проекта== | ||

| + | |||

| + | |||

#[[Участник:Анастасия Алябьева|Алябьева Анастасия]] | #[[Участник:Анастасия Алябьева|Алябьева Анастасия]] | ||

#[[Участник:Ульяна Белякова|Белякова Уля]] | #[[Участник:Ульяна Белякова|Белякова Уля]] | ||

| + | #[[Участник:Катаев Даниил|Катаев Даниил]] | ||

#[[Участник:Созинова Александра|Созинова Александра]] | #[[Участник:Созинова Александра|Созинова Александра]] | ||

#[[Участник:Чалов Максим|Чалов Максим]] | #[[Участник:Чалов Максим|Чалов Максим]] | ||

| Строка 15: | Строка 19: | ||

== Гипотеза исследования == | == Гипотеза исследования == | ||

| − | В наше время | + | В наше время обеспечить свою информационную безопасность проще, чем бороться с последствиями ее потери. |

==Цели исследования== | ==Цели исследования== | ||

| − | |||

| − | + | 1.Познакомиться с доктриной информационной безопасности РФ; | |

| − | + | 2.Проанализировать документы, касающиеся информационной безопасности; | |

| − | + | 3.Классифицировать угрозы информационной безопасности личности и средств и способов защиты от них; | |

| − | 5. | + | 4. Провести социальный опрос, с помощью которого определить уровень грамотности в области информационной безопасности студентов Мининского университета с факультета ФЕМиКН; |

| + | |||

| + | 5.Сформулировать рекомендации по обеспечению информационной безопасности. | ||

==<span style="color:#000000">Результаты проведенного исследования</span>== | ==<span style="color:#000000">Результаты проведенного исследования</span>== | ||

<span style="font-size: 12pt"> | <span style="font-size: 12pt"> | ||

| − | |||

| − | |||

| − | + | ==Доктрина информационной безопасности Российской Федерации:== | |

| − | + | [[Изображение:Doctrin.jpeg|245px]] | |

| − | + | '''Доктрина информационной безопасности —''' представляет собой систему официальных взглядов на обеспечение национальной безопасности Российской Федерации в информационной сфере. | |

| + | Утверждена указом президента Российской Федерации от 5 декабря 2016 г. N 646 | ||

| − | + | Национальные интересы Российской Федерации в информационной сфере - объективно значимые потребности личности, общества и государства в обеспечении их защищенности и устойчивого развития в части, касающейся информационной сферы. | |

| − | + | '''Основные понятия Доктрины информационной безопасности Российской Федерации:''' | |

| − | + | - Угроза информационной безопасности Российской Федерации - совокупность действий и факторов,создающих опасность нанесения ущерба национальным интересам в информационной сфере. | |

| − | + | ||

| − | + | - Информационная безопасность Российской Федерации - состояние защищенности личности,общества и государства от внутренних и внешних информационных угроз, при котором обеспечиваются реализация конституционных прав и свобод человека и гражданина, достойные качество и уровень жизни граждан, суверенитет, территориальная целостность и устойчивое социально-экономическое развитие Российской Федерации, оборона и безопасность государства. | |

| − | + | - Обеспечение информационной безопасности - осуществление взаимоувязанных правовых, организационных, оперативно-розыскных, разведывательных, контрразведывательных, научно-технических, информационно-аналитических, кадровых, экономических и иных мер по прогнозированию, обнаружению, сдерживанию, предотвращению, отражению информационных угроз и ликвидации последствий их проявления. | |

| − | + | - Средства обеспечения информационной безопасности - правовые, организационные, технические и другие средства, используемые силами обеспечения информационной безопасности. | |

| − | + | - Система обеспечения информационной безопасности - совокупность сил обеспечения информационной безопасности, осуществляющих скоординированную и спланированную деятельность, и используемых ими средств обеспечения информационной безопасности. | |

| + | - Информационная инфраструктура Российской Федерации - совокупность объектов информатизации, информационных систем, сайтов в сети | ||

| − | ''' | + | '''Основные информационные угрозы и состояние информационной безопасности:''' |

| − | + | -Широко используются механизмы информационного воздействия для разжигания религиозной ненависти или вражды. | |

| − | + | -Возрастают масштабы компьютерной преступности, прежде всего в кредитно-финансовой сфере, увеличивается число преступлений, связанных с нарушением конституционных прав и свобод человека и гражданина. | |

| − | + | -Возможности трансграничного оборота информации все чаще используются для достижения террористических, экстремистских, криминальных целей в ущерб международной безопасности и стратегической стабильности. | |

| − | + | Наращивание рядом зарубежных стран возможностей информационно-технического воздействия на информационную инфраструктуру в военных целях является одним из негативных факторов, влияющих на состояние информационной безопасности. | |

| − | + | Одновременно с этим усиливается деятельность организаций, осуществляющих техническую разведку в отношении российских государственных органов, научных организаций и предприятий оборонно-промышленного комплекса. | |

| − | + | -Состояние информационной безопасности в экономической сфере характеризуется недостаточным уровнем развития конкурентоспособных информационных технологий и их использования для производства продукции и оказания услуг. | |

| − | + | -Отсутствие международно-правовых норм, регулирующих межгосударственные отношения затрудняет формирование системы международной информационной безопасности. | |

| − | + | '''Национальные интересы в информационной сфере:''' | |

| − | + | ||

| − | + | -Применение информационных технологий является фактором ускорения экономического развития государства и формирования информационного общества. | |

| + | Информационная сфера играет важную роль в обеспечении реализации стратегических национальных приоритетов Российской Федерации. | ||

| − | + | -Обеспечение устойчивого и бесперебойного функционирования информационной инфраструктуры, в первую очередь критической информационной инфраструктуры Российской Федерации | |

| − | + | -Доведение до российской и международной общественности достоверной информации о государственной политике Российской Федерации и ее официальной позиции по социально значимым событиям в стране и мире. | |

| − | + | -Развитие в Российской Федерации отрасли информационных технологий и электронной промышленности, а также совершенствование деятельности производственных, научных и научно-технических организаций. | |

| − | + | -Содействие формированию системы международной информационной безопасности, направленной на противодействие угрозам использования информационных технологий в целях нарушения стратегической стабильности. | |

| − | + | -Реализация национальных интересов в информационной сфере направлена на формирование безопасной среды оборота достоверной информации и устойчивой к различным видам воздействия информационной инфраструктуры в целях обеспечения конституционных прав и свобод человека и гражданина. | |

| − | + | '''Стратегические цели и основные направления обеспечения информационной безопасности:''' | |

| − | + | -Стратегической целью обеспечения информационной безопасности в области обороны страны является защита жизненно важных интересов личности, общества и государства от внутренних и внешних угроз, связанных с применением информационных технологий в военно-политических целях, противоречащих международному праву, в том числе в целях осуществления враждебных действий и актов агрессии, направленных на подрыв суверенитета, нарушение территориальной целостности государств и представляющих угрозу международному миру, безопасности и стратегической стабильности. | |

| − | + | '''Основными направлениями обеспечения информационной безопасности в области государственной и общественной безопасности являются:''' | |

| − | + | ||

| − | + | -Пресечение деятельности, наносящей ущерб национальной безопасности Российской Федерации, осуществляемой с использованием технических средств и информационных технологий специальными службами и организациями. | |

| − | + | -Противодействие использованию информационных технологий для пропаганды экстремистской идеологии, подрыва суверенитета, политической и социальной стабильности,нарушения территориальной целостности Российской Федерации. | |

| − | + | -Повышение защищенности критической информационной инфраструктуры и устойчивости ее функционирования, развитие механизмов обнаружения и предупреждения информационных угроз и ликвидации последствий их проявления. | |

| − | + | ||

| − | + | ||

| − | + | -Повышение безопасности функционирования образцов вооружения, военной и специальной техники и автоматизированных систем управления. | |

| − | + | '''В соответствии с военной политикой Российской Федерации основными направлениями обеспечения информационной безопасности в области обороны страны являются:''' | |

| − | + | -Стратегическое сдерживание и предотвращение военных конфликтов, которые могут возникнуть в результате применения информационных технологий. | |

| − | + | -Совершенствование системы обеспечения информационной безопасности Вооруженных Сил Российской Федерации. | |

| − | + | -Содействие обеспечению защиты интересов союзников Российской Федерации в информационной сфере. | |

| − | + | ||

| − | + | ||

| − | + | -Прогнозирование, обнаружение и оценка информационных угроз. | |

| − | + | '''Организационные основы обеспечения информационной безопасности:''' | |

| − | + | -Система обеспечения информационной безопасности строится на основе разграничения полномочий органов законодательной, исполнительной и судебной власти в данной сфере с учетом предметов ведения федеральных органов государственной власти. | |

| − | + | ||

| − | + | -Состав системы обеспечения информационной безопасности определяется Президентом Российской Федерации. | |

| − | + | ||

| − | + | '''Задачами государственных органов в рамках деятельности по обеспечению информационной безопасности являются:''' | |

| − | + | ||

| − | + | - Обеспечение защиты прав и законных интересов граждан и организаций в информационной сфере. | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | - Оценка состояния информационной безопасности, прогнозирование и обнаружение информационных угроз. | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | -Планирование, осуществление и оценка эффективности комплекса мер по обеспечению информационной безопасности. | |

| − | + | ||

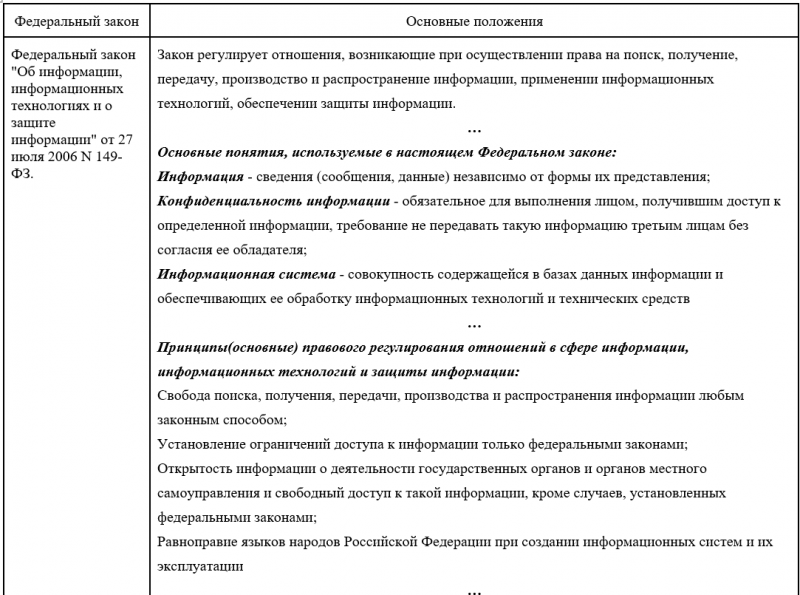

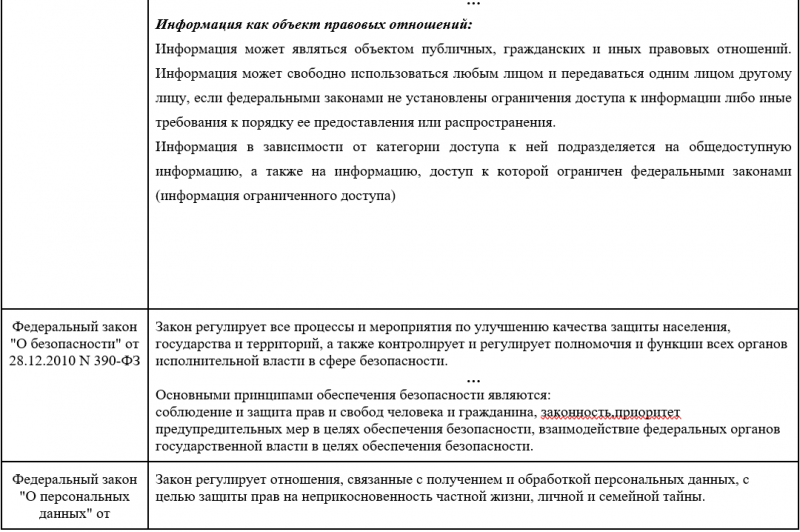

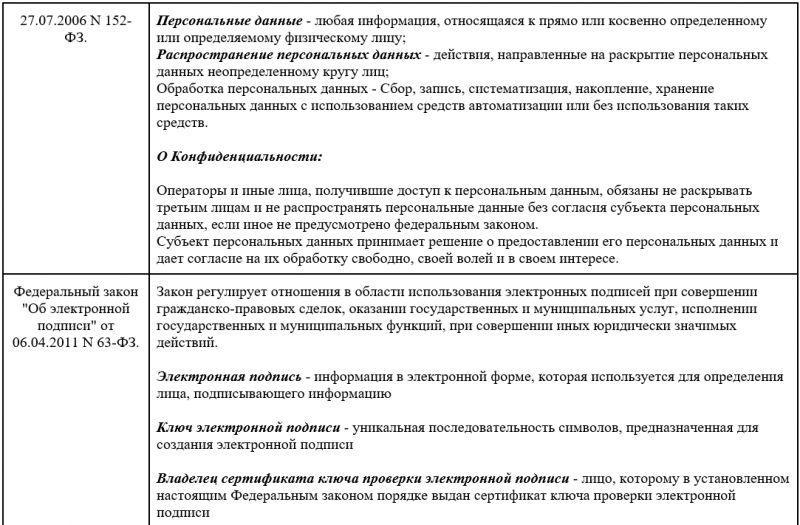

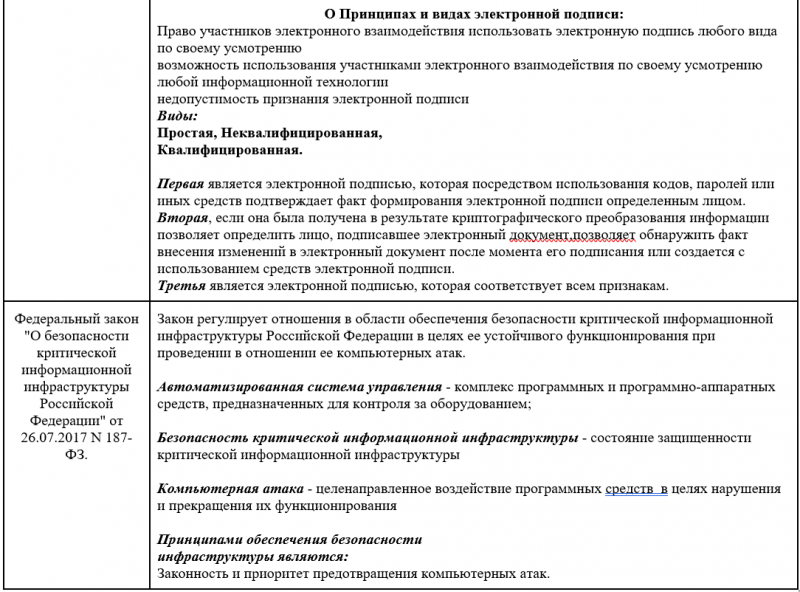

| − | == | + | ==[https://disk.yandex.ru/i/gfJATOTANex2cw Анализ документов об информационной безопасности]== |

| + | [[Изображение:Фз-ит-21-1.png|800px]] | ||

| + | [[Изображение:Фз-ит-21-2.png|800px]] | ||

| + | [[Изображение:Фз-ит-21-3.png|800px]] | ||

| + | [[Изображение:Фз-ит-21-4.png|800px]] | ||

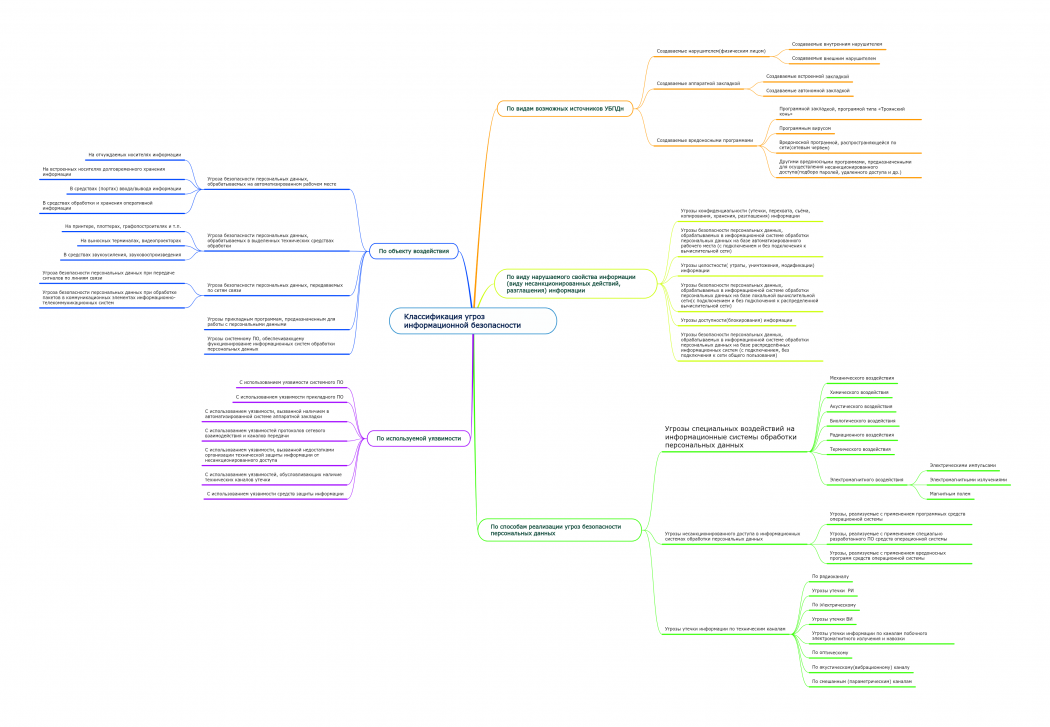

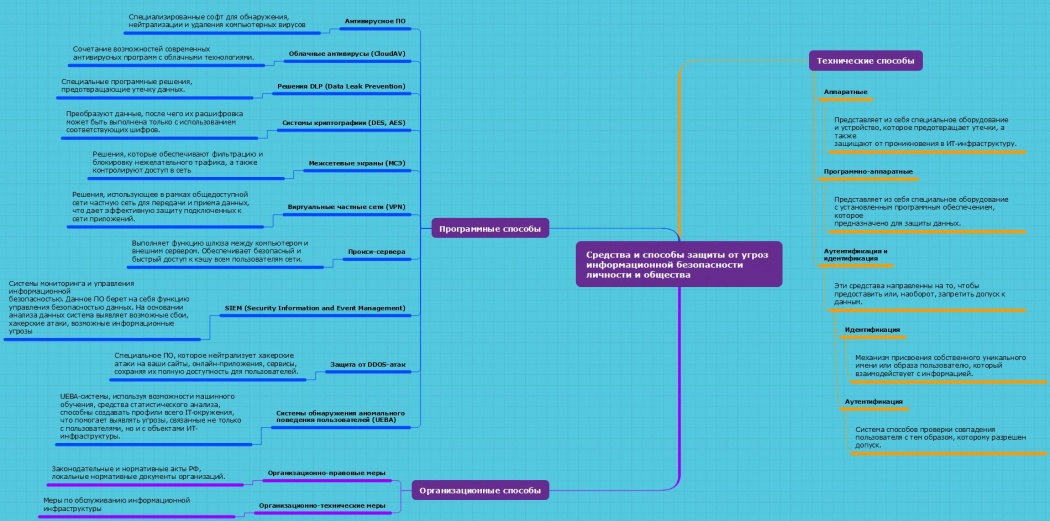

| − | ==== | + | ==Классификация угроз информационной безопасности личности и способы ее обеспечения== |

| − | + | [[Изображение:Оххх-ит-21.png|1050px]] | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | |||

| − | + | [https://www.mindomo.com/ru/mindmap/mind-map-93b1cdfa2aac485595aa34440de7d9d8 Ментальная карта: Классификация угроз информационной безопасности] | |

| − | + | [[Изображение:Способы-защиты-21.jpeg|1050px]] | |

| − | |||

| − | + | [https://www.mindomo.com/ru/mindmap/mind-map-68d659cb255d4fc3b7bba5ad3e67448d Ментальная карта: Способы защиты от угроз безопасности] | |

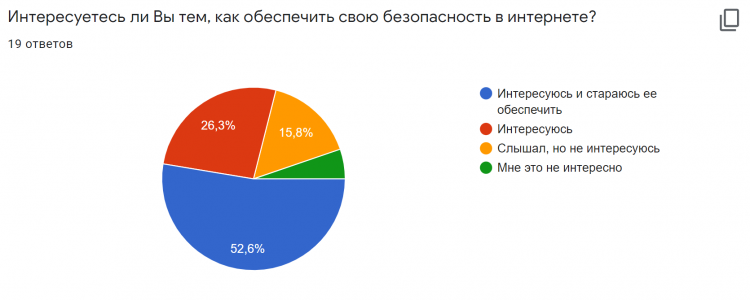

| − | + | ==[https://docs.google.com/forms/d/e/1FAIpQLSdWzZl_0jovC9idxU4yW2kyDfaM34UityD8OGyeGhagPhdsOA/viewform?usp=sf_link Анкетирование студентов факультета по обеспечению безопасности в интернете:]== | |

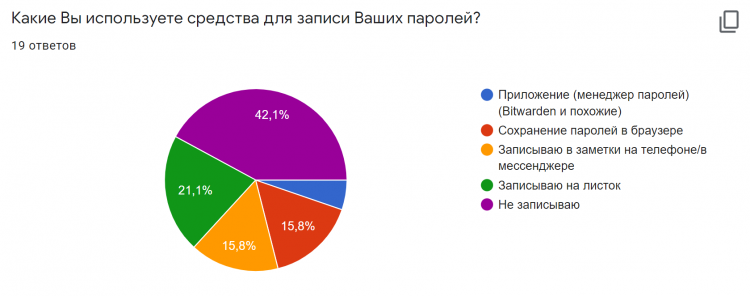

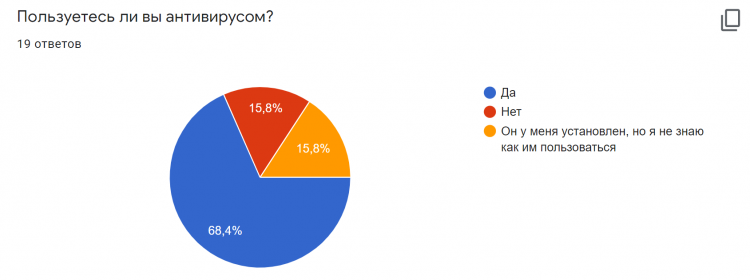

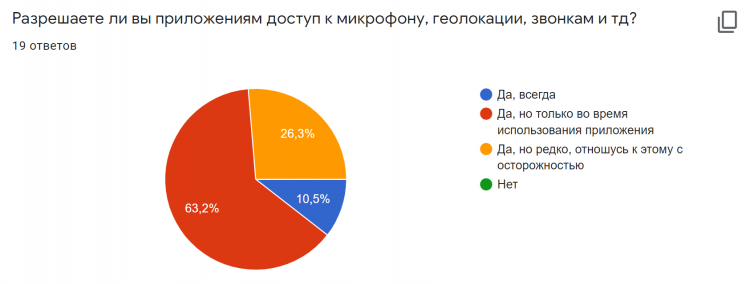

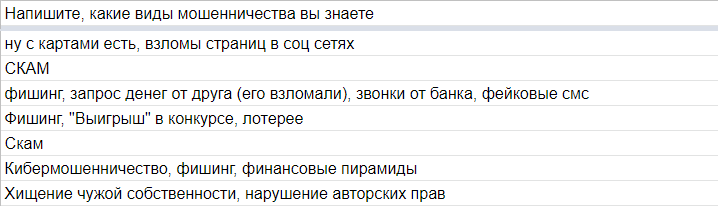

| − | + | Был проведен опрос среди студентов факультета ФЕМиКН на базе Мининского университета. В опросе приняли участие 19 человек. Результаты опроса помогут понять уровень грамотности студентов в области обеспечения безопасности в интернете. | |

| − | + | ||

| − | + | ||

| − | + | ||

| + | [[Изображение:Безопасность-ит-21-1.png|750px]] | ||

| − | + | В целом, большинство опрошенных заинтересованы в обеспечении своей безопасности, а половина уже приняла меры для обеспечения. | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | [[Изображение:Пароли-ит-21.png|750px]] | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | На основе данных ответов можно сделать вывод о том, что студенты, на самом деле, не особо заботятся о своей безопасности в интернете, так как отсутствие записанного пароля свидетельствует, что пароли либо слишком просты в запоминании, а значит не надежны, либо пароль один и тот же, что, конечно же, очень плохо (если злоумышленник заполучит пароль, то у него будет доступ ко всем аккаунтам с этим паролем). Но так же есть четверть студентов, что используют надежные источники - листок (даже не смотря на то, что его можно потерять, данный способ хранения является вполне надежным) и специальные приложения. Сохранение паролей в браузере не является надежным источником (про взломе аккаунта браузера злоумышеник получит все пароли)так что можно сделать вывод о низкой информационной грамотности в области безопасности паролей. | |

| − | + | ||

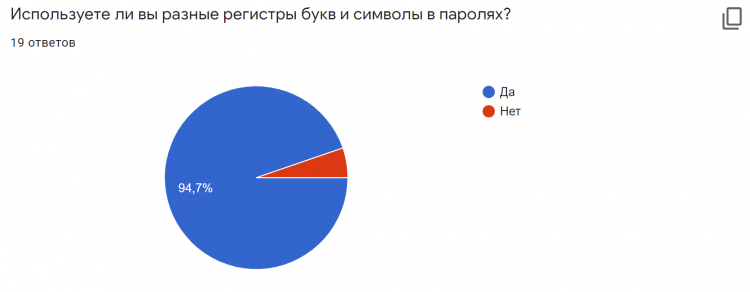

| − | [[Изображение: | + | [[Изображение:Регистры-21.png|750px]] |

| − | + | Не смотря на данные прошлой диаграммы, студенты знают правила составления надежных паролей. | |

| − | + | ||

| − | + | [[Изображение:Голосование-ит-21.png|750px]] | |

| − | + | Большинство студентов осознают риски авторизации на стороннем сервисе и знают об опасности утечки паролей. | |

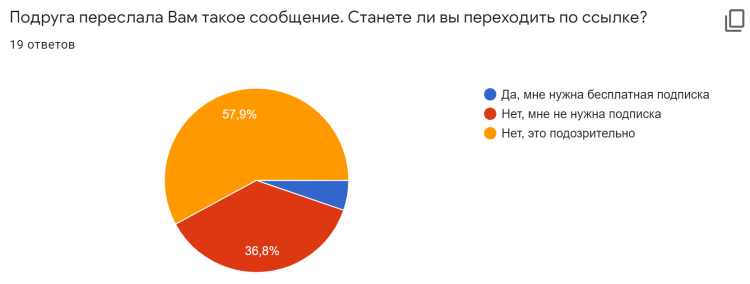

| − | + | [[Изображение:Подруга-ит-21.png|750px]] | |

| − | + | Студенты, в большинстве своем, не ведутся на спам. Однако треть все же недостаточно информирована о мерах безопасности. | |

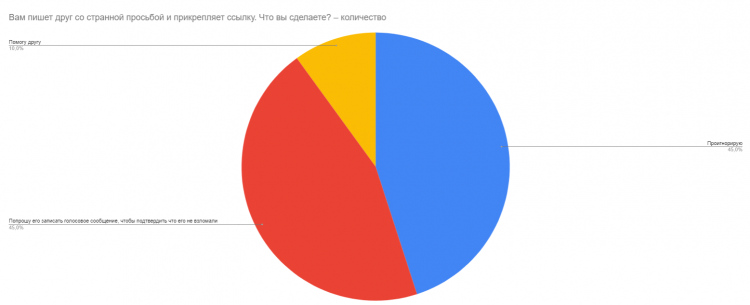

| − | [[Изображение: | + | [[Изображение:Стрэндж-ссыль-ит.png|750px]] |

| + | |||

| + | В целом, практически все студенты не доверяют подозрительным ссылкам и принимают меры по обеспечению своей безопасности. | ||

| + | |||

| + | [[Изображение:Антивирус-ит-21.png|750px]] | ||

| + | |||

| + | Большинство опрошенных используют антивирус для защиты своего устройства и данных на нем. | ||

| + | |||

| + | [[Изображение:Доступ-ит-21.png|750px]] | ||

| + | |||

| + | По данным студенты так или иначе разрешают приложениям доступ к определенным функциям, что может негативно сказаться на их безопасности, но является необходимым для комфортного пользования приложениями. Опрошенные в основном стараются не терять бдительности. | ||

| + | |||

| + | [[Изображение:Доки-21-1.png|750px]] | ||

| + | |||

| + | Подавляющее большинство осознают угрозу утечки данных в интернете. | ||

| + | |||

| + | [[Изображение:Скам-21.png |750px]] | ||

| + | |||

| + | Кроме прочего, в целом, студенты знают о разнообразных видах опасности в интернете. | ||

| + | |||

| + | |||

| + | '''Таким образом, можно сделать вывод, что студенты в целом ориентируются уровень знаний в области безопасной работы в интернете, но в некоторых моментах комфорт пользования опрошенные ставят в приоритет над своей безопасностью, что необходимо проработать. ''' | ||

| + | |||

| + | ==Рекомендации по обеспечению личной безопасности в интернете:== | ||

| + | |||

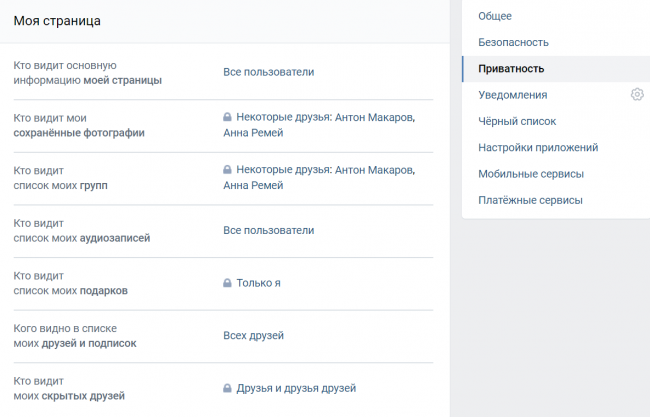

| + | '''1. Конфиденциальность вашего профиля в соц. сети ''' | ||

| + | |||

| + | [[Изображение:Приватность-ит-21.png|650px]] | ||

| + | |||

| + | Каждая соцсеть — это бесценный источник информации для злоумышленников, собирающих персональные данные, которые они затем используют для обмана и мошенничества. Поэтому так важно правильно настроить конфиденциальность вашего профиля Facebook, «ВКонтакте», «Одноклассников» и любой другой соцсети. Лучшим решением будет закрыть профиль полностью, оставив информацию со стены и некоторые альбомы открытыми только для друзей из отдельного списка, который можно настроить практически в любой социальной сети. Так же не забудьте изменить настройки подписей под фотографиями, на которых может отображаться место, из которого было сделано фото. | ||

| + | |||

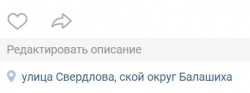

| + | [[Изображение:Скрин-вк-21.jpeg |250px]] | ||

| + | |||

| + | Кроме того, важно знать, что когда вы отклоняете приглашение в друзья, пользователь становится вашим подписчиком и видит все открытые посты, фото и видео. То же самое касается и бывших друзей. Если вы не хотите, чтобы вас читали, не просто отписывайтесь от человека, а заносите его в черный список. | ||

| + | Изучите настройки во вкладке «Безопасность» и обязательно подключите двухфакторную аутентификацию. Эта мера позволит вам лучше защитить ваш аккаунт. | ||

| + | Ну и наконец, многие мессенджеры предоставляют возможность "выйти со всех устройств", с которых вы когда либо заходили в свой аккаунт. Регулярно проверяйте эту вкладку и выходите с нежелательных устройств. | ||

| + | |||

| + | |||

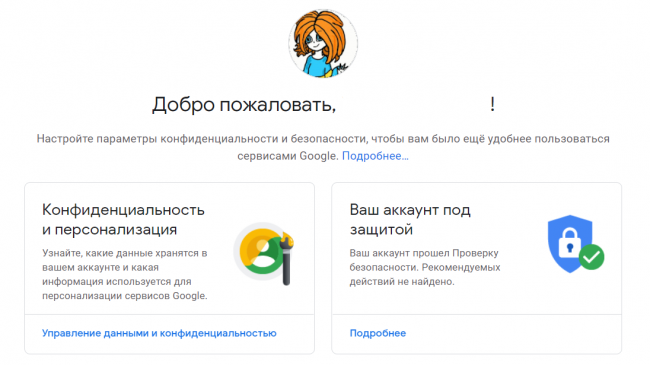

| + | '''2. Проверяйте данные и конфиденциальность Google''' | ||

| + | |||

| + | [[Изображение:Профиль-гугл.png|650px]] | ||

| + | |||

| + | Недавно компания Google запустила специальный инструмент, позволяющий пользователям проверить, какие личные данные они опубликовали с помощью разных Google-сервисов. В разделе "данные и конфиденциальность" вы можете настроить, какие данные о вас имеет право собрать Google, а так же посмотреть свои истории по уже собранным данным, например историю местоположения, историю приложений и веб поиска, историю Youtube и другие. | ||

| + | |||

| + | [[Изображение:Скрин-гугл-21.png |650px]] | ||

| + | |||

| + | Однако, лучшим решением будет сделать следующее: | ||

| + | |||

| + | -Заблокируйте отслеживание своего местоположения | ||

| + | |||

| + | -Закройте доступ к истории поиска и действий в приложениях | ||

| + | |||

| + | -Запретите Google собирать сведения о ваших контактах | ||

| + | |||

| + | -Запретите запись истории просмотров и поиска на YouTube | ||

| + | |||

| + | Кроме того, в Проверке безопасности google можно выйти со всех устройств из вашего google-аккаунта, проверить недавние действия, связанные с безопасностью аккаунта, настроить двухэтапную аутентификацию, проверить доступ для сторонних приложений, запретить сторонним сервисам доступ к данным вашего аккаунта и проверить сохраненные пароли. | ||

| + | |||

| + | В любом случае вы сами выбираете между удобством использования сервисов и вашей конфиденциальностью и безопасностью. Большинству людей больше подходит сбалансированная настройка, когда можно позволить сервису брать некоторые ваши данные, но зато упрощать взаимодействие с сервисом. Но выбор, конечно же, за вами. Для детальной настройки вы можете обратиться к специальному проекту Лаборатории Касперского [https://privacy.kaspersky.com/ru/ "Privacy Checker"], который позволит выставить в разных известных сервисах нужные вам настройки. | ||

| + | |||

| + | |||

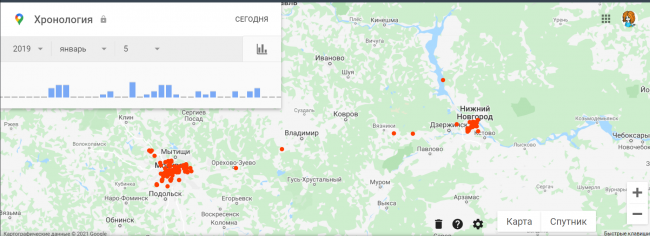

| + | '''3. Не публикуйте онлайн фотографии ваших документов, билетов и платежных чеков.''' | ||

| + | |||

| + | Говоря о фотографиях билетов следует понимать, что они содержат не только направление вашего следования, или название мероприятия на которое вы идете, а еще и другие данные, которые не важны простым людям, зато важны злоумышленникам. В этих данных может хранится многое: допустим номер бонусной карты компании и ваша фамилия. Этих данных уже может хватить для того, чтобы взломать ваш личный кабинет. Но и это еще не все: на билете, например, на самолет всегда присутствует PNR (Passenger Name Record) — это код бронирования, уникальный идентификатор в базе данных, связанный со всеми деталями вашего маршрута, а зачастую не только вашего, но и тех, кто летит вместе с вами: если вы путешествуете всей семьей, то с большой долей вероятности у вас один PNR на всех. Некоторую информацию можно извлечь даже из штрихкода. | ||

| + | |||

| + | [[Изображение:Пример-билета21.png |550px]] | ||

| + | |||

| + | Из более очевидных фактов: | ||

| + | |||

| + | -На билете можно узнать, когда и где вы находились или будете находиться. Так злоумышленники могут узнать, что вы в отпуске и ограбить квартиру. | ||

| + | |||

| + | -Вас могут зарегистрировать на рейс, выбрав самые неудобные места в проходе у туалета или вовсе обнулить билет, изменить дату и время вылета. | ||

| + | |||

| + | -Можно утратить данные карты бонусов или номер телефона, который после попадет в базы рекламщиков. | ||

| + | |||

| + | |||

| + | '''4.Не используйте открытые Wi-Fi-сети''' | ||

| + | |||

| + | [[Изображение:Фривифиит.png|650px]] | ||

| + | |||

| + | Мошенники действительно используют этот метод, чтобы перехватить логины и пароли пользователей, пытающихся подключиться к Интернету с помощью их Wi-Fi-сетей. Для того, чтобы избежать утечки ваших данных нужно соблюдать несколько правил предосторожности: | ||

| + | -Не доверяйте незапароленным Wi-Fi-соединениям. Такие сети, ровно как и подозрительные ссылки, могут принадлежать злоумышленникам, а вы даже не поймете этого. | ||

| + | -Обращайте внимание и на запароленные сети. Тот злоумышленник, что смог подделать название wi-fi наверняка сможет и узнать пароль оригинальной сети. | ||

| + | Таким образом, лучше все отказаться от использования wi-fi вне дома. Однако, если вы все же решите использовать чужой wi-fi, то необходимо придерживаться хотя бы следующих правил: | ||

| + | -Выключайте Wi-Fi, когда вы им не пользуетесь, и автоподключение. Телефон может случайно подключиться к одноименному wi-fi. Более того, включенный wi-fi на телефоне транслирует свой собственный уникальный MAC-адрес. Wi-fi приемники считывают его и составляют карту ваших передвижений. | ||

| + | -Не заходите в интернет-банк и другие критически важные сервисы. Так хотя бы ваши пароли будут в безопасности. | ||

| + | -По возможности включите передачу данных по защищенному соединению (HTTPS). | ||

| + | -При возможности используйте также и VPN. | ||

| + | -Установите хороший антивирус. | ||

| + | |||

| + | |||

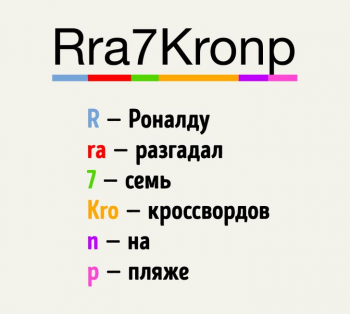

| + | '''5.Используйте надежные пароли.''' | ||

| + | |||

| + | [[Изображение:Ронадла.png|350px]] | ||

| + | |||

| + | Пароль не обязательно должен состоять из рандомных букв, цифр и символов. Можно составить пароль, который будет для вас что-то значить. Главное соблюдать несколько важных правил: | ||

| + | -Использовать разные регистры букв, символы. | ||

| + | -Для каждого сайта придумать отдельный пароль. | ||

| + | -Длина пароля должна состоять как минимум из шести символов. | ||

| + | -Для почты и менеджера паролей необходим наиболее сложный пароль. Опять же, он может быть и прост для запоминания. | ||

| + | Чтобы создать запоминающийся пароль, можно взять первые буквы от каждого слова любимой цитаты, написав их через разные знаки, или ваше второе имя. Так, T*o$N%y^A будет являться надежным паролем, хотя и состоит из второго имени и типичной последовательности "8456", но из символов. | ||

| + | Кроме прочего, следует записывать свои пароли в мессенджеры паролей, например [https://bitwarden.com Bitwarden]. Хранить пароли в браузере небезопасно, потому что в случае утечки пароля от браузера все сохраненные пароли попаду в руки злоумышленникам. | ||

| + | |||

| + | |||

| + | '''6. Избавьтесь от рекламных баннеров в Интернете''' | ||

| + | |||

| + | [[Изображение:Спамит21.png|350px]] | ||

| + | |||

| + | Рекламные баннеры не только надоедливые, но и вредоносные. Чтобы избавится от них можно скачать расширение для браузера, вроде [https://www.kaspersky.ru/internet-security?campaign=kl-ru_KDpost_pro_ona_smm__onl_b2c_kasperskydaily_lnk____kismd___&redef=1&referer1=kl-ru_KDpost&referer2=kl-ru_KDpost_pro_ona_smm__onl_b2c_kasperskydaily_lnk____kismd___ KasperskyInternet Security], что будет блокировать рекламу, или [https://adblockplus.org/ru/ AdBlock]. | ||

==Вывод== | ==Вывод== | ||

| + | Благодаря данному исследованию мы познакомились с основными понятиями доктрины информационной безопасности РФ и некоторыми документами по обеспечению информационной безопасности, классификациями угроз информационной безопасности личности и способов защиты от них. На основе вышеперечисленных документов мы составили опрос, оценив уровень знаний студентов факультета ФЕМиКН и на основе опроса составили рекомендации по защите своей безопасности в интернете, доказав тем самым, что обеспечить информационную безопасность довольно просто. | ||

==Полезные ресурсы== | ==Полезные ресурсы== | ||

| Строка 203: | Строка 286: | ||

[http://www.consultant.ru/document/cons_doc_LAW_61798/ Федеральный закон N 149 "Об информации, информационных технологиях и о защите информации"] | [http://www.consultant.ru/document/cons_doc_LAW_61798/ Федеральный закон N 149 "Об информации, информационных технологиях и о защите информации"] | ||

| − | [http://www.consultant.ru/document/cons_doc_LAW_61801/ | + | [http://www.consultant.ru/document/cons_doc_LAW_61801/ Федеральный закон «О персональных данных»] |

[https://biblioclub.ru/index.php?page=book&id=493175 Ковалев Д.В. Информационная безопасность: учебное пособие / Д.В. Ковалев, Е.А. Богданова. – Ростов-на-Дону: Южный федеральный университет, 2016] | [https://biblioclub.ru/index.php?page=book&id=493175 Ковалев Д.В. Информационная безопасность: учебное пособие / Д.В. Ковалев, Е.А. Богданова. – Ростов-на-Дону: Южный федеральный университет, 2016] | ||

| Строка 212: | Строка 295: | ||

[https://urait.ru/viewer/kriptograficheskie-metody-zaschity-informacii-450538#page/1 Запечников С.В. Криптографические методы защиты информации. Учебник для вузов /С.В.Запечников, О.В.Казарин, А.А.Тарасов - Москва: Издательство Юрайт, 2020] | [https://urait.ru/viewer/kriptograficheskie-metody-zaschity-informacii-450538#page/1 Запечников С.В. Криптографические методы защиты информации. Учебник для вузов /С.В.Запечников, О.В.Казарин, А.А.Тарасов - Москва: Издательство Юрайт, 2020] | ||

| + | |||

| + | [http://www.unn.ru/books/met_files/infbezop.pdf Ясенев В.Н., Дорожкин А.В., Сочков А.Л. Информационная безопасность: учебное пособие. Нижний Новгород: Нижегородский госуниверситет им. Н.И. Лобачевского, 2017] | ||

| + | |||

| + | [https://www.kaspersky.ru/blog/privacy-ten-tips/10390/ Kate Kochetkova - сотрудник АО "Лаборатория Касперского". Как защитить личные данные в Интернете: 10 советов] | ||

| + | |||

| + | [https://privacy.kaspersky.com/ru/ Privacy checker - проект компании АО "Лаборатория Касперского". Защитите личные данные в интернете] | ||

== Другие документы == | == Другие документы == | ||

Текущая версия на 09:03, 15 декабря 2021

Содержание

Авторы и участники проектаТема исследования группыИнформационная безопасность человека и общества Проблемный вопрос (вопрос для исследования)Как обеспечить свою информационную безопасность? Гипотеза исследованияВ наше время обеспечить свою информационную безопасность проще, чем бороться с последствиями ее потери. Цели исследования1.Познакомиться с доктриной информационной безопасности РФ; 2.Проанализировать документы, касающиеся информационной безопасности; 3.Классифицировать угрозы информационной безопасности личности и средств и способов защиты от них; 4. Провести социальный опрос, с помощью которого определить уровень грамотности в области информационной безопасности студентов Мининского университета с факультета ФЕМиКН; 5.Сформулировать рекомендации по обеспечению информационной безопасности. Результаты проведенного исследования

Доктрина информационной безопасности Российской Федерации:Доктрина информационной безопасности — представляет собой систему официальных взглядов на обеспечение национальной безопасности Российской Федерации в информационной сфере. Утверждена указом президента Российской Федерации от 5 декабря 2016 г. N 646 Национальные интересы Российской Федерации в информационной сфере - объективно значимые потребности личности, общества и государства в обеспечении их защищенности и устойчивого развития в части, касающейся информационной сферы. Основные понятия Доктрины информационной безопасности Российской Федерации: - Угроза информационной безопасности Российской Федерации - совокупность действий и факторов,создающих опасность нанесения ущерба национальным интересам в информационной сфере. - Информационная безопасность Российской Федерации - состояние защищенности личности,общества и государства от внутренних и внешних информационных угроз, при котором обеспечиваются реализация конституционных прав и свобод человека и гражданина, достойные качество и уровень жизни граждан, суверенитет, территориальная целостность и устойчивое социально-экономическое развитие Российской Федерации, оборона и безопасность государства. - Обеспечение информационной безопасности - осуществление взаимоувязанных правовых, организационных, оперативно-розыскных, разведывательных, контрразведывательных, научно-технических, информационно-аналитических, кадровых, экономических и иных мер по прогнозированию, обнаружению, сдерживанию, предотвращению, отражению информационных угроз и ликвидации последствий их проявления. - Средства обеспечения информационной безопасности - правовые, организационные, технические и другие средства, используемые силами обеспечения информационной безопасности. - Система обеспечения информационной безопасности - совокупность сил обеспечения информационной безопасности, осуществляющих скоординированную и спланированную деятельность, и используемых ими средств обеспечения информационной безопасности. - Информационная инфраструктура Российской Федерации - совокупность объектов информатизации, информационных систем, сайтов в сети Основные информационные угрозы и состояние информационной безопасности: -Широко используются механизмы информационного воздействия для разжигания религиозной ненависти или вражды. -Возрастают масштабы компьютерной преступности, прежде всего в кредитно-финансовой сфере, увеличивается число преступлений, связанных с нарушением конституционных прав и свобод человека и гражданина. -Возможности трансграничного оборота информации все чаще используются для достижения террористических, экстремистских, криминальных целей в ущерб международной безопасности и стратегической стабильности. Наращивание рядом зарубежных стран возможностей информационно-технического воздействия на информационную инфраструктуру в военных целях является одним из негативных факторов, влияющих на состояние информационной безопасности. Одновременно с этим усиливается деятельность организаций, осуществляющих техническую разведку в отношении российских государственных органов, научных организаций и предприятий оборонно-промышленного комплекса. -Состояние информационной безопасности в экономической сфере характеризуется недостаточным уровнем развития конкурентоспособных информационных технологий и их использования для производства продукции и оказания услуг. -Отсутствие международно-правовых норм, регулирующих межгосударственные отношения затрудняет формирование системы международной информационной безопасности. Национальные интересы в информационной сфере: -Применение информационных технологий является фактором ускорения экономического развития государства и формирования информационного общества. Информационная сфера играет важную роль в обеспечении реализации стратегических национальных приоритетов Российской Федерации. -Обеспечение устойчивого и бесперебойного функционирования информационной инфраструктуры, в первую очередь критической информационной инфраструктуры Российской Федерации -Доведение до российской и международной общественности достоверной информации о государственной политике Российской Федерации и ее официальной позиции по социально значимым событиям в стране и мире. -Развитие в Российской Федерации отрасли информационных технологий и электронной промышленности, а также совершенствование деятельности производственных, научных и научно-технических организаций. -Содействие формированию системы международной информационной безопасности, направленной на противодействие угрозам использования информационных технологий в целях нарушения стратегической стабильности. -Реализация национальных интересов в информационной сфере направлена на формирование безопасной среды оборота достоверной информации и устойчивой к различным видам воздействия информационной инфраструктуры в целях обеспечения конституционных прав и свобод человека и гражданина. Стратегические цели и основные направления обеспечения информационной безопасности: -Стратегической целью обеспечения информационной безопасности в области обороны страны является защита жизненно важных интересов личности, общества и государства от внутренних и внешних угроз, связанных с применением информационных технологий в военно-политических целях, противоречащих международному праву, в том числе в целях осуществления враждебных действий и актов агрессии, направленных на подрыв суверенитета, нарушение территориальной целостности государств и представляющих угрозу международному миру, безопасности и стратегической стабильности. Основными направлениями обеспечения информационной безопасности в области государственной и общественной безопасности являются: -Пресечение деятельности, наносящей ущерб национальной безопасности Российской Федерации, осуществляемой с использованием технических средств и информационных технологий специальными службами и организациями. -Противодействие использованию информационных технологий для пропаганды экстремистской идеологии, подрыва суверенитета, политической и социальной стабильности,нарушения территориальной целостности Российской Федерации. -Повышение защищенности критической информационной инфраструктуры и устойчивости ее функционирования, развитие механизмов обнаружения и предупреждения информационных угроз и ликвидации последствий их проявления. -Повышение безопасности функционирования образцов вооружения, военной и специальной техники и автоматизированных систем управления. В соответствии с военной политикой Российской Федерации основными направлениями обеспечения информационной безопасности в области обороны страны являются: -Стратегическое сдерживание и предотвращение военных конфликтов, которые могут возникнуть в результате применения информационных технологий. -Совершенствование системы обеспечения информационной безопасности Вооруженных Сил Российской Федерации. -Содействие обеспечению защиты интересов союзников Российской Федерации в информационной сфере. -Прогнозирование, обнаружение и оценка информационных угроз. Организационные основы обеспечения информационной безопасности: -Система обеспечения информационной безопасности строится на основе разграничения полномочий органов законодательной, исполнительной и судебной власти в данной сфере с учетом предметов ведения федеральных органов государственной власти. -Состав системы обеспечения информационной безопасности определяется Президентом Российской Федерации. Задачами государственных органов в рамках деятельности по обеспечению информационной безопасности являются: - Обеспечение защиты прав и законных интересов граждан и организаций в информационной сфере. - Оценка состояния информационной безопасности, прогнозирование и обнаружение информационных угроз. -Планирование, осуществление и оценка эффективности комплекса мер по обеспечению информационной безопасности. Анализ документов об информационной безопасностиКлассификация угроз информационной безопасности личности и способы ее обеспечения

Анкетирование студентов факультета по обеспечению безопасности в интернете:Был проведен опрос среди студентов факультета ФЕМиКН на базе Мининского университета. В опросе приняли участие 19 человек. Результаты опроса помогут понять уровень грамотности студентов в области обеспечения безопасности в интернете. В целом, большинство опрошенных заинтересованы в обеспечении своей безопасности, а половина уже приняла меры для обеспечения. На основе данных ответов можно сделать вывод о том, что студенты, на самом деле, не особо заботятся о своей безопасности в интернете, так как отсутствие записанного пароля свидетельствует, что пароли либо слишком просты в запоминании, а значит не надежны, либо пароль один и тот же, что, конечно же, очень плохо (если злоумышленник заполучит пароль, то у него будет доступ ко всем аккаунтам с этим паролем). Но так же есть четверть студентов, что используют надежные источники - листок (даже не смотря на то, что его можно потерять, данный способ хранения является вполне надежным) и специальные приложения. Сохранение паролей в браузере не является надежным источником (про взломе аккаунта браузера злоумышеник получит все пароли)так что можно сделать вывод о низкой информационной грамотности в области безопасности паролей. Не смотря на данные прошлой диаграммы, студенты знают правила составления надежных паролей. Большинство студентов осознают риски авторизации на стороннем сервисе и знают об опасности утечки паролей. Студенты, в большинстве своем, не ведутся на спам. Однако треть все же недостаточно информирована о мерах безопасности. В целом, практически все студенты не доверяют подозрительным ссылкам и принимают меры по обеспечению своей безопасности. Большинство опрошенных используют антивирус для защиты своего устройства и данных на нем. По данным студенты так или иначе разрешают приложениям доступ к определенным функциям, что может негативно сказаться на их безопасности, но является необходимым для комфортного пользования приложениями. Опрошенные в основном стараются не терять бдительности. Подавляющее большинство осознают угрозу утечки данных в интернете. Кроме прочего, в целом, студенты знают о разнообразных видах опасности в интернете.

Рекомендации по обеспечению личной безопасности в интернете:1. Конфиденциальность вашего профиля в соц. сети Каждая соцсеть — это бесценный источник информации для злоумышленников, собирающих персональные данные, которые они затем используют для обмана и мошенничества. Поэтому так важно правильно настроить конфиденциальность вашего профиля Facebook, «ВКонтакте», «Одноклассников» и любой другой соцсети. Лучшим решением будет закрыть профиль полностью, оставив информацию со стены и некоторые альбомы открытыми только для друзей из отдельного списка, который можно настроить практически в любой социальной сети. Так же не забудьте изменить настройки подписей под фотографиями, на которых может отображаться место, из которого было сделано фото. Кроме того, важно знать, что когда вы отклоняете приглашение в друзья, пользователь становится вашим подписчиком и видит все открытые посты, фото и видео. То же самое касается и бывших друзей. Если вы не хотите, чтобы вас читали, не просто отписывайтесь от человека, а заносите его в черный список. Изучите настройки во вкладке «Безопасность» и обязательно подключите двухфакторную аутентификацию. Эта мера позволит вам лучше защитить ваш аккаунт. Ну и наконец, многие мессенджеры предоставляют возможность "выйти со всех устройств", с которых вы когда либо заходили в свой аккаунт. Регулярно проверяйте эту вкладку и выходите с нежелательных устройств.

Недавно компания Google запустила специальный инструмент, позволяющий пользователям проверить, какие личные данные они опубликовали с помощью разных Google-сервисов. В разделе "данные и конфиденциальность" вы можете настроить, какие данные о вас имеет право собрать Google, а так же посмотреть свои истории по уже собранным данным, например историю местоположения, историю приложений и веб поиска, историю Youtube и другие. Однако, лучшим решением будет сделать следующее: -Заблокируйте отслеживание своего местоположения -Закройте доступ к истории поиска и действий в приложениях -Запретите Google собирать сведения о ваших контактах -Запретите запись истории просмотров и поиска на YouTube Кроме того, в Проверке безопасности google можно выйти со всех устройств из вашего google-аккаунта, проверить недавние действия, связанные с безопасностью аккаунта, настроить двухэтапную аутентификацию, проверить доступ для сторонних приложений, запретить сторонним сервисам доступ к данным вашего аккаунта и проверить сохраненные пароли. В любом случае вы сами выбираете между удобством использования сервисов и вашей конфиденциальностью и безопасностью. Большинству людей больше подходит сбалансированная настройка, когда можно позволить сервису брать некоторые ваши данные, но зато упрощать взаимодействие с сервисом. Но выбор, конечно же, за вами. Для детальной настройки вы можете обратиться к специальному проекту Лаборатории Касперского "Privacy Checker", который позволит выставить в разных известных сервисах нужные вам настройки.

Говоря о фотографиях билетов следует понимать, что они содержат не только направление вашего следования, или название мероприятия на которое вы идете, а еще и другие данные, которые не важны простым людям, зато важны злоумышленникам. В этих данных может хранится многое: допустим номер бонусной карты компании и ваша фамилия. Этих данных уже может хватить для того, чтобы взломать ваш личный кабинет. Но и это еще не все: на билете, например, на самолет всегда присутствует PNR (Passenger Name Record) — это код бронирования, уникальный идентификатор в базе данных, связанный со всеми деталями вашего маршрута, а зачастую не только вашего, но и тех, кто летит вместе с вами: если вы путешествуете всей семьей, то с большой долей вероятности у вас один PNR на всех. Некоторую информацию можно извлечь даже из штрихкода. Из более очевидных фактов: -На билете можно узнать, когда и где вы находились или будете находиться. Так злоумышленники могут узнать, что вы в отпуске и ограбить квартиру. -Вас могут зарегистрировать на рейс, выбрав самые неудобные места в проходе у туалета или вовсе обнулить билет, изменить дату и время вылета. -Можно утратить данные карты бонусов или номер телефона, который после попадет в базы рекламщиков.

Мошенники действительно используют этот метод, чтобы перехватить логины и пароли пользователей, пытающихся подключиться к Интернету с помощью их Wi-Fi-сетей. Для того, чтобы избежать утечки ваших данных нужно соблюдать несколько правил предосторожности: -Не доверяйте незапароленным Wi-Fi-соединениям. Такие сети, ровно как и подозрительные ссылки, могут принадлежать злоумышленникам, а вы даже не поймете этого. -Обращайте внимание и на запароленные сети. Тот злоумышленник, что смог подделать название wi-fi наверняка сможет и узнать пароль оригинальной сети. Таким образом, лучше все отказаться от использования wi-fi вне дома. Однако, если вы все же решите использовать чужой wi-fi, то необходимо придерживаться хотя бы следующих правил: -Выключайте Wi-Fi, когда вы им не пользуетесь, и автоподключение. Телефон может случайно подключиться к одноименному wi-fi. Более того, включенный wi-fi на телефоне транслирует свой собственный уникальный MAC-адрес. Wi-fi приемники считывают его и составляют карту ваших передвижений. -Не заходите в интернет-банк и другие критически важные сервисы. Так хотя бы ваши пароли будут в безопасности. -По возможности включите передачу данных по защищенному соединению (HTTPS). -При возможности используйте также и VPN. -Установите хороший антивирус.

Пароль не обязательно должен состоять из рандомных букв, цифр и символов. Можно составить пароль, который будет для вас что-то значить. Главное соблюдать несколько важных правил: -Использовать разные регистры букв, символы. -Для каждого сайта придумать отдельный пароль. -Длина пароля должна состоять как минимум из шести символов. -Для почты и менеджера паролей необходим наиболее сложный пароль. Опять же, он может быть и прост для запоминания. Чтобы создать запоминающийся пароль, можно взять первые буквы от каждого слова любимой цитаты, написав их через разные знаки, или ваше второе имя. Так, T*o$N%y^A будет являться надежным паролем, хотя и состоит из второго имени и типичной последовательности "8456", но из символов. Кроме прочего, следует записывать свои пароли в мессенджеры паролей, например Bitwarden. Хранить пароли в браузере небезопасно, потому что в случае утечки пароля от браузера все сохраненные пароли попаду в руки злоумышленникам.

Рекламные баннеры не только надоедливые, но и вредоносные. Чтобы избавится от них можно скачать расширение для браузера, вроде KasperskyInternet Security, что будет блокировать рекламу, или AdBlock. ВыводБлагодаря данному исследованию мы познакомились с основными понятиями доктрины информационной безопасности РФ и некоторыми документами по обеспечению информационной безопасности, классификациями угроз информационной безопасности личности и способов защиты от них. На основе вышеперечисленных документов мы составили опрос, оценив уровень знаний студентов факультета ФЕМиКН и на основе опроса составили рекомендации по защите своей безопасности в интернете, доказав тем самым, что обеспечить информационную безопасность довольно просто. Полезные ресурсыДоктрина информационной безопасности Российской Федерации Федеральный закон N 149 "Об информации, информационных технологиях и о защите информации" Федеральный закон «О персональных данных» Privacy checker - проект компании АО "Лаборатория Касперского". Защитите личные данные в интернете Другие документы |