Результаты исследований группы Информационная безопасность / ПИМ-18-1

Материал из Wiki Mininuniver

Содержание

Авторы и участники проекта

Тема исследования группы

Информационная безопасность личности и общества

Проблемный вопрос (вопрос для исследования)

Как обеспечить свою информационную безопасность?

Гипотеза исследования

Проблема информационной безопасности в последнее время стоит очень остро, так как идет повышение информационных ресурсов и использования сети, следовательно растет и возможность подмены, порчи или кражи информации у личности или организации, или общества в целом.

Цели исследования

1.Выяснить этапы развития информации.

2.Класифицировать угрозы.

3.Выяснить последствия этих угроз.

4.Составить статистику за 2017-18 года.

5.Изучить возможные методы и программы для защиты личности и общества.

Результаты проведённого исследования

Этапы развития информации

Презентация о этапах защиты(https://docs.google.com/presentation/d/1i5iqZ1UXGg1C2YZKtoTXrCHe00yGkfc3Ax-XeETWqeo/edit?usp=sharing)

- I этап - до 1816 года - естественно возникавшие средства, в этот период основная задача информационной безопасности заключалась в защите сведений о событиях, фактах, имуществе, местонахождении и других данных, имеющих для человека лично или сообщества, к которому он принадлежал, жизненное значение.

- II этап - начиная с 1816 года -средств электро- и радиосвязи, для обеспечения скрытности и помехозащищенности радиосвязи необходимо было использовать опыт первого периода информационной безопасности на более высоком технологическом уровне, а именно применение помехоустойчивого кодирования сообщения (сигнала) с последующим декодированием принятого сообщения (сигнала).

- III этап - начиная с 1935 года -радиолокационный и гидроакустические средства, основным способом обеспечения информационной безопасности в этот период было сочетание организационных и технических мер, направленных на повышение защищенности радиолокационных средств от воздействия на их приемные устройства активными маскирующими и пассивными имитирующими радиоэлектронными помехами.

- IV этап - начиная с 1946 года - внедрение компьютеров, задачи информационной безопасности решались, в основном, методами и способами ограничения физического доступа к оборудованию средств добывания, переработки и передачи информации.

- V этап - начиная с 1965 года - развитие локальных сетей, Задачи информационной безопасности также решались, в основном, методами и способами физической защиты средств добывания, переработки и передачи информации, объединенных в локальную сеть путём администрирования и управления доступом к сетевым ресурсам.

- VI этап - начиная с 1973 года -сверхмобильные коммуникационные устройства, угрозы информационной безопасности стали гораздо серьёзнее. Образовались сообщества людей - хакеров, ставящих своей целью нанесение ущерба информационной безопасности отдельных пользователей, организаций и целых стран.

- VII этап - начиная с 1985 года -космические средства обеспечения, Для решения задач информационной безопасности на этом этапе необходимо создание микросистемы информационной безопасности человечества под эгидой ведущих международных форумов.

Классификация угроз

Последствия угроз

Статистика угроз за 2017-18 года

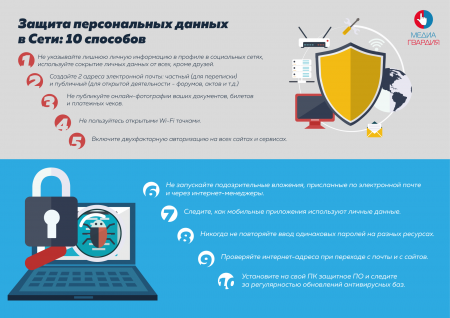

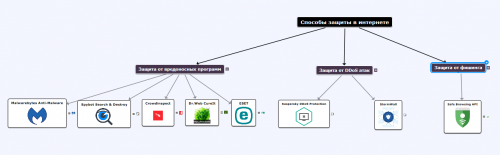

Методы и программы защиты от угроз

Ментальная карта с программами защиты (https://www.mindomo.com/ru/mindmap/5589b1fb270648bba41c5ce3a194cc46)

Основные методы и средства защиты информации:

Аппаратные:

- обеспечивать нужную скорость доступа к данным

- гарантировать надлежащую скорость всех систем

- обеспечивать целостность данных

- создать отказоустойчивую систему компьютеров

- организовывать резервное копирование, быстрое восстановление информации при сбоях

- обеспечивать взаимодействие со средствами связи

- реагировать и минимизировать ущерб при аварийных ситуациях (пожар, затопление)

- сохранять работоспособность основного оборудования во время отключения основного источника энергии (генераторы, источники бесперебойного питания)

Программные:

- система обнаружения сетевых атак и попыток проникновения на узлы системы

- комплексы шифрования

- средства подтверждения подлинности паролей и систем для работы с ними

- средства управления доступом

Организационные:

- разработка инструкций, работы с данными для персонала

- создание средств для предотвращения случайного или умышленного копирования или удаления информации

- применение программ для создания косвенного доступа к данным

- применение средств проверки и подтверждения подлинности пользователя

Законодательные:

- нормативно-правовые акты, с помощью которых регламентируются права

- устанавливается ответственность всех лиц и подразделений, имеющих отношение к функционированию системы