Результаты исследования участников группы Информационная безопасность/ППД-16-2

Содержание

- 1 Авторы и участники проекта

- 2 Тема исследования группы

- 3 Проблемный вопрос (вопрос для исследования)

- 4 Гипотеза исследования

- 5 Цели исследования

- 6 Результаты проведённого исследования

- 7 Информационная безопасность в доктрине РФ

- 8 Виды угроз информационной безопасности РФ в доктрине

- 9 Анкетирование

- 10 Где поджидает опасность?

- 11 Вывод

- 12 Полезные ресурсы

- 13 Другие документы

Авторы и участники проекта

Тема исследования группы

Информационная безопасность общества и личности.

Проблемный вопрос (вопрос для исследования)

Как обеспечить свою информационную безопасность?

Гипотеза исследования

Информационная безопасность имеет существенную степень важности для личности, общества, государства и всего мира в целом.

Цели исследования

Выяснить, кому и от кого надо защищаться при информационной деятельности, в том числе в сети Интернет, как обеспечить информационную безопасность общества и личности.

Результаты проведённого исследования

Информационная безопасность в доктрине РФ

Под информационной безопасностью понимается состояние защищенности национальных интересов в информационной сфере от внутренних и внешних угроз.

Основными составляющими информационной безопасности являются: 1)Защита и предохранение информации от случайных или преднамеренных воздействий естественного или искусственного характера;

2)Реализация гарантий конституционных прав и свобод человека и гражданина, касающихся деятельности в информационной сфере;

3)Защищенность потребностей граждан, отдельных групп и населения в целом в качественной информации для их жизнедеятельности, образования и развития, т.е. информационно-психологическая удовлетворенность потребностей граждан и общества в целом и их защищенность от негативных информационно-психологических и информационно-технических воздействий.

Безопасность любого компонента автоматической системы складывается из обеспечения трех его характеристик: 1)Конфиденциальность компонента (заключается в том, что он доступен только тем субъектам (пользователям, программам, процессам), которым предоставлены на то соответствующие полномочия).

2)Целостность компонента (предполагает, что данный компонент может быть модифицирован только субъектом, имеющим для этого соответствующие права. Целостность является гарантией корректности компонента в любой момент времени).

3)Доступность компонента (означает, что имеющий соответствующие полномочия субъект может в любое время без особых проблем получить доступ к необходимому компоненту системы).

Конечной целью создания системы компьютерной безопасности является защита всех категорий субъектов, прямо или косвенно участвующих в процессах информационного взаимодействия, от нанесения им ощутимого материального, морального или иного ущерба в результате случайных или преднамеренных нежелательных воздействий на информацию и системы ее обработки и передачи.

Виды угроз информационной безопасности РФ в доктрине

Классификация угроз информационной безопасности личности и способы её защиты

Угрозы информационной безопасности

Угрозы информационной безопасности

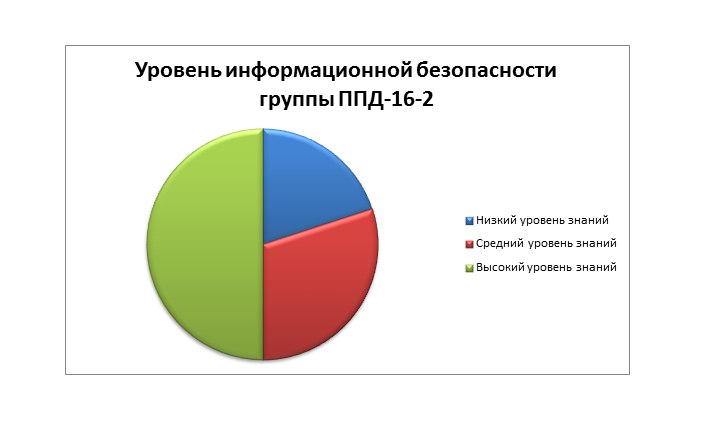

Анкетирование

Мы провели анкетирование в своей группе ППД-16-2 и выяснили, что большая часть одногруппников обладает высоким уровнем знаний об информационной безопасности. Почти все знают, какие угрозы могут настигнуть и как защитить свой компьютер, свою личную информацию от этой опасности.

Где поджидает опасность?

1)Электронная почта больше чем просто почтовый ящик. Вы используете её для регистрации на большинстве сайтов и сервисов, а значит, получив доступ к почте, злоумышленники смогут взломать и другие ваши аккаунты.

2)Социальные сети и мессенджеры — лучшие объекты для мошенников, если они хотят поживиться интимными подробностями вашей жизни. У всех есть скелеты в шкафу, но это не значит, что они должны стать достоянием общественности. Если вы грамотно не защитили свой аккаунт, то беда может случиться когда угодно.

3)Цифровая кража смартфона - у всех современных смартфонов есть основная учётная запись: для iOS это Apple ID, для Android — аккаунт Google. Если злоумышленники получат к ним доступ, ценная информация о вас и вашем смартфоне окажется в их руках.

4)Программы, устанавливаемые из App Store, Google Play или Windows Marketplace, запрашивают доступ к данным: вашим контактам, геопозиции, календарю, платёжным данным. Каждый раз внимательно читайте, к какой информации запрашивает доступ приложение или игра.

5)Оплата банковской картой - сейчас банковскими картами расплачиваются не только в обычном супермаркете: картой оплачивают коммунальные услуги через интернет-банк и покупки в онлайн-магазинах, с помощью карты бронируют авиабилеты и гостиницы. Но подумайте, где вы оставляете свои данные?

6)Wi-Fi — счастье для путешественника и фрилансера. Но злоумышленники пользуются незащищённостью открытых точек и неосторожностью пользователей. Кстати, хакеры подбираются и к запароленным точкам. А там уже дело техники: подключились к Wi-Fi, и всё, что вы делаете на экране и вводите на клавиатуре, видит злоумышленник.

Вывод

Полезные ресурсы

Предлагаем ознакомиться с нашей рекомендацией по обеспечению безопасной работы в Интернете. Рекомендации