Результаты исследований группы Информационная безопасность/ ИТ-20-1: различия между версиями

| Строка 1: | Строка 1: | ||

{|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | {|cellpadding="10" cellspacing="5" style="width: 100%; background-color: inherit; margin-left: auto;margin-right: auto" | ||

| − | | style="width: 50%; background: | + | | style="width: 50%; background: -ms-filter: "progid:DXImageTransform.Microsoft.gradient (GradientType=0, startColorstr=#1471da, endColorstr=#1C85FB)"; /* IE 8-9 */ |

| + | background: -webkit-linear-gradient(left, red, #f06d06); /* Safari 5.1, iOS 5.0-6.1, Chrome 10-25, Android 4.0-4.3 */ | ||

| + | background: -moz-linear-gradient(left, red, #f06d06); /* Firefox 3.6-15 */ | ||

| + | background: -o-linear-gradient(left, red, #f06d06); /* Opera 11.1-12 */ | ||

| + | background: linear-gradient(to right, red, #f06d06); /* Opera 15+, Chrome 25+, IE 10+, Firefox 16+, Safari 6.1+, iOS 7+, Android 4.4+ */; padding: 10px; border: 1px solid #333;;vertical-align: top" colspan="1"; rowspan="1"| | ||

<noinclude>{| border=1 | <noinclude>{| border=1 | ||

[[Файл:Информациооонная безпасность.jpeg|500px|thumb|right|Информационная безопасность личности и общества]] | [[Файл:Информациооонная безпасность.jpeg|500px|thumb|right|Информационная безопасность личности и общества]] | ||

Версия 10:57, 21 октября 2020

| style="width: 50%; background: -ms-filter: "progid:DXImageTransform.Microsoft.gradient (GradientType=0, startColorstr=#1471da, endColorstr=#1C85FB)"; /* IE 8-9 */

background: -webkit-linear-gradient(left, red, #f06d06); /* Safari 5.1, iOS 5.0-6.1, Chrome 10-25, Android 4.0-4.3 */ background: -moz-linear-gradient(left, red, #f06d06); /* Firefox 3.6-15 */ background: -o-linear-gradient(left, red, #f06d06); /* Opera 11.1-12 */ background: linear-gradient(to right, red, #f06d06); /* Opera 15+, Chrome 25+, IE 10+, Firefox 16+, Safari 6.1+, iOS 7+, Android 4.4+ */; padding: 10px; border: 1px solid #333;;vertical-align: top" colspan="1"; rowspan="1"| Содержание

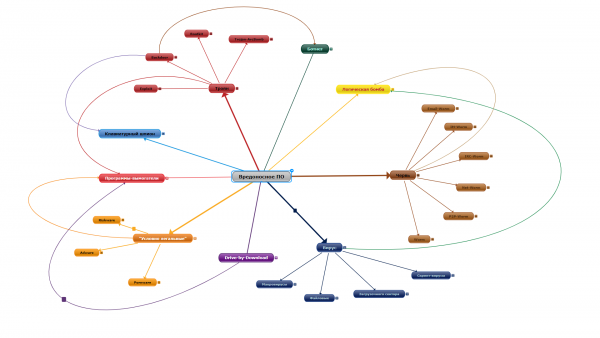

Авторы и участники проектаТема исследования группыОбеспечение информационной безопасности общества и личности. Проблемный вопрос (вопрос для исследования)Как и почему следует соблюдать правила безопасности в интернете? Гипотеза исследованияИнформационная безопасность очень важна, а ее обеспечение зависит лично от каждого, в частности от того как человек соблюдает конституционные права и свободы в пользовании информацией. Пользователи должны быть более внимательны в Интернете к информации, которую размещают, передают и используют. Цели исследования1.Определить роль информационной безопасности; 2.Познакомиться с доктриной информационной безопасности РФ; 3.Классифицировать угрозы информационной безопасности личности; 4 Провести социальные опросы, с помощью которых определить уровень информационной безопасности окружающих людей; 5.Изложить предположение по обеспечению информационной безопасности. Результаты проведённого исследования

Информационная безопасностьОбъективно категория «информационная безопасность» возникла с появлением средств информационных коммуникаций между людьми, а также с осознанием человеком наличия у людей и их сообществ интересов, которым может быть нанесен ущерб путём воздействия на средства информационных коммуникаций, наличие и развитие которых обеспечивает информационный обмен между всеми элементами социума. Информационная безопасность - защищенность информации и поддерживающей инфраструктуры (системы электро-, тепло-, водо-, газоснабжения, системы кондиционирования и т.д., а также обслуживающий персонал) от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб (ущерб, которым нельзя пренебречь) субъектам информационных отношений. В то время как информационная безопасность — это состояние защищённости информационной среды, защита информации представляет собой деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию, то есть процесс, направленный на достижение этого состояния. Информационная безопасность организации — состояние защищённости информационной среды организации, обеспечивающее её формирование, использование и развитие. Информационная безопасность государства — состояние сохранности информационных ресурсов государства и защищенности законных прав личности и общества в информационной сфере. В современном социуме информационная сфера имеет две составляющие: информационно-техническую (искусственно созданный человеком мир техники, технологий и т. п.) и информационно-психологическую (естественный мир живой природы, включающий и самого человека). Доктрина информационной безопасности Российской Федерации-система официальных взглядов на обеспечение национальной безопасности Российской Федерации в информационной сфере. Она служит основой для: 1.Формирования государственной политики в области обеспечения информационной безопасности РФ; 2.Подготовки предложений по совершенствованию правового, методического, научно-технического и организационного обеспечения информационной безопасности РФ; 3.Разработки целевых программ обеспечения информационной безопасности РФ. Доктрина информационной безопасности Российской Федерации утверждена Президентом РФот 5 декабря 2016 г. N 646

1. Конфиденциальность: свойство информационных ресурсов, в том числе информации, связанное с тем, что они не станут доступными и не будут раскрыты для неуполномоченных лиц. 2. Целостность: свойство информационных ресурсов, в том числе информации, определяющее их точность и полноту. 3. Доступность: свойство информационных ресурсов, в том числе информации, определяющее возможность их получения и использования по требованию уполномоченных лиц. Системный подход к описанию информационной безопасности предлагает выделить следующие составляющие информационной безопасности: 1. Законодательная, нормативно-правовая и научная база. 2. Структура и задачи органов (подразделений), обеспечивающих безопасность ИТ. 3. Организационно-технические и режимные меры и методы (Политика информационной безопасности). 4. Программно-технические способы и средства обеспечения информационной безопасности. История развития информационной безопасностиУчитывая влияние на трансформацию идей информационной безопасности, в развитии средств информационных коммуникаций можно выделить несколько этапов: Ø I этап — до 1816 года — характеризуется использованием естественно возникавших средств информационных коммуникаций. В этот период основная задача информационной безопасности заключалась в защите сведений о событиях, фактах, имуществе, местонахождении и других данных, имеющих для человека лично или сообщества, к которому он принадлежал, жизненное значение. Ø II этап — начиная с 1816 года — связан с началом использования искусственно создаваемых технических средств электро- и радиосвязи. Для обеспечения скрытности и помехозащищенности радиосвязи необходимо было использовать опыт первого периода информационной безопасности на более высоком технологическом уровне, а именно применение помехоустойчивого кодирования сообщения (сигнала) с последующим декодированием принятого сообщения (сигнала). Ø III этап — начиная с 1935 года — связан с появлением радиолокационных и гидроакустических средств. Основным способом обеспечения информационной безопасности в этот период было сочетание организационных и технических мер, направленных на повышение защищенности радиолокационных средств от воздействия на их приемные устройства активными маскирующими и пассивными имитирующими радиоэлектронными помехами. Ø IV этап — начиная с 1946 года — связан с изобретением и внедрением в практическую деятельность электронно-вычислительных машин (компьютеров). Задачи информационной безопасности решались, в основном, методами и способами ограничения физического доступа к оборудованию средств добывания, переработки и передачи информации. Ø V этап — начиная с 1965 года — обусловлен созданием и развитием локальных информационно-коммуникационных сетей. Задачи информационной безопасности также решались, в основном, методами и способами физической защиты средств добывания, переработки и передачи информации, объединённых в локальную сеть путём администрирования и управления доступом к сетевым ресурсам. Ø VI этап — начиная с 1973 года — связан с использованием сверхмобильных коммуникационных устройств с широким спектром задач. Угрозы информационной безопасности стали гораздо серьёзнее. Для обеспечения информационной безопасности в компьютерных системах с беспроводными сетями передачи данных потребовалась разработка новых критериев безопасности. Образовались сообщества людей — хакеров, ставящих своей целью нанесение ущерба информационной безопасности отдельных пользователей, организаций и целых стран. Информационный ресурс стал важнейшим ресурсом государства, а обеспечение его безопасности — важнейшей и обязательной составляющей национальной безопасности. Формируется информационное право — новая отрасль международной правовой системы. Ø VII этап — начиная с 1985 года — связан с созданием и развитием глобальных информационно-коммуникационных сетей с использованием космических средств обеспечения. Можно предположить что очередной этап развития информационной безопасности, очевидно, будет связан с широким использованием сверхмобильных коммуникационных устройств с широким спектром задач и глобальным охватом в пространстве и времени, обеспечиваемым космическими информационно-коммуникационными системами Виды хакерских атакSMTP (Simple Mail Transfer Protocol) - Сетевой протокол, предназначенный для передачи электронной почты. Почтовые клиенты и веб-приложения используют этот стандарт только для отправки сообщений на сервер, в то время как почтовые службы применяют SMTP для двухстороннего обмена данными между хостами. Переполнение буфера - Ошибка в работе компьютерной программы, возникающая при попытке разместить в памяти блок данных, превышающий объем выделенного под него пространства. Управляя переполнением буфера, злоумышленник может осуществить атаку типа «отказ в обслуживании» (DoS) или выполнить на устройстве произвольный код. В последнем случае вредоносный скрипт запускается от имени и с правами программы, на чье адресное пространство совершена атака. Вирусы, троянские программы, черви и другие специальные программы - наиболее известные массам способы атаки на компьютер. Такие программы предназначены для ведения работы на компьютере жертвы, а также для дальнейшего их распространения. Такие программы предназначены для поиска и передачи своему владельцу секретной информации, либо просто для нанесения вреда системе безопасности и работоспособности компьютера жертвы. Принципы действия этих программ различны. Сниффинг пакетов - довольно распространённый вид атаки, основанный на работе сетевой карты в режиме promiscuous mode, а также monitor mode для сетей Wi-Fi. В таком режиме все пакеты, полученные сетевой картой, пересылаются на обработку специальному приложению, называемому сниффером. Существует несколько разновидностей снифферов. Снифферы пакетов, снифферы Wi-Fi, снифферы сетевого трафика и снифферы пакетов IP. У всех у них есть одно общее: сниффер - это тип программного обеспечения, которое анализирует весь входящий и исходящий трафик с компьютера, который подключен к Интернету. В результате злоумышленник может получить большое количество служебной информации: кто, откуда и куда передавал пакеты, через какие адреса эти пакеты проходили. Самой большой опасностью такой атаки является получение самой информации, например логинов и паролей сотрудников, которые можно использовать для незаконного проникновения в систему под видом обычного сотрудника компании. URL-спуфинг, или подмена URL - Подмена адреса сайта в адресной строке через уязвимость браузера или другой программы. Применяется интернет-мошенниками, например владельцами фишинговых сайтов, нацеленных на похищение персональных данных жертвы, чтобы ввести посетителя страницы в заблуждение и выдать вредоносный ресурс за легитимный. Советы по безопасной работе в интернетеВредоносные ПОРезультаты опросовВыводПолезные ресурсыДоктрина информационной безопасности РФ Другие документы |