Результаты исследования группы Опасности информационного общества в проекте На пути к информационному обществу / ПИМ-21: различия между версиями

(→Проблемный вопрос (вопрос для исследования)) |

(→Найти источники возникновения этих угроз) |

||

| (не показано 30 промежуточных версий 4 участников) | |||

| Строка 1: | Строка 1: | ||

| − | {|cellpadding="10" cellspacing="5" style="width: 100%; background-color: # | + | {|cellpadding="10" cellspacing="5" style="width: 100%; background-color: #CECECE;" |

| | | | ||

| − | ==Авторы и участники проекта== | + | ==<span style="color:#454545">Авторы и участники проекта</span>== |

{| border=0 style="background-color:#000000;" | {| border=0 style="background-color:#000000;" | ||

| − | | style="background-color: # | + | | style="background-color: #CECECE;" | |

1.[[Участник:Масленников Артём|Масленников Артём]], | 1.[[Участник:Масленников Артём|Масленников Артём]], | ||

| Строка 13: | Строка 13: | ||

|} | |} | ||

| − | ==Тема исследования группы== | + | ==<span style="color:#454545">Тема исследования группы</span>== |

| − | {| style="width: 100%; background-color: # | + | {| style="width: 100%; background-color: #CECECE;" |

| | | | ||

Опасности информационного общества | Опасности информационного общества | ||

|} | |} | ||

| − | == Проблемный вопрос (вопрос для исследования)== | + | ==<span style="color:#454545">Проблемный вопрос (вопрос для исследования)</span>== |

| − | {| style="width: 100%; background-color: # | + | {| style="width: 100%; background-color: #CECECE;" |

| | | | ||

С какими опасностями может столкнуться информационное общество на пути своего развития? | С какими опасностями может столкнуться информационное общество на пути своего развития? | ||

|} | |} | ||

| − | == Гипотеза исследования == | + | ==<span style="color:#454545">Гипотеза исследования</span>== |

| + | {| style="width: 100%; background-color: #CECECE;" | ||

| + | | | ||

На пути к развитию информационное общество всё время сталкивается с различными опасностями, которые требуют отдельного внимания и изучения. | На пути к развитию информационное общество всё время сталкивается с различными опасностями, которые требуют отдельного внимания и изучения. | ||

| + | |} | ||

| + | |||

| + | ==<span style="color:#454545">Цели исследования</span>== | ||

| + | {| style="width: 100%; background-color: #CECECE;" | ||

| + | | | ||

| + | #Выявить потенциальные угрозы в информационном обществе | ||

| + | #Найти источники возникновения этих угроз | ||

| + | #Определить уровень потенциальной угрозы в информационном обществе | ||

| + | #Обусловить варианты решения этой проблемы | ||

| + | |} | ||

| + | |||

| + | ==<span style="color:#454545">Результаты проведённого исследования</span>== | ||

| + | {| style="width: 100%; background-color: #CECECE;" | ||

| + | | | ||

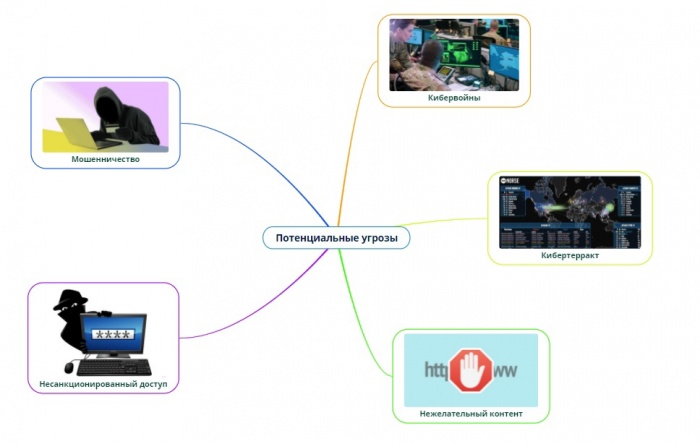

| + | ===Потенциальные угрозы в информационном обществе=== | ||

| + | Для того чтобы лучше разобраться в этой теме разберемся с определениями таких понятий как “информационное общество” и “угроза”. | ||

| + | |||

| + | Информационное общество - концепция постиндустриального общества; новая историческая фаза развития цивилизации, в которой главными продуктами производства являются информация и знания. Отличительными чертами информационного общества являются: | ||

| + | |||

| + | - увеличение роли информации и знаний в жизни общества; | ||

| + | |||

| + | - возрастание доли информационных коммуникаций, продуктов и услуг в валовом внутреннем продукте; | ||

| + | |||

| + | - создание глобального информационного пространства, обеспечивающего эффективное информационное взаимодействие людей их доступ к мировым информационным ресурсам и удовлетворение их потребностей в информационных продуктах и услугах. | ||

| + | |||

| + | |||

| + | Таким образом вступая в постиндустриальную эпоху, общество начинает подвергаться новым видам опасностей и угроз - информационным. | ||

| + | |||

| + | Угроза информационной безопасности — совокупность условий и факторов, создающих опасность нарушения информационной безопасности. Под угрозой понимается потенциально возможное событие, действие, процесс или явление, которые могут привести к нанесению ущерба чьим-либо интересам. | ||

| + | |||

| + | [[file:45454545ПИМ-21.jpg|700px|centre]] | ||

| + | |||

| + | В зависимости от различных способов классификации все возможные угрозы информационной безопасности можно разделить на следующие основные подгруппы. | ||

| + | |||

| + | Нежелательный контент- это не только информационные материалы (изображения, видео, аудио, тексты), содержащие насилие, порнографию, пропаганду наркотических средств, азартных игр и т. п., но и различные вредоносные программы, задача которых — получить доступ к информации на компьютере владельца. | ||

| + | |||

| + | Несанкционированный доступ- доступ к информации, хранящейся на различных типах носителей (бумажных, магнитных, оптических и т. д.) в компьютерных базах данных, файловых хранилищах, архивах, секретных частях и т. д. различных организаций путём изменения (повышения, фальсификации) своих прав доступа. | ||

| + | |||

| + | Мошенничество - в уголовном праве РФ одно из преступлений против собственности, ненасильственная форма хищения. Представляет собой завладение чужим имуществом или приобретение права на имущество путем обмана либо злоупотребления доверием (ст. 159 УК РФ). | ||

| + | |||

| + | Кибервойны — это военные действия, осуществляемые не физически, а электронно, когда в качестве оружия выступает информация, а инструментами являются компьютеры и интернет. Кибервойна, таким образом, является одним из видов информационной войны, задача которой — достичь определенных целей в экономической, политической, военной и других областях посредством воздействия на общество и власть тщательно подготовленной информацией. | ||

| + | |||

| + | Кибертерракт - это серьезная угроза человечеству. Кибертерракт не имеет государственных границ, кибертеррорист способен в равной степени угрожать информационным системам, расположенным практически в любой точке земного шара. | ||

| + | |||

| + | В киберпространстве существуют различные виды террористического акта: | ||

| + | |||

| + | *Нанесение ущерба отдельным элементам киберпространства, разрушение сетей электропитания, наведение помех, использование специальных программ, стимулирующих разрушение аппаратных средств. | ||

| + | |||

| + | *Хищение или уничтожение информационного, программного и технологического ресурса киберпространства, имеющих стратегическую значимость, путем преодоления систем защиты, внедрения вирусов, программных закладок. | ||

| + | |||

| + | *Воздействие на программное обеспечение и информацию с целью их искажения или модификации в информационных системах и системах управления; раскрытие и угроза опубликования закрытой информации о функционировании информационной инфраструктуры государства, общественно значимых и военных информационных систем, кодов шифрования, принципах работы систем шифрования. | ||

| − | + | *Захват каналов телекоммуникационного вещания с целью распространения дезинформации, слухов, демонстрация мощи террористической организации и объявления своих требований. | |

| − | |||

| − | + | *Уничтожение и активное подавление линий связи, неправильная адресация, искусственная перегрузка узлов коммуникации, воздействие на операторов, разработчиков информационных и телекоммуникационных систем с целью совершения ими вышеперечисленных дел | |

| − | + | ===Найти источники возникновения этих угроз=== | |

| + | Все источники угроз информационной безопасности можно разделить на две основные группы. | ||

| + | |||

| + | Обусловленные действиями субъекта ('''антропогенные источники''') - субъекты, действия которых могут привести к нарушению безопасности информации, данные действия могут быть квалифицированы как умышленные или случайные преступления. Источники, действия которых могут привести к нарушению безопасности информации могут быть как внешними, так и внутренними. Данные источники можно спрогнозировать, и принять адекватные меры. | ||

| − | + | Источниками внутренних угроз являются: | |

| − | + | *Сотрудники организации | |

| − | + | К внешним источникам угроз относятся: | |

| − | + | ||

| − | + | *Организации и отдельные лица | |

| + | Обусловленные техническими средствами ('''техногенные источники''') - эти источники угроз менее прогнозируемы и напрямую зависят от свойств техники и поэтому требуют особого внимания. Данные источники угроз информационной безопасности, также могут быть как внутренними, так и внешними. | ||

| + | |||

| + | Источниками внутренних угроз являются: | ||

| + | |||

| + | *Программное обеспечение | ||

| + | *Аппаратные средства | ||

| + | К внешним источникам угроз относятся: | ||

| − | + | *Компьютерные вирусы и вредоносные программы | |

| + | *Стихийные бедствия | ||

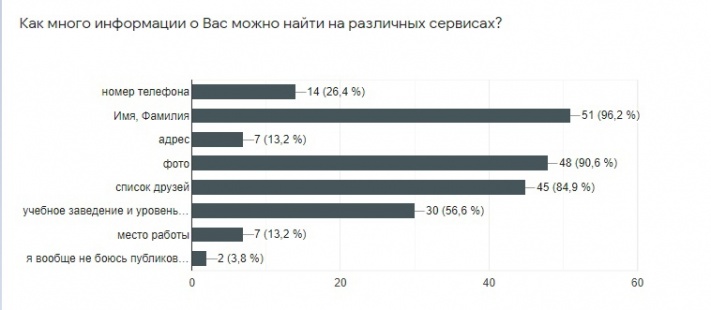

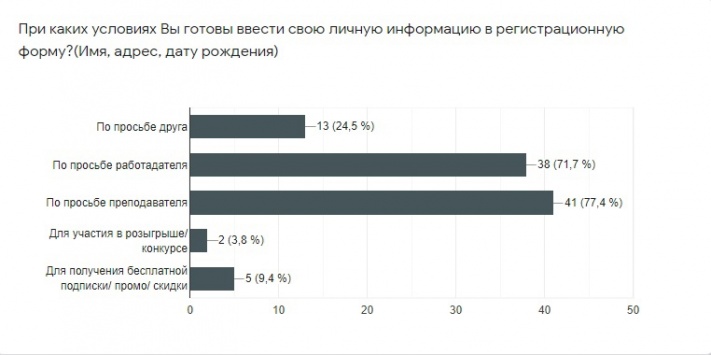

===Уровень уязвимости пользователей перед различными интернет-угрозами=== | ===Уровень уязвимости пользователей перед различными интернет-угрозами=== | ||

| Строка 85: | Строка 148: | ||

===Варианты решения выявленной проблемы и способы обеспечения безопасности пользователей в сети интернет=== | ===Варианты решения выявленной проблемы и способы обеспечения безопасности пользователей в сети интернет=== | ||

| + | |||

| + | По результатам нашего опроса 77.4 % людей ответили о том, что они осведомлены по поводу угроз в интернет-среде. И 75 % из этих же людей ответили, что они подвергались интернет-угрозам. Это говорит о том, что эти люди хоть и знают об опасностях в интернете, но не могут обезопасить себя от них, потому что не знают как, либо не умеют это делать. | ||

| + | Мы хотим предложить основные варианты и способы, которые должен соблюдать каждый пользователь интернета: | ||

| + | *Использовать сложные и уникальные пароли для всех учетных записей в интернете: | ||

| + | Например, если у человека есть ключ от вашего дома, то он сможет спокойно войти и вынести все ценное из каждой комнаты. То же самое и в интернете, если вы используете один простой пароль на все учетные записи, то злоумышленник может спокойно узнать личную информацию о вас. | ||

| + | *Действия в интернете могут привести к последствиям в реальной жизнь: | ||

| + | Интернет такое же общественное место, как какая-нибудь площадь. Любой человек может посмотреть то, что вы публикуете, и рассказать посторонним об этом. Именно поэтому, прежде чем что-то публиковать, подумайте о последствиях, которые могут быть.) | ||

| + | *Всегда проверяйте информацию на достоверность: | ||

| + | Например, ваш преподаватель/работодатель попросил перейти по ссылке и оставить ваши личные данные. И вы, конечно, сделаете так, как просит ваш руководитель, но за ним может скрываться злоумышленник, который взломал аккаунт и пытается узнать ваши личные данные. | ||

| + | *Если есть возможность включить двухэтапную аутентификацию, то лучше сделать это: | ||

| + | Даже если кто-то подберет пароль к вашей учетной записи, ему понадобиться дополнительное подтверждение с вашего устройства.( Двухэтапная аутентификация - это способ защиты учетной записи, который основан на двух факторах: вашего пароля и дополнительное подтверждение с вашего физического устройства.) | ||

| + | *Всегда обновляйте ваши средства защиты в интернете. | ||

| + | Если не обновлять средства защиты, киберпреступники рано или поздно смогут обойти эту защиту и завладеть вашими данными. | ||

| + | *Старайтесь посещать сайты только с проверенным подключением. | ||

| + | Это сайты, адрес которых начинается с “HTTPS” это значит, что соединение между вами и сервером шифруется и его не получится перехватить. | ||

| + | |||

|} | |} | ||

| − | ==Вывод== | + | ==<span style="color:#454545">Вывод</span>== |

| + | {| style="width: 100%; background-color: #CECECE;" | ||

| + | | | ||

| + | На пути к развитию информационное общество всё время сталкивалось с различными опасностями, которые требуют отдельного внимания и изучения. Информационное общество, не смотря на долгую историю развития, всё еще уязвимо перед лицом различных сетевых угроз. Обществу стоит постоянно развивать средства защиты и следить за появлением новых угроз. | ||

| + | |||

| + | В процессе исследования мы выяснили что из себя представляют опасности для информационного общества. Установили и рассмотрели главные угрозы информационного общества и определили степень их угрозы. Установили уровень уязвимости пользователей сети интернет. | ||

| + | |} | ||

| + | |||

| + | ==<span style="color:#454545">Полезные ресурсы</span>== | ||

| + | {| style="width: 100%; background-color: #CECECE;" | ||

| + | | | ||

| + | [https://cyberleninka.ru/article/n/kiberterrorizm-ponyatie-problemy-protivodeystviya/viewer Мазуров В. А. Кибертерроризм: понятие, проблемы противодействия / В. А. Мазуров] | ||

| + | |||

| + | [https://biblioclub.ru/index.php?page=book_view_red&book_id=438581 Информационное общество: учебное пособие: О. В. Ахрамеева, И. Ф. Дедюхина, О. В. Жданова] | ||

| − | + | [https://www.mindomo.com/ru/ Mindomo-сервис для создания ментальных карт] | |

| − | == Другие документы == | + | [https://www.finam.ru/dictionary Финансовый словарь] |

| + | |} | ||

| + | |||

| + | ==<span style="color:#454545">Другие документы</span>== | ||

| + | {| style="width: 100%; background-color: #CECECE;" | ||

| + | | | ||

[[Учебный проект На пути к информационному обществу/ПИМ-21-1]] | [[Учебный проект На пути к информационному обществу/ПИМ-21-1]] | ||

[[Категория:Проекты]] | [[Категория:Проекты]] | ||

| + | |} | ||

|} | |} | ||

Текущая версия на 22:41, 16 декабря 2021

Содержание

Авторы и участники проектаТема исследования группы

Проблемный вопрос (вопрос для исследования)

Гипотеза исследования

Цели исследования

Результаты проведённого исследования

Вывод

Полезные ресурсы

Другие документы |