Результаты исследований группы Опасности информационного общества /ИСТ-16: различия между версиями

Pankeevvv (обсуждение | вклад) (→Полезные ресурсы) |

(→Цели исследования) |

||

| (не показана 61 промежуточная версия 3 участников) | |||

| Строка 13: | Строка 13: | ||

== Проблемный вопрос (вопрос для исследования)== | == Проблемный вопрос (вопрос для исследования)== | ||

| + | Какие опасности существуют в современном информационном обществе? | ||

| − | == Гипотеза исследования == | + | == Гипотеза исследования== |

| + | Мы считаем, что основной опасностью (угрозой) информационного общества является его уязвимость: как перед лицом внешних факторов (поломка техники, перебои с электричеством и т.д.), так и внутренних (внедрение вредоносных программ, взлом слабо защищенных систем и т.д.). | ||

==Цели исследования== | ==Цели исследования== | ||

| + | 1)Узнать об опасностях информационного общества. | ||

| + | |||

| + | 2)Выполнить анализ полученной информации. | ||

| + | |||

| + | 3)Изложить кратко и понятно полученную информацию | ||

| + | |||

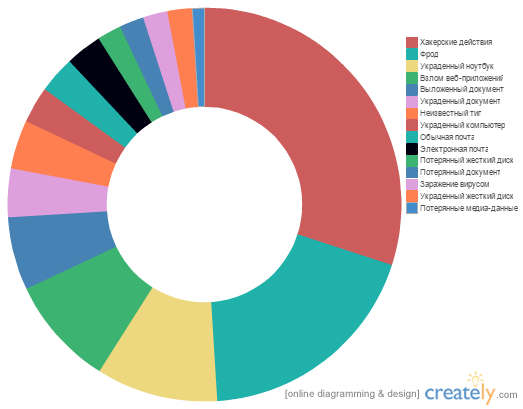

| + | 4)Построить диаграмму ,как чаще всего крадется информация | ||

| + | |||

| + | 5)Сделать ментальную карту | ||

| + | |||

| + | 6)Сделать ленту времени | ||

==Результаты проведённого исследования== | ==Результаты проведённого исследования== | ||

| + | |||

| + | Опасность преследует нас везде,во всех сферах нашей деятельности.И также ,как и все в нашем мире,опасности можно классифицировать. Общие опасности ,которое несет информационное общество и опасности(угрозы),которые преследуют нас на каждом шагу в информационной среде. | ||

| + | |||

| + | ===Опасности информационного общества=== | ||

| + | |||

| + | Весь мир стоит на пороге информационного общества и нельзя рассматривать все лишь с положительной точки зрения. как и все в этом мире информационной общество имеет свои недостатки. | ||

| + | |||

| + | Следует понимать, что понятие “информационное общество” не указывает напрямую на характер отношений собственности и экономический уклад. Точно также, его не следует воспринимать как очередную утопию, сулящую всеобщее счастье. | ||

| + | |||

| + | Можно уже перечислить несколько из опасностей(угроз) ,которые уже окружают нас: | ||

| + | |||

| + | *реальная возможность разрушения информационными технологиями частной жизни людей и организаций; | ||

| + | |||

| + | Актуальная проблема на протяжении многих веков.Связанна в большей степени из-за кражи или потери личной или организационных тайн.В настоящие дни украсть ее стало легче из-за хранения почти всей информации на информационных носителей со связью "Интернет". | ||

| + | |||

| + | *опасность все возрастающего влияния на общество со стороны средств массовой информации и тех, кто эти средства контролирует; | ||

| + | |||

| + | Сравнительно недавняя проблема,появилась с развитием телевидения ,иногда используется в целях пропаганды населения. | ||

| + | |||

| + | *проблема отбора качественной и достоверной информации при большом ее объеме; | ||

| + | |||

| + | [[Файл:Fake.jpg]] | ||

| + | |||

| + | Проблема многих веков являлась дезинформация,она и по наши дни актуально из-за развитости СМИ, которые любят корректировать информацию для своих целях. | ||

| + | |||

| + | *проблема адаптации многих людей к среде информационного общества, к необходимости постоянно повышать свой профессиональный уровень; | ||

| + | |||

| + | [[Файл:Blue-img.jpg]] | ||

| + | |||

| + | Из-за быстро развивающихся технологий в информационной сфере человеку приходится все чаще проходить переквалификацию. | ||

| + | |||

| + | *столкновение с виртуальной реальностью, в которой трудно различимы иллюзия и действительность, создает у некоторых людей, особенно молодых, мало изученные, но явно неблагоприятные психологические проблемы; | ||

| + | |||

| + | [[Файл:VR.png]] | ||

| + | |||

| + | Данная проблема ,только начала свою активность, после выпуска шлемов виртуальной реальности и будет очень быстро развиваться,что позволит ей быть очень долго актуальной. | ||

| + | |||

| + | *переход к информационному обществу не сулит каких-либо перемен в социальных благах и сохраняет социальное расслоение людей; более того, информационное неравенство может добавиться к существующим видам неравенства и тем самым усилить социальную напряженность; | ||

| + | |||

| + | *сокращение числа рабочих мест в экономике развитых стран, не компенсируемое полностью созданием новых рабочих мест в информационной сфере, ведет к опасному социальному недугу — массовой безработице. | ||

| + | |||

| + | [[Файл:T bezrab.jpg]] | ||

| + | |||

| + | Данная проблема возникает из-за замены обычного человеческого труда на робототехнику или сложные механизмы. | ||

| + | |||

| + | Одной из крупнейшей проблем информационного общества можно считать "информационные войны".Используется государством для воздействия на другие государства с целью выигрыша в политической или материальной сфере. | ||

| + | |||

| + | Подробнее по данной ссылке : [https://wiki.mininuniver.ru/index.php/%D0%A0%D0%B5%D0%B7%D1%83%D0%BB%D1%8C%D1%82%D0%B0%D1%82%D1%8B_%D0%B8%D1%81%D1%81%D0%BB%D0%B5%D0%B4%D0%BE%D0%B2%D0%B0%D0%BD%D0%B8%D0%B9_%D0%B3%D1%80%D1%83%D0%BF%D0%BF%D1%8B_%D0%98%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%BE%D0%BD%D0%BD%D1%8B%D0%B5_%D0%B2%D0%BE%D0%B9%D0%BD%D1%8B_/%D0%98%D0%A1%D0%A2-16 Информационные войны] | ||

| + | |||

| + | ===Классификации угроз в информационной среде=== | ||

| + | |||

| + | [https://ru.wikipedia.org/wiki/%D0%9E%D0%BF%D0%B0%D1%81%D0%BD%D0%BE%D1%81%D1%82%D1%8C'''Угроза'''](опасность) - это потенциальная возможность определенным образом нарушить информационную безопасность. | ||

| + | |||

| + | Попытка реализации угрозы называется [https://ru.wikipedia.org/wiki/%D0%A5%D0%B0%D0%BA%D0%B5%D1%80%D1%81%D0%BA%D0%B0%D1%8F_%D0%B0%D1%82%D0%B0%D0%BA%D0%B0'''атакой'''], а тот, кто предпринимает такую попытку, - [https://ru.wikipedia.org/wiki/%D0%9B%D0%B8%D1%87%D0%BD%D0%BE%D1%81%D1%82%D1%8C_%D0%BF%D1%80%D0%B5%D1%81%D1%82%D1%83%D0%BF%D0%BD%D0%B8%D0%BA%D0%B0'''злоумышленником'''](преступником) . Потенциальные злоумышленники называются '''источниками угрозы''' . | ||

| + | |||

| + | Угрозы можно классифицировать по нескольким критериям: | ||

| + | |||

| + | *по аспекту информационной безопасности (доступность, целостность, конфиденциальность), против которого угрозы направлены в первую очередь; | ||

| + | |||

| + | *по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура); | ||

| + | |||

| + | *по способу осуществления (случайные/преднамеренные, действия природного/техногенного характера); | ||

| + | |||

| + | *по расположению источника угроз (внутри/вне рассматриваемой [https://ru.wikipedia.org/wiki/%D0%98%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%BE%D0%BD%D0%BD%D0%B0%D1%8F_%D1%81%D0%B8%D1%81%D1%82%D0%B5%D0%BC%D0%B0 ИС]). | ||

| + | |||

| + | Промежуток времени от момента, когда появляется возможность использовать слабое место, и до момента, когда пробел ликвидируется, называется '''окном опасности''', ассоциированным с данным уязвимым местом. Пока существует окно опасности, возможны успешные атаки на [https://ru.wikipedia.org/wiki/%D0%98%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%BE%D0%BD%D0%BD%D0%B0%D1%8F_%D1%81%D0%B8%D1%81%D1%82%D0%B5%D0%BC%D0%B0 ИС]. | ||

| + | |||

| + | {| | ||

| + | |||

| + | [[Файл:Zaplatyi 289x192.jpg]] | ||

| + | |||

| + | |Для большинства уязвимых мест окно опасности существует сравнительно долго (несколько дней, иногда - недель), поскольку за это время должны произойти следующие события: | ||

| + | | | ||

| + | *должно стать известно о средствах использования пробела в защите; | ||

| + | |||

| + | *должны быть выпущены соответствующие заплаты; | ||

| + | |||

| + | *заплаты должны быть установлены в защищаемой [https://ru.wikipedia.org/wiki/%D0%98%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%BE%D0%BD%D0%BD%D0%B0%D1%8F_%D1%81%D0%B8%D1%81%D1%82%D0%B5%D0%BC%D0%B0 ИС]. | ||

| + | |||

| + | |} | ||

| + | |||

| + | ===Наиболее распространенные угрозы доступности=== | ||

| + | |||

| + | Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы.По некоторым данным, до 65% потерь - следствие непреднамеренных ошибок. | ||

| + | |||

| + | Основными источниками внутренних отказов являются: | ||

| + | |||

| + | *отступление (случайное или умышленное) от установленных правил эксплуатации; | ||

| + | |||

| + | *выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей или обслуживающего персонала (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.); | ||

| + | |||

| + | *ошибки при (пере)конфигурировании системы; | ||

| + | |||

| + | [[Файл:Error.jpg]] | ||

| + | |||

| + | *отказы программного и аппаратного обеспечения; | ||

| + | |||

| + | *разрушение данных; | ||

| + | |||

| + | [[Файл:Разрушение-анных-с-ом-енные-иски-компактного-.jpg]] | ||

| + | |||

| + | *разрушение или повреждение аппаратуры. | ||

| + | |||

| + | [[Файл:Сломано.jpg]] | ||

| + | |||

| + | По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы: | ||

| + | |||

| + | *нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования; | ||

| + | |||

| + | *разрушение или повреждение помещений; | ||

| + | |||

| + | *невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.). | ||

| + | |||

| + | Опасны, разумеется, стихийные бедствия и события, воспринимаемые как стихийные бедствия,- пожары, наводнения, землетрясения, ураганы. По статистике, на долю огня, воды и тому подобных " злоумышленников " (среди которых самый опасный - перебой электропитания) приходится 13% потерь, нанесенных информационным системам. | ||

| + | |||

| + | ===Вредоносное программное обеспечение=== | ||

| + | |||

| + | {| | ||

| + | |||

| + | |Одним из опаснейших способов проведения атак является внедрение в атакуемые системы вредоносного программного обеспечения.| | ||

| + | |||

| + | Вредоносное ПО: | ||

| + | |||

| + | *вредоносная функция; | ||

| + | |||

| + | *способ распространения; | ||

| + | |||

| + | *внешнее представление. | ||

| + | |||

| + | Чаще всего вредоносное ПО нужно для: | ||

| + | |||

| + | *внедрения другого вредоносного ПО ; | ||

| + | |||

| + | *получения контроля над атакуемой системой; | ||

| + | |||

| + | *агрессивного потребления ресурсов ; | ||

| + | |||

| + | *изменения или разрушения программ и/или данных. | ||

| + | |} | ||

| + | |||

| + | По механизму распространения различают: | ||

| + | {| | ||

| + | |[[Файл:DGL plusworld (9231).jpg]]| | ||

| + | |||

| + | |} | ||

| + | |||

| + | [https://ru.wikipedia.org/wiki/%D0%9A%D0%BE%D0%BC%D0%BF%D1%8C%D1%8E%D1%82%D0%B5%D1%80%D0%BD%D1%8B%D0%B9_%D0%B2%D0%B8%D1%80%D1%83%D1%81'''''Вирусы''''']- код, обладающий способностью к распространению (возможно, с изменениями) путем внедрения в другие программы; | ||

| + | |||

| + | [https://ru.wikipedia.org/wiki/%D0%A1%D0%B5%D1%82%D0%B5%D0%B2%D0%BE%D0%B9_%D1%87%D0%B5%D1%80%D0%B2%D1%8C'''''Черви'''''] - код, способный самостоятельно, то есть без внедрения в другие программы, вызывать распространение своих копий по ИС и их выполнение (для активизации вируса требуется запуск зараженной программы). | ||

| + | |||

| + | Вирусы обычно распространяются локально, в пределах узла сети; для передачи по сети им требуется внешняя помощь, такая как пересылка зараженного файла. "Черви", напротив, ориентированы в первую очередь на путешествия по сети. | ||

| + | |||

| + | Иногда само распространение вредоносного ПО вызывает агрессивное потребление ресурсов и, следовательно, является вредоносной функцией. Например, "черви" "съедают" полосу пропускания сети и ресурсы почтовых систем. По этой причине для атак на доступность они не нуждаются во встраивании специальных "бомб". | ||

| + | |||

| + | Вредоносный код, который выглядит как функционально полезная программа, называется троянским. Например, обычная программа, будучи пораженной вирусом, становится троянской ; порой троянские программы изготавливают вручную и подсовывают доверчивым пользователям в какой-либо привлекательной упаковке. | ||

| + | |||

| + | ===Основные угрозы целостности=== | ||

| + | |||

| + | На втором месте по размерам ущерба (после непреднамеренных ошибок и упущений) стоят кражи и подлоги. По данным газеты USA Today, еще в 1992 году в результате подобных противоправных действий с использованием персональных компьютеров американским организациям был нанесен общий ущерб в размере 882 миллионов долларов. | ||

| + | |||

| + | В большинстве случаев виновниками оказывались штатные сотрудники организаций, отлично знакомые с режимом работы и мерами защиты. Это еще раз подтверждает опасность внутренних угроз, хотя говорят и пишут о них значительно меньше, чем о внешних. | ||

| + | |||

| + | Злоумышленник (как правило, штатный сотрудник) может ввести неверные данные или изменить их с целью выгоды. | ||

| + | |||

| + | По ссылке предоставленной дальше можно узнать о 10 известных кибер атак на ленте времени: [http://www.timetoast.com/timelines/1386279 10 знаменитых кибер атак] | ||

| + | |||

| + | [[Файл:Хакер Зона безопасности.jpg]] | ||

| + | |||

| + | ===Основные угрозы конфиденциальности=== | ||

| + | |||

| + | [https://ru.wikipedia.org/wiki/%D0%9F%D0%B5%D1%80%D0%B5%D1%85%D0%B2%D0%B0%D1%82_(%D0%BF%D1%80%D0%BE%D0%B3%D1%80%D0%B0%D0%BC%D0%BC%D0%B8%D1%80%D0%BE%D0%B2%D0%B0%D0%BD%D0%B8%D0%B5)'''''Перехват данных'''''] - очень серьезная угроза, и если конфиденциальность действительно является критичной, а данные передаются по многим каналам, их защита может оказаться весьма сложной и дорогостоящей. Технические средства перехвата хорошо проработаны, доступны, просты в эксплуатации, а установить их, например на кабельную сеть, может кто угодно, так что эту угрозу нужно принимать во внимание по отношению не только к внешним, но и к внутренним коммуникациям. | ||

| + | |||

| + | Разновидности хакерских атак: [https://www.mindomo.com/ru/mindmap/36e30993ce2d4157ba1c6496240fe09b Хакерские атаки(ментальная карта)] | ||

| + | |||

| + | Кражи оборудования являются угрозой не только для резервных носителей, но и для компьютеров, особенно портативных. Часто ноутбуки оставляют без присмотра на работе или в автомобиле, иногда просто теряют. | ||

| + | |||

| + | К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например системный администратор) способен прочитать любой (не зашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой пример - нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов. | ||

| + | |||

| + | [[Файл:Хакерсrbе атаки.png]] | ||

==Вывод== | ==Вывод== | ||

| + | |||

| + | Опасности подстерегают нас на каждой ссылке, каждом файле или даже когда мы всего лишь имеем доступ к Интернету, но не можем грамотно оборонять себя, например, от DDoS-атак. Поэтому невозможно защитить свои данные и систему на все 100%, можно лишь свести вероятность возникновения угроз и их воздействие к минимуму. Сделать это можно лишь с помощью проверки каждого файлам антивирусом, установки антибаннера в браузер, постоянного мониторинга "фейковых" ресурсов, ссылок. | ||

| + | |||

| + | Так же для более точного понимания о безопасности можете перейти по ссылке [https://wiki.mininuniver.ru/index.php/%D0%A0%D0%B5%D0%B7%D1%83%D0%BB%D1%8C%D1%82%D0%B0%D1%82%D1%8B_%D0%B8%D1%81%D1%81%D0%BB%D0%B5%D0%B4%D0%BE%D0%B2%D0%B0%D0%BD%D0%B8%D0%B9_%D0%B3%D1%80%D1%83%D0%BF%D0%BF%D1%8B_%D0%9E%D0%B1%D0%B5%D1%81%D0%BF%D0%B5%D1%87%D0%B5%D0%BD%D0%B8%D0%B5_%D0%B8%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%BE%D0%BD%D0%BD%D0%BE%D0%B9_%D0%B1%D0%B5%D0%B7%D0%BE%D0%BF%D0%B0%D1%81%D0%BD%D0%BE%D1%81%D1%82%D0%B8_%D0%BB%D0%B8%D1%87%D0%BD%D0%BE%D1%81%D1%82%D0%B8_/%D0%98%D0%A1%D0%A2-16 Обеспечение информационной безопасности личности] | ||

==Полезные ресурсы== | ==Полезные ресурсы== | ||

| + | |||

[https://ru.wikipedia.org/wiki/%D0%93%D0%B8%D0%BF%D0%BE%D1%82%D0%B5%D0%B7%D0%B0 Гипотеза - вики] | [https://ru.wikipedia.org/wiki/%D0%93%D0%B8%D0%BF%D0%BE%D1%82%D0%B5%D0%B7%D0%B0 Гипотеза - вики] | ||

| + | |||

| + | [https://blog.datalossdb.org DataLossDB(ресурс для подведения статистики пропажи данных)] | ||

| + | |||

| + | [https://sites.google.com/site/informacionnoeobsestvo13/home/opasnosti-informacionnogo-obsestva Опасности информационного общества] | ||

| + | |||

| + | [http://creately.com Ресурс для создания инфографики] | ||

| + | |||

| + | [http://www.intuit.ru/studies/courses/10/10/lecture/300?page=2 Наиболее распространенные угрозы] | ||

| + | |||

| + | [https://www.mindomo.com/ru/dashboard/home Ресурс для создания ментальных карт] | ||

| + | |||

| + | [https://sites.google.com/site/hakerskieataki/home/vidy-hakerskih-atak Виды хакерских атак] | ||

| + | |||

| + | [http://www.timetoast.com/ Ресурс для создания лент времени] | ||

== Другие документы == | == Другие документы == | ||

Текущая версия на 23:16, 2 ноября 2016

Содержание

Авторы и участники проекта

Тема исследования группы

Опасности информационного общества

Проблемный вопрос (вопрос для исследования)

Какие опасности существуют в современном информационном обществе?

Гипотеза исследования

Мы считаем, что основной опасностью (угрозой) информационного общества является его уязвимость: как перед лицом внешних факторов (поломка техники, перебои с электричеством и т.д.), так и внутренних (внедрение вредоносных программ, взлом слабо защищенных систем и т.д.).

Цели исследования

1)Узнать об опасностях информационного общества.

2)Выполнить анализ полученной информации.

3)Изложить кратко и понятно полученную информацию

4)Построить диаграмму ,как чаще всего крадется информация

5)Сделать ментальную карту

6)Сделать ленту времени

Результаты проведённого исследования

Опасность преследует нас везде,во всех сферах нашей деятельности.И также ,как и все в нашем мире,опасности можно классифицировать. Общие опасности ,которое несет информационное общество и опасности(угрозы),которые преследуют нас на каждом шагу в информационной среде.

Опасности информационного общества

Весь мир стоит на пороге информационного общества и нельзя рассматривать все лишь с положительной точки зрения. как и все в этом мире информационной общество имеет свои недостатки.

Следует понимать, что понятие “информационное общество” не указывает напрямую на характер отношений собственности и экономический уклад. Точно также, его не следует воспринимать как очередную утопию, сулящую всеобщее счастье.

Можно уже перечислить несколько из опасностей(угроз) ,которые уже окружают нас:

- реальная возможность разрушения информационными технологиями частной жизни людей и организаций;

Актуальная проблема на протяжении многих веков.Связанна в большей степени из-за кражи или потери личной или организационных тайн.В настоящие дни украсть ее стало легче из-за хранения почти всей информации на информационных носителей со связью "Интернет".

- опасность все возрастающего влияния на общество со стороны средств массовой информации и тех, кто эти средства контролирует;

Сравнительно недавняя проблема,появилась с развитием телевидения ,иногда используется в целях пропаганды населения.

- проблема отбора качественной и достоверной информации при большом ее объеме;

Проблема многих веков являлась дезинформация,она и по наши дни актуально из-за развитости СМИ, которые любят корректировать информацию для своих целях.

- проблема адаптации многих людей к среде информационного общества, к необходимости постоянно повышать свой профессиональный уровень;

Из-за быстро развивающихся технологий в информационной сфере человеку приходится все чаще проходить переквалификацию.

- столкновение с виртуальной реальностью, в которой трудно различимы иллюзия и действительность, создает у некоторых людей, особенно молодых, мало изученные, но явно неблагоприятные психологические проблемы;

Данная проблема ,только начала свою активность, после выпуска шлемов виртуальной реальности и будет очень быстро развиваться,что позволит ей быть очень долго актуальной.

- переход к информационному обществу не сулит каких-либо перемен в социальных благах и сохраняет социальное расслоение людей; более того, информационное неравенство может добавиться к существующим видам неравенства и тем самым усилить социальную напряженность;

- сокращение числа рабочих мест в экономике развитых стран, не компенсируемое полностью созданием новых рабочих мест в информационной сфере, ведет к опасному социальному недугу — массовой безработице.

Данная проблема возникает из-за замены обычного человеческого труда на робототехнику или сложные механизмы.

Одной из крупнейшей проблем информационного общества можно считать "информационные войны".Используется государством для воздействия на другие государства с целью выигрыша в политической или материальной сфере.

Подробнее по данной ссылке : Информационные войны

Классификации угроз в информационной среде

Угроза(опасность) - это потенциальная возможность определенным образом нарушить информационную безопасность.

Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку, - злоумышленником(преступником) . Потенциальные злоумышленники называются источниками угрозы .

Угрозы можно классифицировать по нескольким критериям:

- по аспекту информационной безопасности (доступность, целостность, конфиденциальность), против которого угрозы направлены в первую очередь;

- по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура);

- по способу осуществления (случайные/преднамеренные, действия природного/техногенного характера);

- по расположению источника угроз (внутри/вне рассматриваемой ИС).

Промежуток времени от момента, когда появляется возможность использовать слабое место, и до момента, когда пробел ликвидируется, называется окном опасности, ассоциированным с данным уязвимым местом. Пока существует окно опасности, возможны успешные атаки на ИС.

| Для большинства уязвимых мест окно опасности существует сравнительно долго (несколько дней, иногда - недель), поскольку за это время должны произойти следующие события: |

|

Наиболее распространенные угрозы доступности

Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы.По некоторым данным, до 65% потерь - следствие непреднамеренных ошибок.

Основными источниками внутренних отказов являются:

- отступление (случайное или умышленное) от установленных правил эксплуатации;

- выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей или обслуживающего персонала (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.);

- ошибки при (пере)конфигурировании системы;

- отказы программного и аппаратного обеспечения;

- разрушение данных;

- разрушение или повреждение аппаратуры.

По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы:

- нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования;

- разрушение или повреждение помещений;

- невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.).

Опасны, разумеется, стихийные бедствия и события, воспринимаемые как стихийные бедствия,- пожары, наводнения, землетрясения, ураганы. По статистике, на долю огня, воды и тому подобных " злоумышленников " (среди которых самый опасный - перебой электропитания) приходится 13% потерь, нанесенных информационным системам.

Вредоносное программное обеспечение

|

Вредоносное ПО:

Чаще всего вредоносное ПО нужно для:

|

По механизму распространения различают:

| |

|

Вирусы- код, обладающий способностью к распространению (возможно, с изменениями) путем внедрения в другие программы;

Черви - код, способный самостоятельно, то есть без внедрения в другие программы, вызывать распространение своих копий по ИС и их выполнение (для активизации вируса требуется запуск зараженной программы).

Вирусы обычно распространяются локально, в пределах узла сети; для передачи по сети им требуется внешняя помощь, такая как пересылка зараженного файла. "Черви", напротив, ориентированы в первую очередь на путешествия по сети.

Иногда само распространение вредоносного ПО вызывает агрессивное потребление ресурсов и, следовательно, является вредоносной функцией. Например, "черви" "съедают" полосу пропускания сети и ресурсы почтовых систем. По этой причине для атак на доступность они не нуждаются во встраивании специальных "бомб".

Вредоносный код, который выглядит как функционально полезная программа, называется троянским. Например, обычная программа, будучи пораженной вирусом, становится троянской ; порой троянские программы изготавливают вручную и подсовывают доверчивым пользователям в какой-либо привлекательной упаковке.

Основные угрозы целостности

На втором месте по размерам ущерба (после непреднамеренных ошибок и упущений) стоят кражи и подлоги. По данным газеты USA Today, еще в 1992 году в результате подобных противоправных действий с использованием персональных компьютеров американским организациям был нанесен общий ущерб в размере 882 миллионов долларов.

В большинстве случаев виновниками оказывались штатные сотрудники организаций, отлично знакомые с режимом работы и мерами защиты. Это еще раз подтверждает опасность внутренних угроз, хотя говорят и пишут о них значительно меньше, чем о внешних.

Злоумышленник (как правило, штатный сотрудник) может ввести неверные данные или изменить их с целью выгоды.

По ссылке предоставленной дальше можно узнать о 10 известных кибер атак на ленте времени: 10 знаменитых кибер атак

Основные угрозы конфиденциальности

Перехват данных - очень серьезная угроза, и если конфиденциальность действительно является критичной, а данные передаются по многим каналам, их защита может оказаться весьма сложной и дорогостоящей. Технические средства перехвата хорошо проработаны, доступны, просты в эксплуатации, а установить их, например на кабельную сеть, может кто угодно, так что эту угрозу нужно принимать во внимание по отношению не только к внешним, но и к внутренним коммуникациям.

Разновидности хакерских атак: Хакерские атаки(ментальная карта)

Кражи оборудования являются угрозой не только для резервных носителей, но и для компьютеров, особенно портативных. Часто ноутбуки оставляют без присмотра на работе или в автомобиле, иногда просто теряют.

К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например системный администратор) способен прочитать любой (не зашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой пример - нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

Вывод

Опасности подстерегают нас на каждой ссылке, каждом файле или даже когда мы всего лишь имеем доступ к Интернету, но не можем грамотно оборонять себя, например, от DDoS-атак. Поэтому невозможно защитить свои данные и систему на все 100%, можно лишь свести вероятность возникновения угроз и их воздействие к минимуму. Сделать это можно лишь с помощью проверки каждого файлам антивирусом, установки антибаннера в браузер, постоянного мониторинга "фейковых" ресурсов, ссылок.

Так же для более точного понимания о безопасности можете перейти по ссылке Обеспечение информационной безопасности личности

Полезные ресурсы

DataLossDB(ресурс для подведения статистики пропажи данных)

Опасности информационного общества

Ресурс для создания инфографики

Наиболее распространенные угрозы

Ресурс для создания ментальных карт

Ресурс для создания лент времени