Результаты исследования группы Зона безопасности в проекте Объединенные Сетью — различия между версиями

(→Результаты проведённого исследования) |

|||

| (не показано 16 промежуточных версий 2 участников) | |||

| Строка 1: | Строка 1: | ||

| − | |||

| − | |||

| − | == | + | |

| − | + | ==Авторы и участники проекта== | |

| + | #[[Участник:Ольга Манаева|Манаева Ольга]] | ||

| + | #[[Участник:Мнеян Гайк|Мнеян Гайк]] | ||

| + | #[[Участник:Vasya7711| Седунин Василий]] | ||

| + | #[[Участник:Kulakov Nikita|Кулаков Никита]] | ||

| + | # [[Участник:Сиротин Никита|Сиротин Никита]] | ||

== Проблемный вопрос (вопрос для исследования)== | == Проблемный вопрос (вопрос для исследования)== | ||

| Строка 26: | Строка 29: | ||

С точки зрения информационной безопасности считается, что информация должна обладать 5 категориями: | С точки зрения информационной безопасности считается, что информация должна обладать 5 категориями: | ||

| − | ''Доступность'' (гарантия того, что авторизованный пользователь мог бы получить доступ к соответствующей информации); | + | ''Доступность''(гарантия того, что авторизованный пользователь мог бы получить доступ к соответствующей информации); |

| − | ''Целостность'' (гарантия сохранения за информацией правильных значений, не измененных в процессе хранения и передачи); | + | ''Целостность''(гарантия сохранения за информацией правильных значений, не измененных в процессе хранения и передачи); |

''Конфиденциальность''(гарантия того, что информация доступна только тем пользователям, которым этот доступ разрешен); | ''Конфиденциальность''(гарантия того, что информация доступна только тем пользователям, которым этот доступ разрешен); | ||

| − | ''Аутентичность'' (гарантия того, что автором информации является то лицо, которое заявлено ее автором); | + | ''Аутентичность''(гарантия того, что автором информации является то лицо, которое заявлено ее автором); |

| − | ''Аппилируемость'' (гарантия того, что автором информационного сообщения является именно заявленное лицо и никто иной). | + | ''Аппилируемость''(гарантия того, что автором информационного сообщения является именно заявленное лицо и никто иной). |

[[Файл:4(Сиротин).jpg|360px|]] | [[Файл:4(Сиротин).jpg|360px|]] | ||

| Строка 45: | Строка 48: | ||

''Защищенность'' – качественная характеристика систем и обычно измеряется комплексом показателей или характеристик. | ''Защищенность'' – качественная характеристика систем и обычно измеряется комплексом показателей или характеристик. | ||

| + | |||

| + | [[Файл:5(Сиротин).jpg|480px|]] | ||

'''Методы защиты информации:''' | '''Методы защиты информации:''' | ||

| Строка 63: | Строка 68: | ||

---- | ---- | ||

| − | [[Файл: | + | [[Файл:Secur1.jpg]] |

| − | + | ||

'''Классификация угроз''' | '''Классификация угроз''' | ||

| Строка 78: | Строка 82: | ||

'''Классификация угроз по мотивации:''' | '''Классификация угроз по мотивации:''' | ||

| − | ''Умышленные | + | ''Умышленные''; |

''Неумышленные''. | ''Неумышленные''. | ||

| Строка 84: | Строка 88: | ||

'''Классификация угроз по видам нарушителей:''' | '''Классификация угроз по видам нарушителей:''' | ||

| − | ''Внутренние'' (служащие с враждебными намерениями; служащие совершающие непреднамеренные нарушения); | + | ''Внутренние''(служащие с враждебными намерениями; служащие совершающие непреднамеренные нарушения); |

| − | ''Внешние'' (любители острых ощущений; конкуренты; похитители; враждебно настроенные бывшие сотрудники). | + | ''Внешние''(любители острых ощущений; конкуренты; похитители; враждебно настроенные бывшие сотрудники). |

| + | |||

| + | [[Файл:3(Сиротин).jpg|360px|]] | ||

'''Классификация угроз по видам вредоносного ПО:''' | '''Классификация угроз по видам вредоносного ПО:''' | ||

| − | ''Вирус'' – небольшая программа, которая создана для изменения информации без ведома пользователя; | + | ''Вирус''– небольшая программа, которая создана для изменения информации без ведома пользователя; |

| − | ''Троян'' – вредоносная программа, которая содержится внутри другой безвредной программы, выполняет роль шпиона (перехват и передача важной информации третьим лицам) и запускается пользователем; | + | ''Троян''– вредоносная программа, которая содержится внутри другой безвредной программы, выполняет роль шпиона (перехват и передача важной информации третьим лицам) и запускается пользователем; |

| − | ''Червь'' – вредоносная программа, которая самостоятельно распространяет свои копии по локальной и по глобальной сети. | + | ''Червь''– вредоносная программа, которая самостоятельно распространяет свои копии по локальной и по глобальной сети. |

'''Анкетирование студентов''' | '''Анкетирование студентов''' | ||

| Строка 107: | Строка 113: | ||

Необходимо понимать, что единственная возможность гарантировать полную защиту компьютера и размещенной в его памяти информации от угроз, подстерегающих в Интернете, – вообще не подключать компьютер к сети. В противном случае, даже если вы будете принимать все мыслимые меры предосторожности, существует некоторая вероятность, что они не помогут. Особенно, если целью злоумышленников будет не любой компьютер вообще, а именно ваш компьютер и размещенная в его памяти информация. Поэтому соблюдение правил безопасности, обеспечит вашу безопасность и защиту вашей информации от кражи, так и ее «избыточность». | Необходимо понимать, что единственная возможность гарантировать полную защиту компьютера и размещенной в его памяти информации от угроз, подстерегающих в Интернете, – вообще не подключать компьютер к сети. В противном случае, даже если вы будете принимать все мыслимые меры предосторожности, существует некоторая вероятность, что они не помогут. Особенно, если целью злоумышленников будет не любой компьютер вообще, а именно ваш компьютер и размещенная в его памяти информация. Поэтому соблюдение правил безопасности, обеспечит вашу безопасность и защиту вашей информации от кражи, так и ее «избыточность». | ||

| − | ==Полезные | + | == Полезные ссылки == |

| + | |||

| + | [http://xreferat.com/33/2960-1-informacionnaya-bezopasnost.html Информационная безопасность] | ||

| + | |||

| + | [http://searchinform.ru/press/articles/1465/ Обеспечение безопасности] | ||

| + | |||

| + | [http://villian2008.narod.ru/4.htm Методы и средства защиты] | ||

== Другие документы == | == Другие документы == | ||

| + | [[Файл:Типовые требования по организации и обеспечению функционирования шифровальных средств, предназначенных для защиты информации.pdf]] | ||

| + | |||

| + | [[Файл:Методические_рекомендации_по_обеспечению_сбезопасности_персональных_данных.pdf]] | ||

| + | |||

| + | [[Файл:Основные мероприятия по организации и техническому обеспечению безопасности.pdf]] | ||

| + | |||

| + | [[Файл:Рекомендации по обеспечению безопасности персональных данных .pdf]] | ||

| + | |||

| + | [[Файл:Базовая модель угроз безопасности персональных данных.pdf]] | ||

| + | |||

| + | [[Файл:Методика определения актуальных угроз безопасности персональных данных.pdf]] | ||

| + | |||

| + | [[Файл:Руководящий документ. Защита от несанкционированного доступа к информации.pdf]] | ||

| + | |||

| + | [[Файл:Руководящий документ. Концепция защиты средств вычислительной техники.pdf]] | ||

| + | |||

| + | [[Файл:Руководящий документ. Автоматизированные системы..pdf]] | ||

| + | |||

| + | [[Файл:Руководящий документ. Средства вычислительной техники.pdf]] | ||

| + | |||

| + | [[Файл:Руководящий документ. Средства вычислительной техники. Межсетевые экраны.pdf]] | ||

| + | |||

| + | [[Файл: Руководящий документ. Защита от несанкционированного доступа к информации1.pdf]] | ||

| + | |||

[[Категория:Проекты]] | [[Категория:Проекты]] | ||

Текущая версия на 08:26, 27 мая 2016

Содержание

Авторы и участники проекта

Проблемный вопрос (вопрос для исследования)

Как обеспечить свою информационную безопасность в сети?

Гипотеза исследования

Мы считаем, что информационная безопасность играет важную роль в современном мире, совершающем переход в XXI век, который со всей определенностью можно назвать «информационным», что придаёт еще большее значение и важность информационной безопасности.

Цели исследования

Как правильно обеспечить полную безопасность в сети?

Результаты проведённого исследования

Введение Интернет уже давно стал незаменимым помощником современного человека. Всемирная сеть - является прекрасным источником для новых знаний, помогает в учебе, занимает досуг. Однако не стоит забывать, что Интернет может быть не только средством для обучения, отдыха или общения с друзьями, но – как и реальный мир – Сеть тоже может быть опасна. Угрозы, хулиганство, вымогательство, неэтичное и агрессивное поведение, терроризм, экстремизм, психологическое давление, призывы к причинению вреда себе и другим, хамство - все это нередко можно встретить в Интернете.

Угроза – опасность (существующая реально или потенциально) совершения какого-либо деяния, направленного на нарушение основных свойств информации (доступность, целостность, конфиденциальность).

С точки зрения информационной безопасности считается, что информация должна обладать 5 категориями:

Доступность(гарантия того, что авторизованный пользователь мог бы получить доступ к соответствующей информации); Целостность(гарантия сохранения за информацией правильных значений, не измененных в процессе хранения и передачи); Конфиденциальность(гарантия того, что информация доступна только тем пользователям, которым этот доступ разрешен); Аутентичность(гарантия того, что автором информации является то лицо, которое заявлено ее автором); Аппилируемость(гарантия того, что автором информационного сообщения является именно заявленное лицо и никто иной).

Под термином информационной безопасности понимается:

1)Состояние защищенности национальных интересов в информационной сфере, определенных совокупностью сбалансированных интересов личности, общества и государства;

2)Защищенность информации и поддержка инфраструктуры от случайных или преднамеренных воздействий, которые могут нанести неприемлемый ущерб субъектам информационных отношений.

Защититься от всех видов ущерба невозможно, и поэтому информация защищается от тех рисков и ущербов, с которыми нельзя смириться. Обычно порог неприемлемости ущерба имеет стоимостную оценку, а целью защиты информации становится уменьшение размеров возможного ущерба до допустимых значений.

Защищенная система – система, удовлетворяющая требованиям безопасности, использующих ее субъектов информационных отношений, в которых возможные риски сведены к минимуму.

Защищенность – качественная характеристика систем и обычно измеряется комплексом показателей или характеристик.

Методы защиты информации:

Организационно-правовые (распределение функций, обязанностей и прав доступа к информации (физических и логических); регулярная смена паролей);

Технические (защита аппаратных средств и носителей информации от хищения; предотвращение возможности удаленного видеонаблюдения (подслушивания) за работой персонала и функционированием технических средств; предотвращение возможности перехвата ПЭМИН (побочных электромагнитных излучений и наводок), вызванных работающими техническими средствами и линиями передачи данных).

Средства защиты информации:

Технические (аппаратные) средства. Это различные по типу устройства (механические, электронные и др.), которые аппаратными средствами решают задачи защиты информации. Они либо препятствуют физическому проникновению, либо, если проникновение все же состоялось, доступу к информации, в том числе с помощью ее маскировки. Первую часть задачи решают замки, решетки на окнах, защитная сигнализация и др. Вторую - генераторы шума, сетевые фильтры,сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации или позволяющих их обнаружить. Преимущества технических средств связаны с их надежностью, независимостью от субъективных факторов, высокой устойчивостью к модификации. Слабые стороны — недостаточная гибкость, относительно большие объем и масса, высокая стоимость.

Программные средства включают программы для идентификации пользователей, контроля доступа,шифрования информации, удаления остаточной (рабочей) информации типа временных файлов,тестового контроля системы защиты и др. Преимущества программных средств — универсальность,гибкость, надежность, простота установки, способность к модификации и развитию. Недостатки —ограниченная функциональность сети, использование части ресурсов файл-сервера и рабочих станций,высокая чувствительность к случайным или преднамеренным изменениям, возможная зависимость от типов компьютеров (их аппаратных средств).

Смешанные аппаратно-программные средства реализуют те же функции, что аппаратные и программные средства в отдельности, и имеют промежуточные свойства.

Организационные средства складываются из организационно-технических (подготовка помещений с компьютерами, прокладка кабельной системы с учетом требований ограничения доступа к ней и др.) и организационно-правовых (национальные законодательства и правила работы, устанавливаемые руководством конкретного предприятия). Преимущества организационных средств состоят в том, что они позволяют решать множество разнородных проблем, просты в реализации, быстро реагируют на нежелательные действия в сети, имеют неограниченные возможности модификации и развития. Недостатки — высокая зависимость от субъективных факторов, в том числе от общей организации работы в конкретном подразделении.

Классификация угроз

Основные причины возникновения угроз:

Технологические (недостатки ОС, стека протоколов TCP/IP и сетевого оборудования);

Недостатки конфигурации (неправильные настройки сетевого оборудования и служб Internet);

Недостатки политики безопасности (отсутствие документированных правил, небрежность администрирования и контроля, частая смена персонала).

Классификация угроз по мотивации:

Умышленные;

Неумышленные.

Классификация угроз по видам нарушителей:

Внутренние(служащие с враждебными намерениями; служащие совершающие непреднамеренные нарушения);

Внешние(любители острых ощущений; конкуренты; похитители; враждебно настроенные бывшие сотрудники).

Классификация угроз по видам вредоносного ПО:

Вирус– небольшая программа, которая создана для изменения информации без ведома пользователя;

Троян– вредоносная программа, которая содержится внутри другой безвредной программы, выполняет роль шпиона (перехват и передача важной информации третьим лицам) и запускается пользователем;

Червь– вредоносная программа, которая самостоятельно распространяет свои копии по локальной и по глобальной сети.

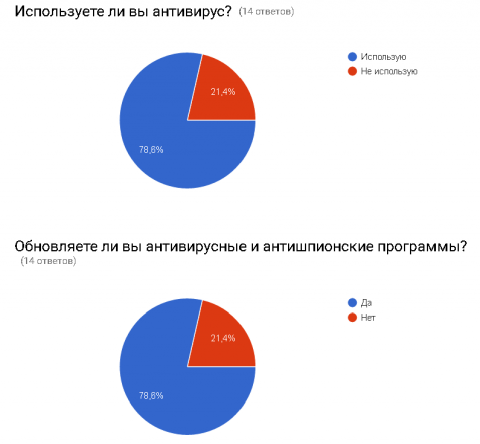

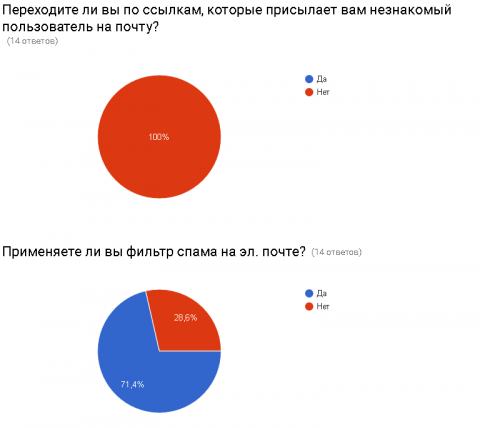

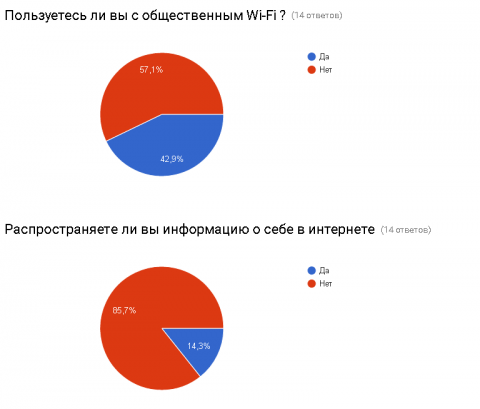

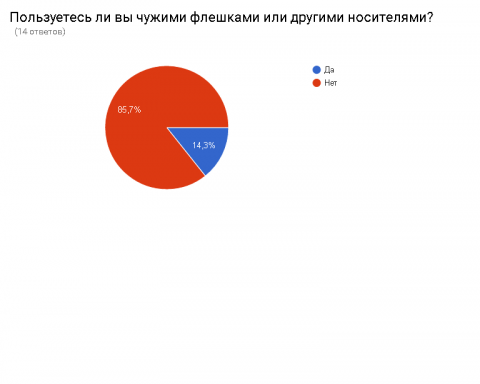

Анкетирование студентов

Вывод

Необходимо понимать, что единственная возможность гарантировать полную защиту компьютера и размещенной в его памяти информации от угроз, подстерегающих в Интернете, – вообще не подключать компьютер к сети. В противном случае, даже если вы будете принимать все мыслимые меры предосторожности, существует некоторая вероятность, что они не помогут. Особенно, если целью злоумышленников будет не любой компьютер вообще, а именно ваш компьютер и размещенная в его памяти информация. Поэтому соблюдение правил безопасности, обеспечит вашу безопасность и защиту вашей информации от кражи, так и ее «избыточность».

Полезные ссылки

Другие документы

Файл:Методические рекомендации по обеспечению сбезопасности персональных данных.pdf

Файл:Основные мероприятия по организации и техническому обеспечению безопасности.pdf

Файл:Рекомендации по обеспечению безопасности персональных данных .pdf

Файл:Базовая модель угроз безопасности персональных данных.pdf

Файл:Методика определения актуальных угроз безопасности персональных данных.pdf

Файл:Руководящий документ. Защита от несанкционированного доступа к информации.pdf

Файл:Руководящий документ. Концепция защиты средств вычислительной техники.pdf

Файл:Руководящий документ. Автоматизированные системы..pdf

Файл:Руководящий документ. Средства вычислительной техники.pdf

Файл:Руководящий документ. Средства вычислительной техники. Межсетевые экраны.pdf

Файл:Руководящий документ. Защита от несанкционированного доступа к информации1.pdf