Обсуждение участника:Евгений Медков

Содержание

Учебный проект Информационная безопасность/ИТ-20

- Сделал Медков Евгений Владимирович гр ИТ-20

Информационная безопасность - это сохранение и защита информации, а также ее важнейших элементов, в том числе системы и оборудование, предназначенные для использования, сбережения и передачи этой информации. Другими словами, это набор технологий, стандартов, методов управления, которые необходимы для защиты информационной безопасности. Цель обеспечения информационной безопасности - защитить информационные данные и поддерживающую инфраструктуру от случайного или преднамеренного вмешательства, что может стать причиной потери данных или их несанкционированного изменения.

История возникновения и развития

Всего предполагается 7 этапов в возникновении и развитии информационной безопасности:

- Этап. До 1816 года, был характерен использованием естественно возникавших средств информационных коммуникаций. В этот период основная задача информационной безопасности заключалась в защите важных для человека или общества данных.

- Этап. Начиная с 1816 года, связан был с развитием и созданием искусственно создаваемых технических средств электро и радиосвязи. На этом этапе началось применение помехоустойчивого кодирования сообщения с последующим декодированием принятого сообщения.

- Этап. Начинается с 1935 года был связан с появлением радиолокационных и гидроакустических средств. Основным способом информационной безопасности в этот период было сочетание организационных и технических мер, направленных на повышение защищённости радиолокационных средств от воздействия на их приёмные устройства активными маскирующими и пассивными имитирующими радиоэлектронными помехами.

- Этап. Начинается с 1946 года был связан с изобретением и внедрением в практическую деятельность электронно-вычислительных машин. Задачи информационной безопасности решались способами ограничения физического доступа к оборудованию.

- Этап. Начинается с 1965 года был обусловлен созданием и развитием локальных информационно-коммуникационных сетей. Задачи информационной безопасности также решались способами физической защиты средств добывания, переработки и передачи информации, объединённых в локальную сеть путём администрирования и управления доступом к сетевым ресурсам.

- Этап. Начинается с 1973 года был связан с использованием мобильных коммуникационных устройств с широким спектром задач. Угрозы Информационной безопасности стали гораздо серьёзнее. Для обеспечения информационной безопасности в компьютерных системах с беспроводными сетями передачи данных потребовалась разработка новых критериев безопасности. Образовались сообщества людей - хакеров, ставящих своей целью нанесение ущерба информационной безопасности отдельных пользователей, организаций и целых стран. Информация стала важнейшим ресурсом государства, а обеспечение её безопасности была важнейшей составляющей национальной безопасности. Формируется информационное право это новая отрасль международной правовой системы.

- Этап. Начинается с 1985 года был связан с созданием и развитием глобальных информационно-коммуникационных сетей с использованием космических средств обеспечения. Для решения задач информационной безопасности на этом этапе необходимо создание макросистемы информационной безопасности человечества под эгидой ведущих международных форумов.

Нормативные документы касающиеся в области информационной безопасности

В Российской Федерации к нормативно-правовым актам в области информационной безопасности относятся: Акты федерального законодательства:

- Конституция РФ;

- Указы Президента РФ;

- Международные договоры РФ;

- Законы федерального уровня;

- Нормативные правовые акты субъектов РФ, органов местного самоуправления и т.д;

- Нормативные правовые акты федеральных министерств и ведомств;

- Постановления правительства РФ.

К нормативно-методическим документам можно отнести

- Методические документы государственных органов России:

- Приказы ФСБ;

- Доктрина информационной безопасности РФ;

- Руководящие документы ФСТЭК;

- Стандарты информационной безопасности, из которых выделяют:

- Методические указания;

- Гос. стандарты РФ;

- Международные стандарты;

- Рекомендации по стандартизации.

Виды угроз и защита от них

Основные виды угроз

- Угрозы конфиденциальности - это несанкционированный доступ к данным;

- Угрозы целостности - это несанкционированная модификация, дополнение или уничтожение данных;

- Угрозы доступности - это ограничение или блокирование доступа к данным;

Основные источники угроз

- Внутренние:

- ошибки пользователей и сисадминов;

- сбои в работе компьютерного оборудования;

- ошибки в работе ПО;

- нарушение сотрудниками компании регламентов по работе с информацией.

- Внешние:

- Несанкционированный доступ к информации со стороны заинтересованных организаций и отдельных лиц;

- стихийные бедствия и техногенные катастрофы;

- компьютерные вирусы и иные вредоносные программы.

Методы и средства защиты информации

- Препятствие – физическое преграждение пути злоумышленнику к защищаемой информации;

- Управление доступом – регулирование использования информации и доступа к ней за счет системы идентификации пользователей, их опознавания, проверки полномочий и т.д.;

- Противодействие атакам вредоносных программ (англ. «malware») – предполагает использование внешних накопителей информации только от проверенных источников, антивирусных программ, брандмауэров, регулярное выполнение резервного копирования важных данных и т.д.;

- Криптография – шифрование и защита информации с помощью специальных алгоритмов;

- Побуждение – призыв к персоналу не нарушать установленные порядки по работе с информацией, т.к. это противоречит сложившимся моральным и этическим нормам;

- Регламентация – создание условий по обработке, передаче и хранению информации, в наибольшей степени обеспечивающих ее защиту;

- Принуждение – установление правил по работе с информацией, нарушение которых карается материальной, административной или даже уголовной ответственностью.

Средства защиты информации Выделяют следующие типы:

- Программные средства – программы-шифровальщики данных, антивирусы, брандмауэры, бэкап-системы, системы аутентификации пользователей и т.п.;

- Смешанные средства – комбинация аппаратных и программных средств;

- Организационные средства – правила работы, регламенты, законодательные акты в сфере защиты информации, подготовка помещений с компьютерной техникой и прокладка сетевых кабелей с учетом требований по ограничению доступа к информации и пр;

- Технические средства – сигнализация, решетки на окнах, генераторы помех воспрепятствования передаче данных по радиоканалам, вход в здание или помещение по ключ-карте, электронные ключи и т.д.

Проведенные опросы

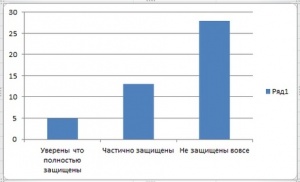

Из опрошенных 46 человек, было выяснено, что 5 человек считают, что они полностью защищены, 13 человек знают что они частично защищены и 28 человек что они вообще не защищены.

Список используемых интернет литературы и литературы

- Е.В. Вострецова - Основы информационной безопасности -https://elar.urfu.ru/bitstream/10995/73899/3/978-5-7996-2677-8_2019.pdf

- История ИБ - https://studwood.ru/1698171/informatika/istoriya_vozniknoveniya_razvitiya_informatsionnoy_bezopasnosti

- Угрозы в ИБ - http://galyautdinov.ru/post/informacionnaya-bezopasnost

- Информационная безопасность документы - https://www.msu.ru/info/is/isdocs.php