Результаты исследований группы Информационная безопасность/ МБ-16-2: различия между версиями

(→Защищённое соединение) |

м (Алешина Арина переименовал страницу Результаты исследований группы Информационная безопастность/ МБ-16-2 в [[Результаты исследований г…) |

||

| (не показано 26 промежуточных версий 3 участников) | |||

| Строка 11: | Строка 11: | ||

Обеспечение информационной безопасности личности | Обеспечение информационной безопасности личности | ||

| − | + | [[Файл:Информ.без..jpg|400px|thumb|right]] | |

== Проблемный вопрос (вопрос для исследования)== | == Проблемный вопрос (вопрос для исследования)== | ||

Как обеспечить свою информационную безопасность? | Как обеспечить свою информационную безопасность? | ||

| Строка 25: | Строка 25: | ||

==Результаты проведённого исследования== | ==Результаты проведённого исследования== | ||

| − | == | + | == '''Доктрина информационной безопасности Российской Федерации''' == |

| − | + | [[Файл:Dib.jpg|thumb|right]] | |

'''Понятие информационной безопасности в доктрине''' | '''Понятие информационной безопасности в доктрине''' | ||

| − | |||

Информационная безопасность - это состояние защищенности национальных интересов в информационной сфере, определяемых совокупностью сбалансированных интересов личности, общества и государства. | Информационная безопасность - это состояние защищенности национальных интересов в информационной сфере, определяемых совокупностью сбалансированных интересов личности, общества и государства. | ||

| Строка 69: | Строка 68: | ||

Доктрина развивает Концепцию национальной безопасности Российской Федерации применительно к информационной сфере. | Доктрина развивает Концепцию национальной безопасности Российской Федерации применительно к информационной сфере. | ||

| + | |||

| + | [[Файл:Ментальная карта. Доктрина.png]] | ||

| + | |||

=='''Где поджидает опасность?'''== | =='''Где поджидает опасность?'''== | ||

| Строка 79: | Строка 81: | ||

Никто не отменял и угрозу тайне переписки, хранящимся в диалогах документам. Если это рабочий ящик, то к хакерам может попасть закрытая корпоративная информация. И тогда взломанная электронная почта будет не только вашей проблемой — под угрозой окажется безопасность всей переписки в компании. | Никто не отменял и угрозу тайне переписки, хранящимся в диалогах документам. Если это рабочий ящик, то к хакерам может попасть закрытая корпоративная информация. И тогда взломанная электронная почта будет не только вашей проблемой — под угрозой окажется безопасность всей переписки в компании. | ||

| + | |||

'''Аккаунты в игровых сервисах''' | '''Аккаунты в игровых сервисах''' | ||

| Строка 84: | Строка 87: | ||

Пользователи зарабатывают игровой опыт, внутриигровую валюту, покупают за реальные деньги вещи для игрового инвентаря, сами игры. Взломав ваш игровой аккаунт, злоумышленники украдут купленные лицензионные игры, игровой инвентарь и предметы — и получат за них реальные деньги. | Пользователи зарабатывают игровой опыт, внутриигровую валюту, покупают за реальные деньги вещи для игрового инвентаря, сами игры. Взломав ваш игровой аккаунт, злоумышленники украдут купленные лицензионные игры, игровой инвентарь и предметы — и получат за них реальные деньги. | ||

| − | Социальные сети и мессенджеры | + | |

| − | '''Социальные сети и мессенджеры | + | '''Социальные сети и мессенджеры''' |

| + | |||

| + | Социальные сети и мессенджеры — лучшие объекты для мошенников, если они хотят поживиться интимными подробностями вашей жизни. У всех есть скелеты в шкафу, но это не значит, что они должны стать достоянием общественности. Если вы грамотно не защитили свой аккаунт, то беда может случиться когда угодно. | ||

Для многих переписка в социальных сетях и мессенджерах заменяет электронную почту — они обмениваются фотографиями, документами, другой конфиденциальной информацией. | Для многих переписка в социальных сетях и мессенджерах заменяет электронную почту — они обмениваются фотографиями, документами, другой конфиденциальной информацией. | ||

| Строка 98: | Строка 103: | ||

Банковские данные | Банковские данные | ||

Форма оплаты банковской картой, персональные данные | Форма оплаты банковской картой, персональные данные | ||

| − | + | ||

'''Банковские карты''' | '''Банковские карты''' | ||

| + | |||

Сейчас банковскими картами расплачиваются не только в обычном супермаркете: картой оплачивают коммунальные услуги через интернет-банк и покупки в онлайн-магазинах, с помощью карты бронируют авиабилеты и гостиницы. Но подумайте, где вы оставляете свои данные? | Сейчас банковскими картами расплачиваются не только в обычном супермаркете: картой оплачивают коммунальные услуги через интернет-банк и покупки в онлайн-магазинах, с помощью карты бронируют авиабилеты и гостиницы. Но подумайте, где вы оставляете свои данные? | ||

Незащищённая Wi-Fi-точка | Незащищённая Wi-Fi-точка | ||

| Строка 134: | Строка 140: | ||

== Пользуйтесь VPN, работая с публичными Wi-Fi-точками == | == Пользуйтесь VPN, работая с публичными Wi-Fi-точками == | ||

| + | |||

| + | [[Файл:12447.png]] | ||

Работая в кафе и других общественных местах с Wi-Fi, пользуйтесь VPN-сервисом. Он перенаправит трафик на собственный сервер, а вам отдаст уже «очищенный», который не могут отслеживать злоумышленники. Помните, что доступ по паролю не гарантирует безопасности. | Работая в кафе и других общественных местах с Wi-Fi, пользуйтесь VPN-сервисом. Он перенаправит трафик на собственный сервер, а вам отдаст уже «очищенный», который не могут отслеживать злоумышленники. Помните, что доступ по паролю не гарантирует безопасности. | ||

| − | == Заключение == | + | |

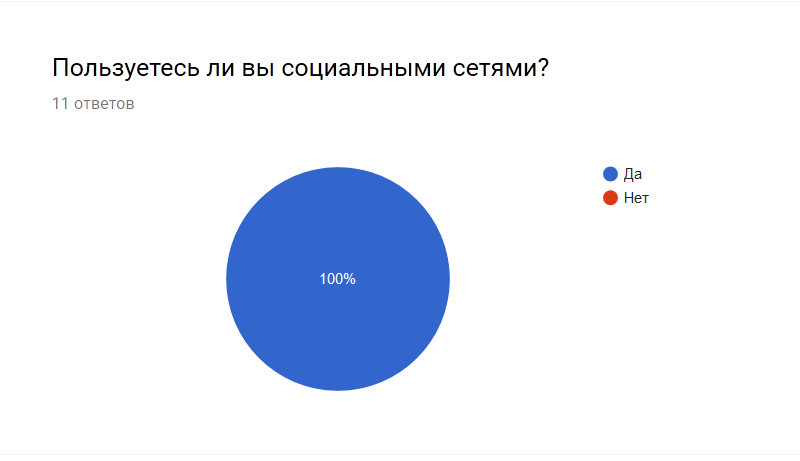

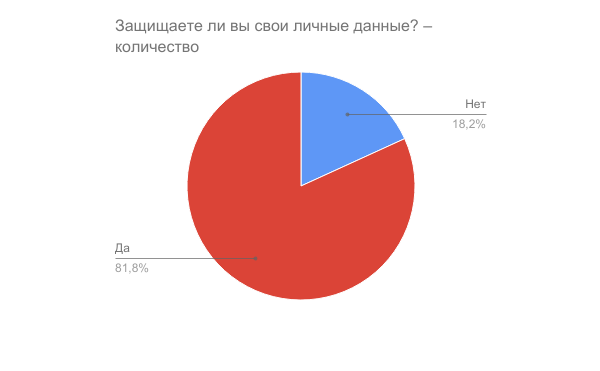

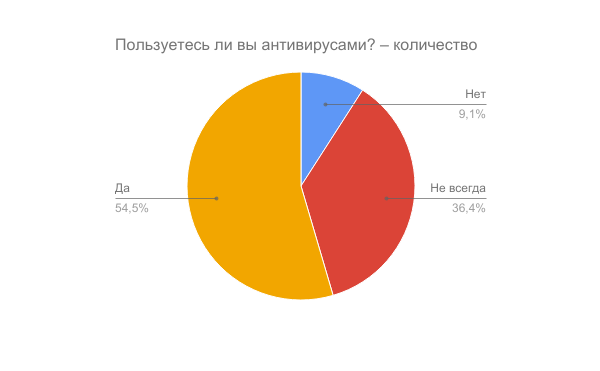

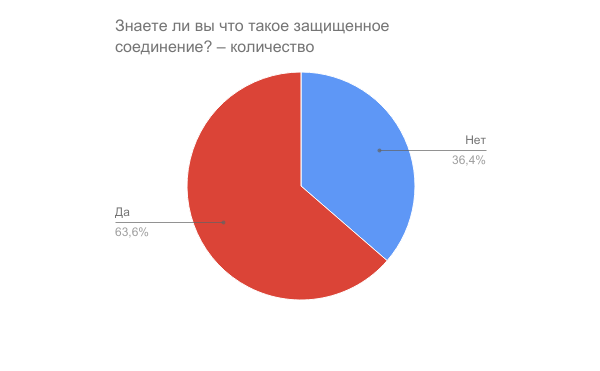

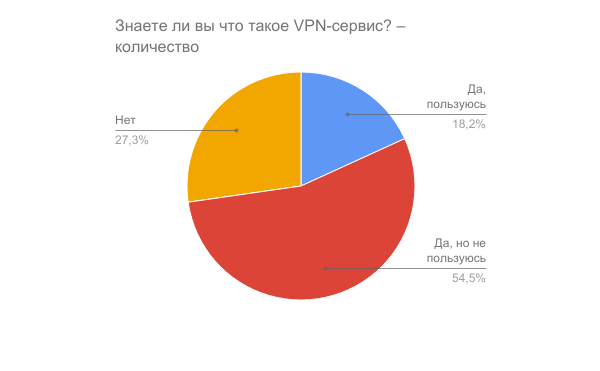

| + | =='''Опрос студентов первого курса'''== | ||

| + | '''Результаты опроса''' | ||

| + | |||

| + | В результате опроса студентов первого курса мы узнали: | ||

| + | |||

| + | [[Файл:Image7.png]][[Файл:Screenshot 1.png|700px]][[Файл:Image(1).png]][[Файл:Image(3).png]][[Файл:Image(4).png]][[Файл:Image(5).png]][[Файл:Image(6).png]] | ||

| + | |||

| + | =='''Классификация угроз'''== | ||

| + | [[Файл:Инф..png|400px|thumb|right]] | ||

| + | *Какие угрозы могут подстерегать личность в потоке информации? | ||

| + | *Нормативный правовой акт – письменный официальный документ, принятый (изданный) в определенной форме субъектом правотворчества в пределах его компетенции и направленный на установление, изменение, разъяснение, введение в действие, прекращение или приостановление действия правовых норм, содержащих общеобязательные предписания постоянного или временного характера, распространяющиеся на неопределенный круг лиц и рассчитанные на многократное применение. | ||

| + | *Вторжение в частную жизнь; использование объектов интеллектуальной собственности | ||

| + | Вторжением считается, когда происходит намеренное физическое вторжение в чье-либо уединение или же в личные дела лица Часто иски против средств массовой информации касаются некоторых аспектов процесса сбора новостей. Это нарушение может включать неправильное использование магнитофонов, фотоаппаратов или другого оборудования. Нарушение владения тоже может быть формой вторжения. Серьезный иск о вторжении может быть предъявлен независимо от того, была информация в эфире или нет. Например, в деле Williams против ABC, истец успешно подала в суд на телевизионную станцию за то, что она без ее согласия сняла на пленку хирургическую операцию. Присутствие телекамеры во время операции было признано вторжением - нарушением личной жизни женщины - независимо от того, была ли операция показана по телевидению или нет. | ||

| + | Использование объектов интеллектуальной собственности может осуществляться как для собственных нужд предприятия, например, для научно-исследовательских и опытно-конструкторских работ, выполняемых этим предприятием, так и для извлечения прибыли.Значимость использования объектов интеллектуальной собственности не ограничивается их стоимостью в денежном выражении, если эти объекты могут влиять на социальные условия жизни общества или отдельно взятого человека. Такие показатели, как уровень безопасности труда на производстве или в быту, рост благосостояния народа и другие, затрагивают не только общество в целом, но и отдельных членов этого общества, поэтому оценки ОИС с этих позиций имеют как экономическое, так и социальное значение. | ||

| + | *Ограничение доступа к информации | ||

| + | Ограничение доступа к информации устанавливается федеральными законами в целях защиты основ конституционного строя, нравственности, здоровья, прав и законных интересов других лиц, обеспечения обороны страны и безопасности государства. | ||

| + | Обязательным является соблюдение конфиденциальности информации, доступ к которой ограничен федеральными законами. | ||

| + | *Противоправное применение специальных средств, воздействующих на сознание | ||

| + | Правовую основу защиты интересов личности составляют информационно-правовые нормы Конституции РФ. Так, свобода массовой информации и запрет цензуры дают возможность создавать и распространять достоверную, своевременную, объективную, т. е. доброкачественную информацию, при которой должно быть исключено распространение вредной и опасной информации. | ||

| + | Не допускается пропаганда или агитация, возбуждающие социальную, расовую, национальную ненависть и вражду. Запрещается пропаганда социального, расового, национального, регионального или языкового превосходства. Сокрытие должностными лицами фактов и обстоятельств, создающих угрозу для жизни и здоровья людей, влечет за собой ответственность в соответствии с федеральным законом. | ||

| + | *Дезинформация | ||

| + | Дезинформация — заведомо ложная информация, предоставляемая противнику или деловому партнёру для более эффективного ведения боевых действий, сотрудничества, проверки на утечку информации и направление её утечки, выявление потенциальных клиентов чёрного рынка. | ||

| + | Также дезинформацией (также дезинформированием) называется сам процесс манипулирования информацией, как то: введение кого-либо в заблуждение путём предоставления неполной информации или полной, но уже не нужной информации, искажения контекста, искажения части информации. | ||

| + | Цель такого воздействия всегда одна — оппонент должен поступить так, как это необходимо манипулятору. Поступок объекта, против которого направлена дезинформация, может заключаться в принятии нужного манипулятору решения или в отказе от принятия невыгодного для манипулятора решения. Но в любом случае конечная цель — это действие, которое будет предпринято оппонентом. | ||

| + | Дезинформация, таким образом, — это продукт деятельности человека, попытка создать ложное впечатление и, соответственно подтолкнуть к желаемым действиям и/или бездействию. | ||

| + | *Искажение информации | ||

| + | Искажение – преуменьшение, преувеличение или нарушение пропорций. Типичный пример искажения пропорций передаваемой информации сводки с мест боев. Американский психолог Ф. Батлер предложил простой вариант внешне объективной двусторонней аргументации: он советовал приводить в пользу "своей" позиции наиболее сильные, убедительные аргументы, в пользу же "другой" стороны – наиболее слабые. Так можно показать несостоятельность любого оппонента. Можно также сравнивать заведомо неравноценные категории. Не специалисты этого даже не заметят. | ||

| + | |||

| + | =='''Заключение'''== | ||

| Строка 144: | Строка 181: | ||

Включите двухфакторную авторизацию на всех сайтах и сервисах. | Включите двухфакторную авторизацию на всех сайтах и сервисах. | ||

Работайте с защищённым соединением или пользуйтесь программами для шифрования трафика.Используйте менеджеры паролей. Не меняйте пароль слишком часто.Следите, как мобильные приложения используют личные данные.Пользуйтесь VPN, работая с открытыми Wi-Fi-точками. | Работайте с защищённым соединением или пользуйтесь программами для шифрования трафика.Используйте менеджеры паролей. Не меняйте пароль слишком часто.Следите, как мобильные приложения используют личные данные.Пользуйтесь VPN, работая с открытыми Wi-Fi-точками. | ||

| + | |||

| + | =='''Ссылки'''== | ||

| + | |||

| + | [https://rg.ru/2016/12/06/doktrina-infobezobasnost-site-dok.html/ Доктрина информационной безопасности Российской Федерации] | ||

| + | |||

| + | [https://www.gliffy.com/go/share/ship29u3g5ljmfmmiecl/ Ментальная карта] | ||

| + | |||

| + | [http://https://ru.wikipedia.org/wiki/%D0%97%D0%B0%D1%89%D0%B8%D1%82%D0%B0_%D0%BF%D0%B5%D1%80%D1%81%D0%BE%D0%BD%D0%B0%D0%BB%D1%8C%D0%BD%D1%8B%D1%85_%D0%B4%D0%B0%D0%BD%D0%BD%D1%8B%D1%85 Защита персональных данных] | ||

| + | |||

| + | [http://www.consultant.ru/document/cons_doc_LAW_61798/35f4fb38534799919febebd589466c9838f571b2/ Ограничение доступа к информации] | ||

| + | [http://dic.academic.ru/dic.nsf/ruwiki/1297893 Дезинформация] | ||

Текущая версия на 20:32, 24 мая 2017

Содержание

- 1 Авторы и участники проекта

- 2 Тема исследования группы

- 3 Проблемный вопрос (вопрос для исследования)

- 4 Гипотеза исследования

- 5 Цели исследования

- 6 Результаты проведённого исследования

- 7 Доктрина информационной безопасности Российской Федерации

- 8 Составляющие национальных интересов Российской Федерации в информационной сфере в доктрине

- 9 Виды угроз информационной безопасности РФ в доктрине

- 10 Методы обеспечения информационной безопасности РФ в доктрине

- 11 Доктрина служит основой для

- 12 Где поджидает опасность?

- 13 Двухфакторная аутентификация

- 14 Защищённое соединение

- 15 Менеджеры паролей

- 16 Пользуйтесь VPN, работая с публичными Wi-Fi-точками

- 17 Опрос студентов первого курса

- 18 Классификация угроз

- 19 Заключение

- 20 Ссылки

Авторы и участники проекта

Тема исследования группы

Обеспечение информационной безопасности личности

Проблемный вопрос (вопрос для исследования)

Как обеспечить свою информационную безопасность?

Гипотеза исследования

В наше время информационная безопасность – жизненно необходимое условие обеспечения интересов человека, общества и государства, а сохранность конфиденциальной информации считается жизненно-весомым аспектом.Мы полагаем, что информационная безопасность зависит от нас самих.

Цели исследования

- Изучить доктрину информационной безопасности РФ.

- Выяснить, как обеспечить информационную безопасность общества и личности.

- Сформулировать общие правила защиты личной информации

Результаты проведённого исследования

Доктрина информационной безопасности Российской Федерации

Понятие информационной безопасности в доктрине

Информационная безопасность - это состояние защищенности национальных интересов в информационной сфере, определяемых совокупностью сбалансированных интересов личности, общества и государства.

Составляющие национальных интересов Российской Федерации в информационной сфере в доктрине

- Обязательное соблюдение конституционных прав и свобод человека в области получения информации и пользования ею.

- Информационное обеспечение государственной политики РФ(доведение до граждан РФ и международной общественности о государственной политике РФ, официальной позиции по значимым событиям в России и в мире) с доступом граждан к открытым государственным ресурсам.

- Развитие современных ИТ отечественной индустрии (средств информатизации, телекоммуникации и связи). Обеспечение ИТ внутреннего рынка России и выход на мировые рынки.

- Защита информационных ресурсов от несанкционированного доступа, обеспечение безопасности информационных и телекоммуникационных систем.

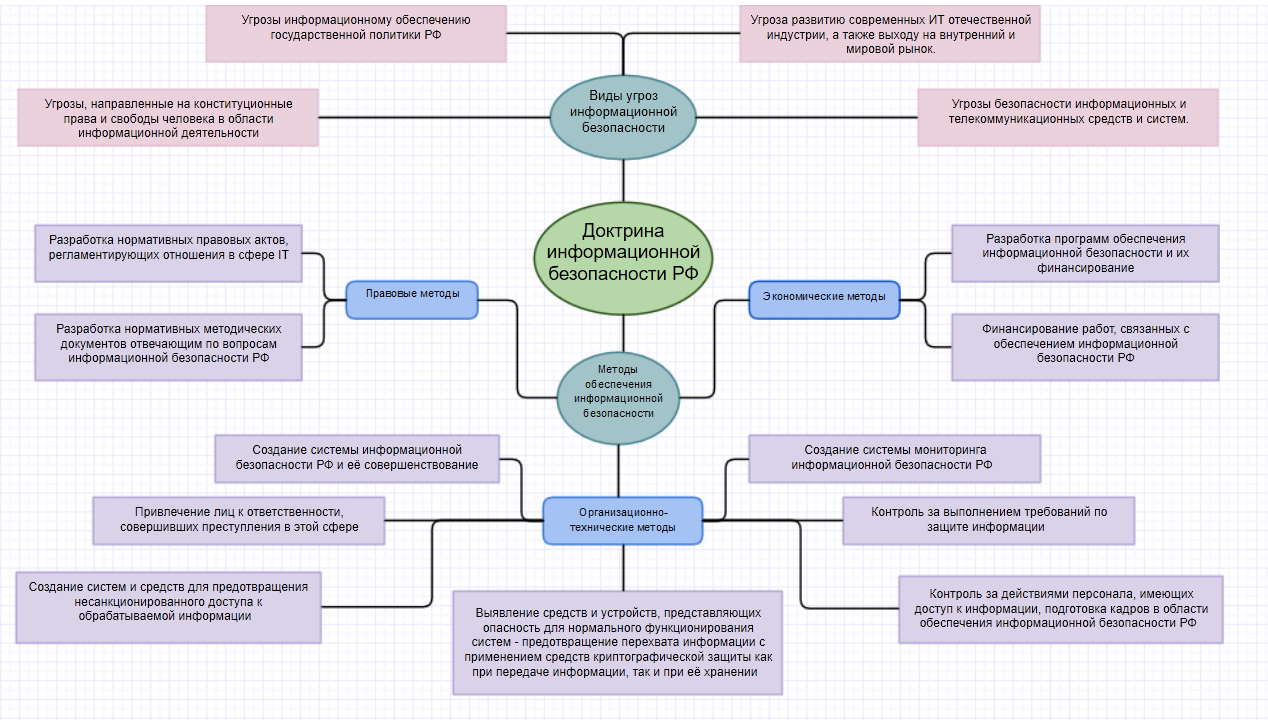

Виды угроз информационной безопасности РФ в доктрине

- Угрозы, направленные на конституционные права и свободы человека в области информационной деятельности.

- Угрозы информационному обеспечению государственной политики РФ.

- Угроза развитию современных ИТ отечественной индустрии, а также выходу на внутренний и мировой рынок.

- Угрозы безопасности информационных и телекоммуникационных средств и систем.

Методы обеспечения информационной безопасности РФ в доктрине

Правовые методы

- Разработка нормативных правовых актов, регламентирующих отношения в сфере IT

- разработка нормативных методических документов отвечающим по вопросам информационной безопасности РФ

Организационно-технические методы

- создание системы информационной безопасности РФ и её совершенствование

- привлечение лиц к ответственности, совершивших преступления в этой сфере

- создание систем и средств для предотвращения несанкционированного доступа к обрабатываемой информации

- выявление средств и устройств, представляющих опасность для нормального функционирования систем - предотвращение перехвата информации с применением средств криптографической защиты как при передаче информации, так и при её хранении

- контроль за выполнением требований по защите информации

- контроль за действиями персонала, имеющих доступ к информации, подготовка кадров в области обеспечения информационной безопасности РФ

- создание системы мониторинга информационной безопасности РФ

Экономические методы

- разработка программ обеспечения информационной безопасности и их финансирование

- финансирование работ, связанных с обеспечением информационной безопасности РФ

Доктрина служит основой для

- формирования государственной политики в области обеспечения информационной безопасности Российской Федерации;

- подготовки предложений по совершенствованию правового, методического, научно-технического и организационного обеспечения информационной безопасности Российской Федерации;

- разработки целевых программ обеспечения информационной безопасности Российской Федерации.

Доктрина развивает Концепцию национальной безопасности Российской Федерации применительно к информационной сфере.

Где поджидает опасность?

Электронная почта

Электронная почта больше чем просто почтовый ящик. Вы используете её для регистрации на большинстве сайтов и сервисов, а значит, получив доступ к почте, злоумышленники смогут взломать и другие ваши аккаунты.

Никто не отменял и угрозу тайне переписки, хранящимся в диалогах документам. Если это рабочий ящик, то к хакерам может попасть закрытая корпоративная информация. И тогда взломанная электронная почта будет не только вашей проблемой — под угрозой окажется безопасность всей переписки в компании.

Аккаунты в игровых сервисах

Миллионы людей играют в World of Tanks, DOTA 2, Counter Strike: Global Offensive или FIFA, используют Origin, Steam, Xbox Live, PlayStation Network и другие игровые сервисы.

Пользователи зарабатывают игровой опыт, внутриигровую валюту, покупают за реальные деньги вещи для игрового инвентаря, сами игры. Взломав ваш игровой аккаунт, злоумышленники украдут купленные лицензионные игры, игровой инвентарь и предметы — и получат за них реальные деньги.

Социальные сети и мессенджеры

Социальные сети и мессенджеры — лучшие объекты для мошенников, если они хотят поживиться интимными подробностями вашей жизни. У всех есть скелеты в шкафу, но это не значит, что они должны стать достоянием общественности. Если вы грамотно не защитили свой аккаунт, то беда может случиться когда угодно.

Для многих переписка в социальных сетях и мессенджерах заменяет электронную почту — они обмениваются фотографиями, документами, другой конфиденциальной информацией. Цифровая кража смартфона

У всех современных смартфонов есть основная учётная запись: для iOS это Apple ID, для Android — аккаунт Google. Если злоумышленники получат к ним доступ, ценная информация о вас и вашем смартфоне окажется в их руках.

В прошлом году стала известна история о мошеннике, который обманным путём получал доступ к Apple ID, блокировал телефон жертвы и требовал денег за разблокировку. Такое часто случается и при покупке смартфонов, когда недобросовестный продавец продаёт вам, по сути, кирпич, которым нельзя пользоваться, не введя пароль к взломанной учётной записи. Мобильные приложения и игры

Программы, устанавливаемые из App Store, Google Play или Windows Marketplace, запрашивают доступ к данным: вашим контактам, геопозиции, календарю, платёжным данным. Каждый раз внимательно читайте, к какой информации запрашивает доступ приложение или игра. К примеру, зачем игре-головоломке знать ваше местоположение и для чего конвертеру величин нужен ваш календарь? Банковские данные Форма оплаты банковской картой, персональные данные

Банковские карты

Сейчас банковскими картами расплачиваются не только в обычном супермаркете: картой оплачивают коммунальные услуги через интернет-банк и покупки в онлайн-магазинах, с помощью карты бронируют авиабилеты и гостиницы. Но подумайте, где вы оставляете свои данные? Незащищённая Wi-Fi-точка

Wi-Fi — счастье для путешественника и фрилансера. Но злоумышленники пользуются незащищённостью открытых точек и неосторожностью пользователей. Кстати, хакеры подбираются и к запароленным точкам. А там уже дело техники: подключились к Wi-Fi, и всё, что вы делаете на экране и вводите на клавиатуре, видит злоумышленник.

Важно понимать, какую информацию и кому вы доверяете. Нет проблемы в том, чтобы доверить свою почту компании Google. Но если доступ к этой же почте просит малознакомое приложение, то давать такой доступ опасно не только из-за отсутствия сведений о хорошей репутации сервиса. Злоумышленники могут взломать само приложение и тем самым получить доступ к информации даже без необходимости взламывать ваш Google-аккаунт.

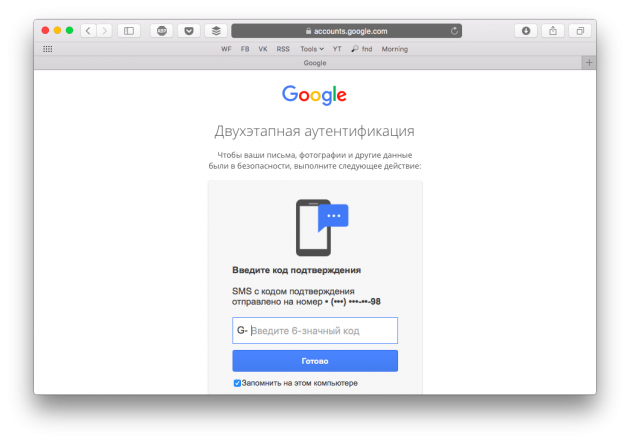

Двухфакторная аутентификация

Звучит непонятно, но на деле всё просто: это двойная защита, первый рубеж которой — обычная комбинация логина и пароля, то есть то, что хранится на сервере, а второй — то, к чему есть доступ только у конкретного пользователя. Мы рассказывали о пяти способах двухфакторной аутентификации, среди которых SMS-пароли, приложения-аутентификаторы и аппаратные токены.

Простой пример: вы вводите логин и пароль от интернет-банка, после на телефон приходит специальный SMS-код. Это и есть двухфакторная аутентификация.

Двухфакторная аутентификация поддерживается в сервисах Google, Apple, Microsoft, Facebook, «ВКонтакте», Dropbox, Telegram и других. Это необходимая мера для защиты данных, поэтому обязательно включите двухступенчатую защиту во всех учётных записях. Если же какой-то сервис её не поддерживает, это серьёзный повод перестать им пользоваться.

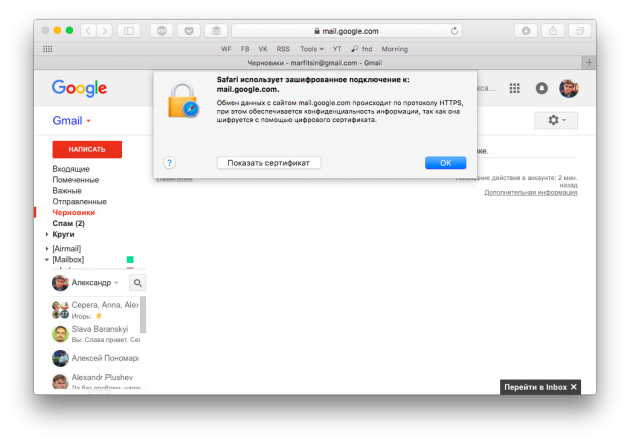

Защищённое соединение

Ещё в 2008 году мы писали, что почтовыми сервисами стоит пользоваться только с защищённым соединением. Спустя 8 лет этот совет стал только актуальнее. Благо большинство социальных сетей научилось работать с HTTPS-протоколом, на него же перешли интернет-банки и платёжные сервисы.

Совершая покупки и другие потенциально опасные действия, обратите внимание на значок слева от адресной строки. Убедитесь, что работаете с сайтом по зашифрованному соединению. Если же работать с защищённым соединением нельзя, можно использовать специальные сервисы, например Disconnect.me. Он перенаправляет пользователя на HTTPS-версию сайта.

Менеджеры паролей

«Придумайте сложный пароль» — это советуют в каждой статье по защите личных данных. Но вряд ли вы придумаете пароль сложнее, чем пароль, сгенерированный специальным сервисом, а даже если придумаете, то где вы будете его хранить: в голове, на листочке?

Можно же менять пароль почаще, скажете вы. Но буквально несколько недель назад специалисты Центра правительственной связи Великобритании разъяснили, почему частая смена пароля только вредит безопасности данных.

Есть специальные менеджеры паролей, которые берут головную боль на себя. Они сами генерируют сложные пароли, хранят их в защищённом хранилище, а вам не нужно помнить о пароле к конкретному сайту — приложение само подставит его в нужное поле. Самые популярные сервисы: 1Password, LastPass, Enpass.

Пользуйтесь VPN, работая с публичными Wi-Fi-точками

Работая в кафе и других общественных местах с Wi-Fi, пользуйтесь VPN-сервисом. Он перенаправит трафик на собственный сервер, а вам отдаст уже «очищенный», который не могут отслеживать злоумышленники. Помните, что доступ по паролю не гарантирует безопасности.

Опрос студентов первого курса

Результаты опроса

В результате опроса студентов первого курса мы узнали:

Классификация угроз

- Какие угрозы могут подстерегать личность в потоке информации?

- Нормативный правовой акт – письменный официальный документ, принятый (изданный) в определенной форме субъектом правотворчества в пределах его компетенции и направленный на установление, изменение, разъяснение, введение в действие, прекращение или приостановление действия правовых норм, содержащих общеобязательные предписания постоянного или временного характера, распространяющиеся на неопределенный круг лиц и рассчитанные на многократное применение.

- Вторжение в частную жизнь; использование объектов интеллектуальной собственности

Вторжением считается, когда происходит намеренное физическое вторжение в чье-либо уединение или же в личные дела лица Часто иски против средств массовой информации касаются некоторых аспектов процесса сбора новостей. Это нарушение может включать неправильное использование магнитофонов, фотоаппаратов или другого оборудования. Нарушение владения тоже может быть формой вторжения. Серьезный иск о вторжении может быть предъявлен независимо от того, была информация в эфире или нет. Например, в деле Williams против ABC, истец успешно подала в суд на телевизионную станцию за то, что она без ее согласия сняла на пленку хирургическую операцию. Присутствие телекамеры во время операции было признано вторжением - нарушением личной жизни женщины - независимо от того, была ли операция показана по телевидению или нет. Использование объектов интеллектуальной собственности может осуществляться как для собственных нужд предприятия, например, для научно-исследовательских и опытно-конструкторских работ, выполняемых этим предприятием, так и для извлечения прибыли.Значимость использования объектов интеллектуальной собственности не ограничивается их стоимостью в денежном выражении, если эти объекты могут влиять на социальные условия жизни общества или отдельно взятого человека. Такие показатели, как уровень безопасности труда на производстве или в быту, рост благосостояния народа и другие, затрагивают не только общество в целом, но и отдельных членов этого общества, поэтому оценки ОИС с этих позиций имеют как экономическое, так и социальное значение.

- Ограничение доступа к информации

Ограничение доступа к информации устанавливается федеральными законами в целях защиты основ конституционного строя, нравственности, здоровья, прав и законных интересов других лиц, обеспечения обороны страны и безопасности государства. Обязательным является соблюдение конфиденциальности информации, доступ к которой ограничен федеральными законами.

- Противоправное применение специальных средств, воздействующих на сознание

Правовую основу защиты интересов личности составляют информационно-правовые нормы Конституции РФ. Так, свобода массовой информации и запрет цензуры дают возможность создавать и распространять достоверную, своевременную, объективную, т. е. доброкачественную информацию, при которой должно быть исключено распространение вредной и опасной информации. Не допускается пропаганда или агитация, возбуждающие социальную, расовую, национальную ненависть и вражду. Запрещается пропаганда социального, расового, национального, регионального или языкового превосходства. Сокрытие должностными лицами фактов и обстоятельств, создающих угрозу для жизни и здоровья людей, влечет за собой ответственность в соответствии с федеральным законом.

- Дезинформация

Дезинформация — заведомо ложная информация, предоставляемая противнику или деловому партнёру для более эффективного ведения боевых действий, сотрудничества, проверки на утечку информации и направление её утечки, выявление потенциальных клиентов чёрного рынка. Также дезинформацией (также дезинформированием) называется сам процесс манипулирования информацией, как то: введение кого-либо в заблуждение путём предоставления неполной информации или полной, но уже не нужной информации, искажения контекста, искажения части информации. Цель такого воздействия всегда одна — оппонент должен поступить так, как это необходимо манипулятору. Поступок объекта, против которого направлена дезинформация, может заключаться в принятии нужного манипулятору решения или в отказе от принятия невыгодного для манипулятора решения. Но в любом случае конечная цель — это действие, которое будет предпринято оппонентом. Дезинформация, таким образом, — это продукт деятельности человека, попытка создать ложное впечатление и, соответственно подтолкнуть к желаемым действиям и/или бездействию.

- Искажение информации

Искажение – преуменьшение, преувеличение или нарушение пропорций. Типичный пример искажения пропорций передаваемой информации сводки с мест боев. Американский психолог Ф. Батлер предложил простой вариант внешне объективной двусторонней аргументации: он советовал приводить в пользу "своей" позиции наиболее сильные, убедительные аргументы, в пользу же "другой" стороны – наиболее слабые. Так можно показать несостоятельность любого оппонента. Можно также сравнивать заведомо неравноценные категории. Не специалисты этого даже не заметят.

Заключение

Как видите, ваши персональные данные подвергаются риску каждый день. Кратко резюмируем наши советы по защите личной информации в Сети.

Включите двухфакторную авторизацию на всех сайтах и сервисах. Работайте с защищённым соединением или пользуйтесь программами для шифрования трафика.Используйте менеджеры паролей. Не меняйте пароль слишком часто.Следите, как мобильные приложения используют личные данные.Пользуйтесь VPN, работая с открытыми Wi-Fi-точками.