Результаты исследований группы Безопасность в сети в проекте Объединённые сетью-2013 — различия между версиями

Romka93 (обсуждение | вклад) (→План исследования) |

Romka93 (обсуждение | вклад) (→Результаты проведённого исследования) |

||

| (не показано 55 промежуточных версий этого же участника) | |||

| Строка 1: | Строка 1: | ||

==Авторы и участники проекта== | ==Авторы и участники проекта== | ||

''Участники группы "Зона безопасности":'' | ''Участники группы "Зона безопасности":'' | ||

| − | #[[Участник:Romka93|Котяев Роман]] (Редактирование Wiki статьи, исследование стандартных средств защиты windows) | + | #[[Участник: Мишин Миша|Мишин Михаил]] ( Организация работы коллектива. Создание ленты времени) |

| − | #[[Участник: | + | #[[Участник: Romka93|Котяев Роман]] (Редактирование Wiki статьи, исследование стандартных средств защиты windows) |

| − | + | #[[Участник: Юлдашева Юлия|Юлдашева Юлия]](Исследование современных методов защиты информации) | |

==Тема исследования группы== | ==Тема исследования группы== | ||

| Строка 9: | Строка 9: | ||

==Проблемный вопрос (вопрос для исследования)== | ==Проблемный вопрос (вопрос для исследования)== | ||

| − | ''' | + | '''Как обеспечить свою информационную безопасность в сети?''' |

==Цели исследования== | ==Цели исследования== | ||

| − | ''' | + | '''Выяснить, кому и от кого надо защищаться при информационной деятельности, в том числе в сети Интернет, как обеспечить информационную безопасность личности.''' |

| − | + | ||

==План исследования== | ==План исследования== | ||

| − | + | #Создание группы на гугл для организации взаимодействия в ходе исследовательской работы. | |

| + | #Совместный подбор ссылок в интернет ресурсы по теме исследования. | ||

| + | #Определения и понятия "информационная безопасность", классификация угроз и способов защиты. | ||

| + | #Работа с нормативными документами по информационной безопасности. | ||

| + | #Формулировка рекомендаций по решению проблем информационной безопасности. | ||

| + | #Формулировка выводов по результатам исследования. | ||

| + | #Оформления результатов исследования. | ||

| − | + | ==Результаты проведённого исследования== | |

| − | |||

| − | + | Словосочетание "информационная безопасность" в разных контекстах может иметь различный смысл. В Доктрине информационной безопасности Российской Федерации термин "информационная безопасность" используется в широком смысле. Имеется в виду состояние защищенности национальных интересов в информационной сфере, определяемых совокупностью сбалансированных интересов личности, общества и государства. | |

| − | + | В Законе РФ "Об информации, информационных технологиях и о защите информации" информационная безопасность определяется аналогичным образом – как состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государства. | |

| − | в | + | В узком смысле под информационной безопасностью понимают защищенность от случайных или преднамеренных воздействий, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации. Комплекс мероприятий, направленных на обеспечение информационной безопасности называют её защитой. |

| − | + | Виды угроз информационной безопасности очень разнообразны и имеют множество классификаций: | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | [[Изображение:ываыволра.png]] | |

| − | |||

| − | |||

| + | Обнаружение угроз, их локализация и ликвидация последствий являются целью программ и устройств, направленных на защиту информации. | ||

| − | + | К ним относятся: | |

| + | * Антивирусы. | ||

| + | * Межсетевые экраны. | ||

| + | * Брандмауэры. | ||

| + | * Системы обнаружения вторжений и др. | ||

| + | Чтобы эффективно противодействовать всем типам угроз, антивирусные продукты становятся более комплексными что более удобно и выгоднее для пользователя. Однако, быстрое появление новых образцов вредоносных программ требует периодической смены антивируса. | ||

| + | В начале 2013,расположенная в Германии международная компания AV-TEST, провела глобальное тестирование бесплатных и платных антивирусных программ. В тестировании приняло участие 46 антивирусных решений. Лучшие 5 представлены в таблице. | ||

| − | + | [[Изображение:лолка.bmp|center]] | |

| − | + | Информационные системы требуют защиты. Но построить абсолютно защищенную систему практически невозможно. Быстрота и сложность происходящих в информационном мире изменений не позволяют адаптировать системы обеспечения ИБ к возрастающим рискам и новым угрозам. Можно только отследить нарушения политики доступа и безопасности и соответствующим образом отреагировать на них. | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | |||

| − | + | *[http://www.dipity.com/mihail5274/dt*cb1e3d9ef36ee1e8/ Лента времени "Информационная безопасность"]. | |

| − | + | ||

| − | + | *[https://groups.google.com/forum/?hl=ru&fromgroups#!topic/istor12/TddfURTwGLo Советы по защите информации на практике]. | |

| − | + | ||

| − | + | ==Вывод== | |

| − | + | ||

| − | + | На наш взгляд, в сети не должна находиться информация, раскрытие которой может привести к серьезным последствиям. Наоборот, в сети желательно размещать информацию, распространение корой будет выгодно её владельцу. | |

| − | + | Информация, представляющая жизненный интерес для пользователей, должна храниться и обрабатываться в специализированных односторонне-изолированных системах, имеющих возможность интегрирования во всемирную сеть. | |

| − | + | ==Полезные ресурсы== | |

| − | + | *[http://wiki.mininuniver.ru/index.php/%D0%A3%D1%87%D0%B5%D0%B1%D0%BD%D1%8B%D0%B9_%D0%BF%D1%80%D0%BE%D0%B5%D0%BA%D1%82_%D0%9E%D0%B1%D1%8A%D0%B5%D0%B4%D0%B8%D0%BD%D1%91%D0%BD%D0%BD%D1%8B%D0%B5_%D1%81%D0%B5%D1%82%D1%8C%D1%8E-2012 Учебный проект Объединённые сетью-2012] | |

| − | + | *[https://vk.com Центр обмена информацией] | |

| − | + | ||

| − | + | *[http://ru.wikibooks.org/wiki/%D0%92%D0%B8%D0%BA%D0%B8 Вики - Учебник] | |

| − | + | ||

| − | + | *[http://www.anti-malware.ru/ Современные средства защиты] | |

| − | + | ||

| + | *[http://www.arinteg.ru/services/project-vnedr.php Информационная безопасность] | ||

| + | *[http://okinvest.ru/study/data_protection.html безопасное хранение паролей] | ||

| − | + | *[http://www.microsoft.com/ru-ru/events/mssdcon2013/program.html# Видео конференция на тему безопасность информации] | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | *[http:// | + | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

Текущая версия на 19:57, 29 мая 2013

Содержание

Авторы и участники проекта

Участники группы "Зона безопасности":

- Мишин Михаил ( Организация работы коллектива. Создание ленты времени)

- Котяев Роман (Редактирование Wiki статьи, исследование стандартных средств защиты windows)

- Юлдашева Юлия(Исследование современных методов защиты информации)

Тема исследования группы

Безопасное использование глобальной сети

Проблемный вопрос (вопрос для исследования)

Как обеспечить свою информационную безопасность в сети?

Цели исследования

Выяснить, кому и от кого надо защищаться при информационной деятельности, в том числе в сети Интернет, как обеспечить информационную безопасность личности.

План исследования

- Создание группы на гугл для организации взаимодействия в ходе исследовательской работы.

- Совместный подбор ссылок в интернет ресурсы по теме исследования.

- Определения и понятия "информационная безопасность", классификация угроз и способов защиты.

- Работа с нормативными документами по информационной безопасности.

- Формулировка рекомендаций по решению проблем информационной безопасности.

- Формулировка выводов по результатам исследования.

- Оформления результатов исследования.

Результаты проведённого исследования

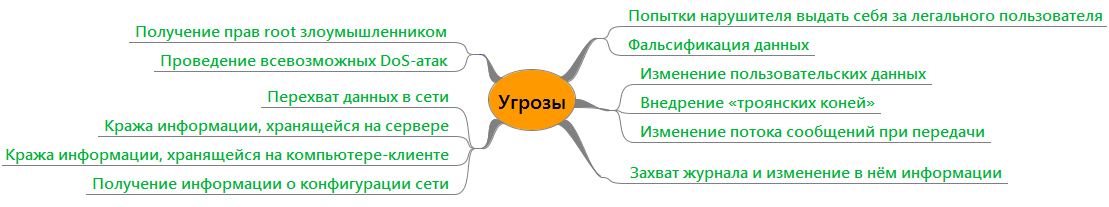

Словосочетание "информационная безопасность" в разных контекстах может иметь различный смысл. В Доктрине информационной безопасности Российской Федерации термин "информационная безопасность" используется в широком смысле. Имеется в виду состояние защищенности национальных интересов в информационной сфере, определяемых совокупностью сбалансированных интересов личности, общества и государства. В Законе РФ "Об информации, информационных технологиях и о защите информации" информационная безопасность определяется аналогичным образом – как состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государства. В узком смысле под информационной безопасностью понимают защищенность от случайных или преднамеренных воздействий, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации. Комплекс мероприятий, направленных на обеспечение информационной безопасности называют её защитой. Виды угроз информационной безопасности очень разнообразны и имеют множество классификаций:

Обнаружение угроз, их локализация и ликвидация последствий являются целью программ и устройств, направленных на защиту информации.

К ним относятся:

- Антивирусы.

- Межсетевые экраны.

- Брандмауэры.

- Системы обнаружения вторжений и др.

Чтобы эффективно противодействовать всем типам угроз, антивирусные продукты становятся более комплексными что более удобно и выгоднее для пользователя. Однако, быстрое появление новых образцов вредоносных программ требует периодической смены антивируса. В начале 2013,расположенная в Германии международная компания AV-TEST, провела глобальное тестирование бесплатных и платных антивирусных программ. В тестировании приняло участие 46 антивирусных решений. Лучшие 5 представлены в таблице.

Информационные системы требуют защиты. Но построить абсолютно защищенную систему практически невозможно. Быстрота и сложность происходящих в информационном мире изменений не позволяют адаптировать системы обеспечения ИБ к возрастающим рискам и новым угрозам. Можно только отследить нарушения политики доступа и безопасности и соответствующим образом отреагировать на них.

Вывод

На наш взгляд, в сети не должна находиться информация, раскрытие которой может привести к серьезным последствиям. Наоборот, в сети желательно размещать информацию, распространение корой будет выгодно её владельцу. Информация, представляющая жизненный интерес для пользователей, должна храниться и обрабатываться в специализированных односторонне-изолированных системах, имеющих возможность интегрирования во всемирную сеть.