Результаты исследования группы Информационная безопасность общества и личности/ ПДС-19-1

Содержание

- 1 Авторы и участники проекта

- 2 Тема исследования группы

- 3 Проблемный вопрос (вопрос для исследования)

- 4 Цели исследования

- 5 Основные определения

- 6 Нормативные документы в области информационной безопасности

- 7 Органы,обеспечивающие информационную безопасность

- 8 Программно-технические способы и средства обеспечения информационной безопасности

- 9 Результаты проведённого исследования

- 10 Вывод

- 11 Полезные ресурсы

- 12 Литература

Авторы и участники проекта

Тема исследования группы

Информационная безопасность общества и личности

Проблемный вопрос (вопрос для исследования)

Как обеспечить свою информационную безопасность?

Цели исследования

Необходимо выяснить, кому и от кого надо защищаться при информационной деятельности, в том числе в сети Интернет и как обеспечить информационную безопасность общества и личности.

Основные определения

Концептуальные и научно-методологические основы информационной безопасности еще только начинают разрабатываться. Первоочередной задачей при создании теории информационной безопасности следует считать формирование понятийного аппарата. Базовыми понятиями являются информационная опасность, информационная угроза и информационная безопасность.

Информационная опасность определяется двояко:

• как состояние окружающей среды или объекта, в котором существует возможность причинить им существенный ущерб или вред путем оказания воздействия на информационную сферу объекта;

• как свойство объекта, характеризующееся способностью наносить существенный ущерб другому объекту путем оказания воздействия на его информационную сферу.

В соответствии с этим информационная безопасность – это состояние объекта, когда ему путем воздействия на его информационную сферу не может быть нанесен существенный ущерб или вред; • свойство объекта, характеризующее его способность не наносить существенного ущерба какому-либо объекту путем оказания воздействия на информационную сферу этого объекта.

Информационная угроза – угроза объекту путем оказания воздействия на его информационную сферу:

• намерение нанести (причинить) объекту существенный ущерб путем оказания воздействия на его информационную сферу;

• информационная опасность, реализация которой становится весьма вероятной;

• фактор или совокупность факторов, создающих информационную опасность объекту; такими факторами могут быть действия, поведение объектов, природные явления и т.д.

Основными объектами информационной безопасности являются, общество и государство.

Личность – базовый элемент, ячейка общества. Без личности нет общества, но и личность вне общества существовать не может, а государство обеспечивает условия существования и личности, и общества.

Информационная безопасность личности – это состояние человека, в котором его личности не может быть нанесен существенный ущерб путем оказания воздействия на окружающее информационное пространство.

Информационная безопасность общества – это состояние общества, в котором ему не может быть нанесен существенный ущерб путем воздействия на его информационную сферу.

Информационная безопасность государства – это состояние государства, в котором ему не может быть нанесен существенный ущерб путем оказания воздействия на его информационную сферу. Обеспечение информационной безопасности государства неразрывно связано с обеспечением национальной безопасности.

Нормативные документы в области информационной безопасности

В Российской Федерации к нормативно-правовым актам в области информационной безопасности относятся:

• Федеральный закон от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации»

• Федеральный закон от 27.07.2006 № 152-ФЗ «О персональных данных»

• Указ Президента Российской Федерации от 17 марта 2008 года № 351 «О мерах по обеспечению информационной безопасности Российской Федерации при использовании информационно-телекоммуникационных сетей международного информационного обмена»

• Постановление Правительства Российской Федерации от 01.11.2012 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных»

• «Методический документ. Меры защиты информации в государственных информационных системах» (утв. Федеральной службой по техническому и экспортному контролю Российской Федерации 11.02.2014)

Специальные нормативные документы:

• «Методические рекомендации по разработке нормативных правовых актов, определяющих угрозы безопасности персональных данных, актуальные при обработке персональных данных в информационных системах персональных данных, эксплуатируемых при осуществлении соответствующих видов деятельности» (утв. руководством 8 Центра ФСБ России 31 марта 2015 года №149/7/2/6-432)

• «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных» (утв. ФСТЭК России 14.02.2008)

• «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных» (Выписка) (утв. ФСТЭК России 15.02.2008)

• Информационное сообщение Федеральной службы по техническому и экспортному контролю Российской Федерации от 23 января 2015 года № 240/24/223 «По вопросу продления сроков действия сертификатов соответствия на средства защиты информации, эксплуатируемые на объектах информатизации»

Органы,обеспечивающие информационную безопасность

Непосредственное исполнение решений Президента и требований законодательства РФ в области защиты информационной безопасности возлагается на федеральные органы исполнительной власти. Они же в пределах своей компетенции разрабатывают проекты специальных нормативных правовых актов. В настоящее время в состав таких органов входят:

• Федеральная служба по техническому и экспортному контролю (ФСТЭК), обеспечивает безопасность информации (не криптографическими методами) в системах информационной и телекоммуникационной инфраструктуры;

• Служба специальной связи и информации Федеральной службы охраны Российской Федерации (Спецсвязь ФСО России), организует, эксплуатирует, обеспечивает безопасность и развитие специальной связи для государственных органов на территории Российской Федерации, а также дипломатических и консульских учреждений за рубежом;

• Центр информационной безопасности ФСБ РФ и Бюро Специальных технических мероприятий (БСТМ) МВД РФ, занимаются организацией и эксплуатацией средств СОРМ, а также расследованием утечек персональных данных;

• Министерство связи и массовых коммуникаций РФ (Минкомсвязи), занимается реализацией государственной политики и нормативно-правовым регулированием в сфере информационных технологий;

• Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор), осуществляет контроль за соблюдением законодательства в сфере средств массовой информации и массовых коммуникаций.

Программно-технические способы и средства обеспечения информационной безопасности

Средства защиты от несанкционированного доступа (НСД).

1) Средства авторизации(Процесс предоставления определенному лицу прав на выполнение некоторых действий);

2) Мандатное управление - разграничение доступа субъектов к объектам, основанное на назначении метки конфиденциальности для информации, содержащейся в объектах, и выдаче официальных разрешений (допуска) субъектам на обращение к информации такого уровня конфиденциальности.

3) Избирательное управление доступом- управление доступом субъектов к объектам на основе списков управления доступом или матрицы доступа.

4) Управление доступом на основе ролей - развитие политики избирательного управления доступом, при этом права доступа субъектов системы на объекты группируются с учетом специфики их применения, образуя роли.

5) Журналирование - процесс записи информации о происходящих с каким-то объектом (или в рамках какого-то процесса) событиях в журнал (например, в файл). Также часто называется аудит.

Системы мониторинга сетей

1. Системы обнаружения и предотвращения вторжений (IDS/IPS) - программное или аппаратное средство, предназначенное для выявления фактов неавторизованного доступа в компьютерную систему или сеть либо несанкционированного управления ими в основном через Интернет.

2. Системы предотвращения утечек конфиденциальной информации (DLP-системы) - технологии предотвращения утечек конфиденциальной информации из информационной системы вовне, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек.

Анализаторы протоколов

Анализатор трафика, или сниффер (от англ. tosniff -- нюхать) -- сетевой анализатор трафика, программа или программно-аппаратное устройство, предназначенное для перехвата и последующего анализа, либо только анализа сетевого трафика, предназначенного для других узлов. Iris, Kismet, tcpdump

Антивирусные средства

Антивирусная программа (антивирус) -- любая программа для обнаружения компьютерных вирусов, а также нежелательных (считающихся вредоносными) программ вообще и восстановления зараженных (модифицированных) такими программами файлов, а также для профилактики -- предотвращения заражения (модификации) файлов или операционной системы вредоносным кодом.

Межсетевые экраны

Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача -- не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

Криптографические средства

Криптограмфия -- наука о методах обеспечения конфиденциальности (невозможности прочтения информации посторонним) и аутентичности (целостности и подлинности авторства, а также невозможности отказа от авторства) информации.

Результаты проведённого исследования

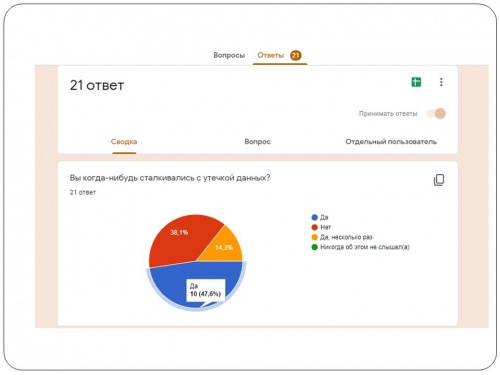

Вы когда нибудь сталкивались с утечкой данных?

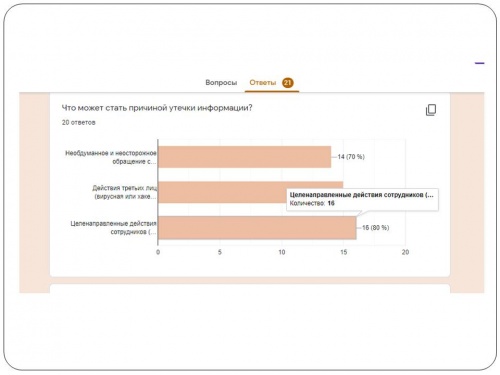

Что может стать причиной утечки информации?

Кто из сотрудников компании может стать причиной потери данных?

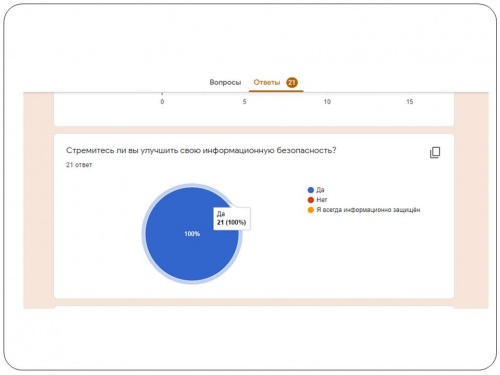

Стремитесь ли вы улучшить свою информационную безопасность?

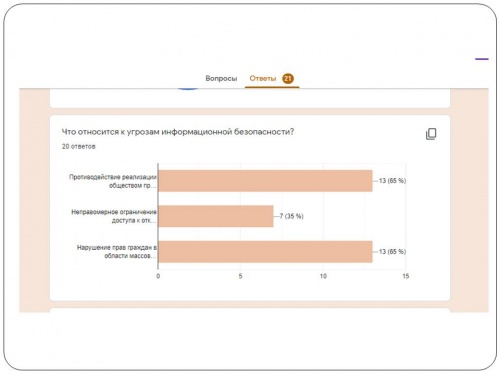

Что относится к угрозам информационной безопасности?

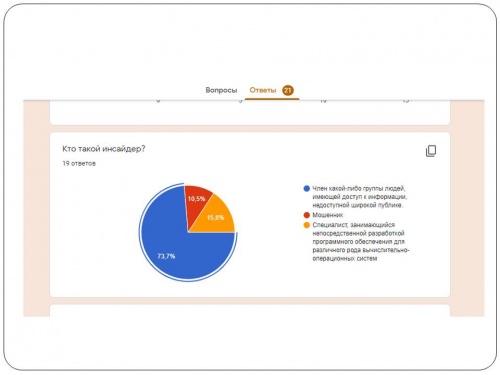

Кто такой инсайдер?

Вы сталкивались с действиями инсайдеров, которые привели к реальным или потенциальным потерям для компании?

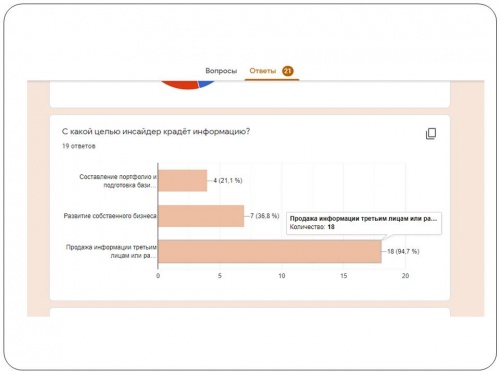

С какой целью инсайдер крадёт информацию?

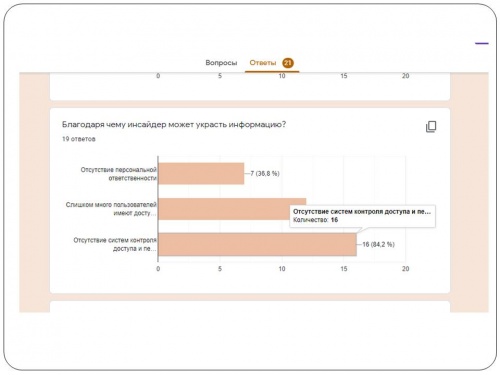

Благодаря чему инсайдер может украсть инфформацию?

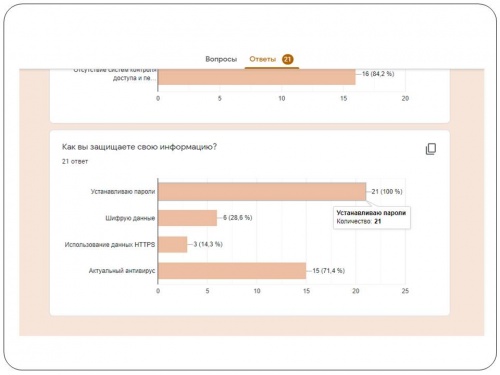

Как вы защищаете свою информацию?

Вывод

Мы выяснили, что такое информационная безопасность, какие органы могут ее обеспечить и с помощью каких способов и методов. Так же мы на примере опроса мы выяснили, что большинство опрошенных задумываются о своей информационной безопасности и стараются её защитить.

Полезные ресурсы

Литература

Нормативные документы в области информационной безопасности

Программно-технические способы и средства обеспечения информационной безопасности

Информационная безопасность личности, общества и государства основы